In Teil 1 des zweiteiligen Sammelbeitrags hatte ich auf die Risiken hingewiesen, die von elektronischen Schließsystemen bzw. Systemen zur Zugangskontrolle ausgehen können, wenn diese am Internet hängen. Aber auch Systeme zur Zeiterfassung, die per Internet erreichbar sind, fallen in diese Kategorie, sofern Dienstleister diese allzu sorglos eingerichtet haben.

In Teil 1 des zweiteiligen Sammelbeitrags hatte ich auf die Risiken hingewiesen, die von elektronischen Schließsystemen bzw. Systemen zur Zugangskontrolle ausgehen können, wenn diese am Internet hängen. Aber auch Systeme zur Zeiterfassung, die per Internet erreichbar sind, fallen in diese Kategorie, sofern Dienstleister diese allzu sorglos eingerichtet haben.

Systeme zur Zeiterfassung als Risiko

Arbeitgeber (mit mehr als 10 Mitarbeitern) sind zur Zeiterfassung ihrer Mitarbeiter verpflichtet. Dazu gibt es einerseits das sogenannte "Stechuhr-Urteil" des europäischen Gerichtshofs (EuGH) vom 14. Mai 2019 – C-55/18. Dort stellte der EuGH fest, dass Arbeitgeber verpflichtet sind, die Arbeitszeiten ihrer Arbeitnehmer zu erfassen (siehe diese IHK-Seite). Zudem gibt es seit 2022 eine gesetzlich Pflicht zur Zeiterfassung für Arbeitnehmer, wie man z.B. bei Weka nachlesen kann.

Am Markt tummeln sich eine ganze Reihe an Anbietern von Systemen zur Zeiterfassung. Häufig werden diese elektronischen Systeme an das Internet angebunden, um eine komfortable Zeiterfassung zu ermöglichen. Blog-Leser haben mich bereits vor vielen Monaten auf zwei unschöne Sachverhalte hingewiesen. Die Hersteller versehen die Software zur Zeiterfassung mit Standard-Benutzernamen und -Passwort, welches bei der Inbetriebnahme durch den Dienstleister oder Betreiber angepasst werden muss.

Genau dieser Sachverhalt wird bei der Inbetriebnahme der Systeme zur Zeiterfassung übersehen oder ignoriert. Das führt dazu, dass Unbefugte mit den Standard-Zugangsdaten in die im Internet erreichbaren Systeme zur Zeiterfassung eindringen können.

Das Ganze ist zwar nach § 202c StGB (Hackerparagraph) in Deutschland strafbar, was aber die Sicherheitslücke nicht schließt, sondern höchstens unbedarfte Gemüter mit dem Gesetz in Konflikt bringt. Daher haben sich zwei Blog-Leser, die als IT-Dienstleister tätig sind, bei mir gemeldet und unabhängig voneinander auf den Sachverhalt, dass Systeme zur Zeiterfassung mit Standardzugangsdaten am Internet hängen, hingewiesen.

Ich habe dann die Funktion als Mittler übernommen und die Hersteller der betreffenden Systeme kontaktiert und gebeten, die Kunden auf diesen Sachverhalt hinzuweisen. Von beiden Herstellern gab es die Rückmeldung, dass man diesem Thema nachgehen werde. Nach einer mehrmonatigen Karenzzeit lege ich diesen Sachverhalt nun offen.

Zeiterfassung mit TiMaS und Standardzugang

TiMaS ist ein System zur DSGVO-konforme Zeiterfassung der mess-elektronik-groß GmbH. Mit dem System lassen sich Arbeitszeiten per App, PC oder Terminal digital erfassen, planen und abrechnen.

Klingt gut, und ist in vielen Organisationen im Einsatz. Problem scheint aber die Inbetriebnahme durch Dienstleister oder die Betreiber zu sein. Der Hersteller bietet auch Systeme zur Zutrittskontrolle an, so dass die nachfolgend skizzierte Problematik auch dort auftreten könnte.

Ein Leserhinweis auf Probleme

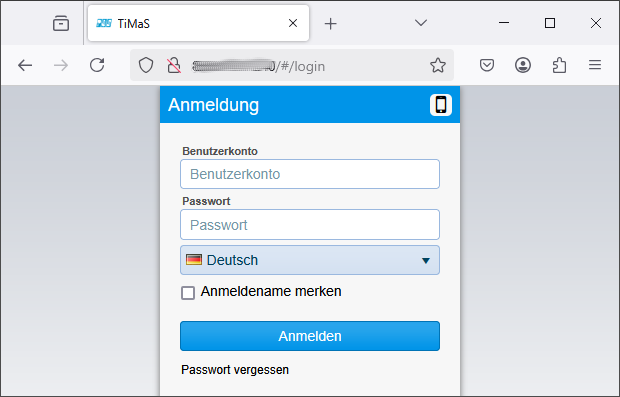

Im Sommer 2024 kontaktierte mich ein Blog-Leser, und schrieb, dass er aufgrund eines Installationsproblems bei einem Kunden Informationen über die Zeiterfassung der Firma TiMaS benötigte. Eine kurze Suche über Google warf auch diverse Treffer von IP-Adressen der Anmeldeseiten von TiMaS-Installationen aus (siehe obiges Bild). Wählt man diese Links in der Suchergebnisseite aus, gelangt man zur Anmeldeseite der betreffenden Installation (siehe folgender Screenshot).

So weit kein Problem. Zum Problem werden aber zwei Sachverhalte. Aus obigem Screenshot ist ersichtlich, dass in der vorliegenden Implementierung alle Zugangsdaten bei der Anmeldung unverschlüsselt per http übertragen, also durch Man-in-the-middle-Angriffe mitgelesen werden können.

Aber es gibt einen kritischeren Sachverhalt. Der Anbieter versieht den Zugang mit Standard-Kennwörtern und Benutzernamen, damit ein Administrator das System einrichten kann. Leider sieht es so aus, dass die Dienstleister, die die Systeme in Betrieb nehmen, diese Standard-Zugangsdaten nicht ändern. Der Leser schrieb, dass er stichprobenartig diese Zugangsdaten überprüft habe und sofort Zugriff auf die Zeiterfassung einer Firma erhielt.

Kontakt mit dem Hersteller

Wegen der oben erwähnten Komplikationen mit § 202c StGB wurde der Zugriff direkt abgebrochen und der Leser hat mich kontaktiert. Ich habe dann die mess elektronik gross GmbH bezüglich des Sachverhalts kontaktiert und folgende Antwort erhalten:

vielen Dank für Ihre Nachricht. In der Tat sind wir sehr darum bemüht, dass unsere Kunden für den Schutz personenbezogener Daten sensibilisiert werden.

Wir kommunizieren auf verschiedenen Wegen, als ersten Schritt und in regelmäßigen Abständen die Passwörter zu ändern. Leider sind nicht alle Kunden darum bemüht und so findet man über die Google-Suche zahlreiche über das Internet erreichbare Server, bei denen vermutlich noch das Initialpasswort funktioniert.

In neueren Versionen (seit ca. Anfang 2024) wird der Kunde beim ersten Login dazu gezwungen, ein eigenes Passwort zu vergeben. Somit konnten wir einen Teil zur zusätzlichen Sicherheit beitragen.

Ich bedanke mich bei Ihnen, dass Sie uns darauf aufmerksam gemacht haben. Wir werden zukünftig in unseren Schulungen der Kunden noch eindringlicher auf das Thema eingehen.

Der Sachverhalt ist also zwischenzeitlich etwas entschärft, ich gehe aber davon aus, dass immer noch Altsysteme mit den Standard-Zugangsdaten per Internet erreichbar sind. Die Betreiber sind für die Sicherheit und einen möglichen DSGVO-Verstoß verantwortlich.

Zeiterfassung von AZB

Ein weiterer Anbieter von Systemen zur Zeiterfassung (z.B. Time 3010) ist die AZS System AG. Nachfolgend ist ein Screenshot der Webseite dieses Anbieters zu sehen, der auch Systeme zur Zutrittskontrolle anbietet. Daher könnte die nachfolgend skizzierte Problematik auch dort auftreten.

Ein Leserhinweis auf ein Problem

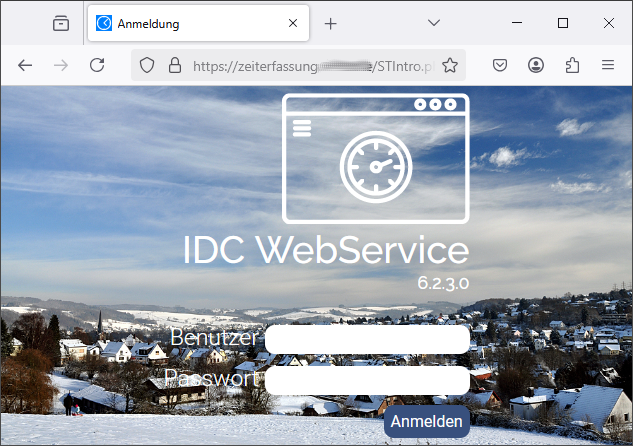

Anfang Januar 2025 kontaktierte mich ein Blog-Leser mit dem Hinweis, dass er auf ein Problem im Zusammenhang mit einer Zeiterfassung gestoßen sei. Beim Blog-Leser wird die obige Lösung von AZB beim Arbeitgeber eingesetzt und er administriert diese Systeme.

Durch einen Zufall ist er auf die Zeiterfassung dieses Herstellers einer Gemeinde gestoßen, die per Internet erreichbar war. Da er das gleiche System im Einsatz betreut, hat er testweise versucht, sich mit den standardmäßigen Admin-Zugangsdaten (Benutzername/Passwort) anzumelden – leider mit Erfolg.

Aus Sorge um die Sicherheit der Daten war zwar das Ziel, die Gemeinde über das entdeckte Problem zu informieren. Denn das System war in diesem Zustand ungesichert. Auch hier hat der Blog-Leser wegen der durch den Hackerparagraphen drohenden Konsequenzen Bedenken, mit der Kommune Kontakt aufzunehmen.

Stellungnahme des Herstellers

Auch hier habe ich "als Proxy" die Aufgabe übernommen, dem Sachverhalt nachzugehen. Ich habe allerdings nicht die Gemeinde kontaktiert, sondern im ersten Schritt die Presseabteilung des BSI kontaktiert. Dieser Ansatz blieb aber ergebnislos – so dass ich den Hersteller des Systems, die AZS System AG, Anfang Januar 2025 direkt per Mail kontaktiert und auf den Sachverhalt hingewiesen habe. Die Antwort der Geschäftsleitung lautete:

Vielen lieben Dank für Ihren Hinweis! Wir teilen Ihren kritischen Blick auf die Situation und haben dieses Thema daher bereits in unserem Führungs-JourFixe *** als Top-Thema platziert.

Ist es Ihnen möglich uns den Ihnen bekannten Kundennamen mitzuteilen, damit wir mit unseren Ansprechpartnern des Kunden diese Lücke schließen können?

Die mir bekannten Kundennahmen habe ich, samt URLs zum Zugang zur Zeiterfassung ,dem Anbieter in einer Nachtrags-Mail genannt und gebeten, das Problem der nicht angepassten Standard-Zugangsdaten in einer Kundeninformation aufzugreifen.

Gleichzeitig hatte ich mitgeteilt, dass ich "in den kommenden Wochen" eine Veröffentlichung im Blog plane und eine Dead-Line bis zum 31. März 2025 gesetzt. Nachdem nun mehrere Monate verstrichen sind und auf eine Nachfrage meinerseits zum Stand durch die AZS System AG nicht reagiert wurde, lege ich den Sachverhalt jetzt offen.

Der Beitrag ist als Erinnerung für IT-Administratoren und Dienstleister, die für Zeiterfassung oder Zugangskontrolle verantwortlich sind, zu verstehen, doch die Administrations-Zugangsdaten bzw. Passwörter zu prüfen und die Standardvorgaben der Hersteller zu ändern.

Ergänzung zum 1.9.2025

Zum 1. September 2025 erreichte mich die folgende Stellungnahme der AZS System AG – offenbar wurde ich bezüglich der Kommunikation "schlicht vergessen". Hier die Stellungnahme:

Vielleicht können Sie die weitere Entwicklung noch ergänzen, da wir uns nach Ihrem Hinweis größte Mühe gegeben haben die Problematik zu erledigen und Lösungen zu finden, die über das bloße ändern der Passwörter in den betroffenen Systemen hinausgeht.

Was wurde getan?

1. Wir haben noch in der Woche der Kontaktaufnahme angefangen alle Kunden zu kontaktieren und nicht nur auf die Problematik hingewiesen, sondern die Passwörter zusammen mit dem Kunden geändert.

2. Wir haben zudem sofort die Software angepasst, damit kein Standardpasswort mehr bestehen bleibt. Mit der Version aus Februar ist es nicht mehr möglich, dass Standardpasswort zu behalten. Auch Kunden die updaten werden zur Passwortänderung aufgefordert. So soll auch künftig verhindert werden, dass es nochmal zu angreifbaren Systemen kommt.

3. Außerdem haben wir Anpassungen des WebService vorgenommen, dieser sollte von Suchmaschinen künftig nicht mehr indexiert werden.

Es ist also faktisch nicht ganz richtig, dass wir nicht reagiert haben. Wir haben die Priorität allerdings klar bei unseren Kunden gesehen und haben dabei anscheinend leider versäumt Ihnen den Ausgang der Geschichte mitzuteilen.

Artikelreihe

Zugangs- und Schließsysteme mit Internetanbindung als Risiko – Teil 1

Systeme zur Zeiterfassung mit Internetanbindung als Risiko – Teil 2

Ähnliche Artikel

BSI-Warnung vor ABUS HomeTec Pro CFA 3000-Türschloss

Hotel-Check-In-System: Schwachstelle CVE-2024-37364 in Ariane Allegro Scenario Player legt Daten offen

IBIS-Hotel: Check-In-Terminal gibt Zugangsdaten fremder Zimmer aus

Unsaflok: Millionen Hoteltüren lassen sich durch Sicherheitslücken öffnen

MVP: 2013 – 2016

MVP: 2013 – 2016

Moin,

bei unseren Zeiterfassungsgeräten für Loga von P&I AG wurden default Zugangsdaten mit ausgeliefert. Die kann man aber nicht aus dem Internet erreichen, haben keine Webserver aber SSH Zugang. Es können aber bei einer aufgebauten Verbindung, ein paar Parameter übergeben werden 🤔

Die Daten werden beim Übertragen mit einem Zertifikat verschlüsselt.

Hier musste ich einen Einstellung ändern, die aus der Ferne nicht eingestellt werden konnte. Dadurch hatte ich die Zugangsdaten erhalten und wusste nicht, ob ich wieder mal lachen oder weinen sollte 🫣

PS: weder P&I noch der Dienstleister hatten auf den Zustand hingewiesen 🫠

MfG,

Blackii

Ihr nutzt dann wahrscheinlich auch das Webportal von P&I oder? Nutzt ihr das on-premis oder lasst ihr von P&I das Webportal hosten?

Mittlerweile wird es von P&I gehostet, da vorher der Dienstleister bei sich im Rechenzentrum sehr viel Performence Probleme hatte 😑

Hattet ihr die "Zeiterfassungsgeräte" (Terminals?) noch relativ günstig bekommen?

Kenne einige Kunden mit div. Zeiterfassungssoftware, teilweise verzichten die komplett auf die Terminals. Gerade wenn es viele kleine Standorte/Geschäfte sind. Das sind doch teilweise Preise über 1000€-2000€ und mehr pro Terminal.

Das führt aber dazu, dass dann die MA dann die Webzugänge nutzen mit allen Nachteilen und Gefahren. Bei Loga und Co. sollte aber 2FA kein Problem sein, bei anderen Anbietern sieht es da wieder anders aus.

Solche Systeme + die dazuhörenden Server müssen in ein geschütztes VLAN das keinen Zugang ins Internet hat. Natürlich muss der Zugang intern auch entsprechend geschützt sein.

>Die mir bekannten Kundennahmen habe ich, samt URLs zum Zugang zur >Zeiterfassung ,dem Anbieter in einer Nachtrags-Mail genannt und gebeten, das >Problem der nicht angepassten Standard-Zugangsdaten in einer >Kundeninformation aufzugreifen.

SMTP ist ja sicherlich an der Stelle sicher. :)

Naja, die Systeme benötigen u.U. schon Internetzugang und sei es nur per VPN, denn auch bei Homeoffice muß die Arbeitszeit erfasst werden.

Das EU-Gerichtsurteil macht da keine Ausnahme.

Man kann Homeoffice doch auch im Home erfassen, ohne Internetzugang.

naja stimmt so nicht ganz das EU Urteil lässt durchaus noch Vertrauensarbeitzeit zu und die muss nicht zwingend über die Stempeluhr/Zeiterfassungssystem erfolgen! Da du dich beim Homeoffice im allgemeinen sowieso ins Firmennetz einloggen musst, hast du da bereits eine Erfassung… und bei Vertrauensarbeitszeit stempelst du keine Pausen.

Und das kann auch automatisiert oder von eine Fach/Hilfskraft ins Zeiterfassungssystem übernommen werden ohne das dieses Selbst eine Zugriff von aussen hat! Das Urteil schreibt vor das eine Erfassung erfolgen muss aber nicht in welcher Art.

>>Da du dich beim Homeoffice im allgemeinen sowieso ins Firmennetz einloggen musst, hast du da bereits eine Erfassung…

Muss ich das? Bei einem 08/15-Bürojob wo ich nahezu ausschließlich Cloudanwendungen à la M365 nutze?

Und du schlägst doch nicht ernsthaft vor Timestamps von VPN-Verbindungen als Maßgabe für Arbeitszeiten heranzuziehen? Zum Einen ist das alles andere als aussagekräftig (was ist wenn das VPN mal nicht geht – arbeite ich dann nicht?) zum Anderen wird die systematische, personenbezogene Auswertung derartige Logs sicherlich ein formidables Thema bei einem Betriebsrat sein.

Und ehe der Hinweise kommt man könnte doch auch die Intune-Logs heranziehen um herauszufinden ob ein Gerät genutzt wird:

Da wäre noch der Fall wenn ich auf Dienstreisen / im Außendienst bin…

Man könnte den Arbeitnehmer auch einfach eine Papierliste führen lassen.

Hallo,

TiMaS wird von der P&S GmbH & Co. KG entwickelt und nicht von der meg. Und bei P&S wird wenn dann ein Reverseproxy inkl. SSL-Zertifikat eingerichtet bzw. empfohlen wenn der Kunde eine Erreichbarkeit der eigenen Instanz aus dem Internet wünscht. Zumindest war es bei unserer Instanz so.

Grüße

Die Zugänge zu den Systemen sind aber nicht weniger schlimm, gerade wenn die MA immer ein Passwort benutzen und der Benutzername anbieterseitig die (Firmen)-E-Mail ist und sich mal zu Hause über PC/Laptop einloggen…

Die Problematik kommt mit Webanwendungen immer mehr.