[English]Ich ziehe mal ein Themen in einem Beitrag heraus, das mir die Tage untergekommen ist. Microsoft versucht die Sicherheit bei MS 365 zu erhöhen. Dazu werden ab Mitte Juli 2025 "Secure by Default-Einstellungen" für veraltete Authentication-Protokolle in Microsoft 365 eingeführt. Administratoren müssen das berücksichtigen.

[English]Ich ziehe mal ein Themen in einem Beitrag heraus, das mir die Tage untergekommen ist. Microsoft versucht die Sicherheit bei MS 365 zu erhöhen. Dazu werden ab Mitte Juli 2025 "Secure by Default-Einstellungen" für veraltete Authentication-Protokolle in Microsoft 365 eingeführt. Administratoren müssen das berücksichtigen.

Microsoft 365 Secure by Default-Einstellungen

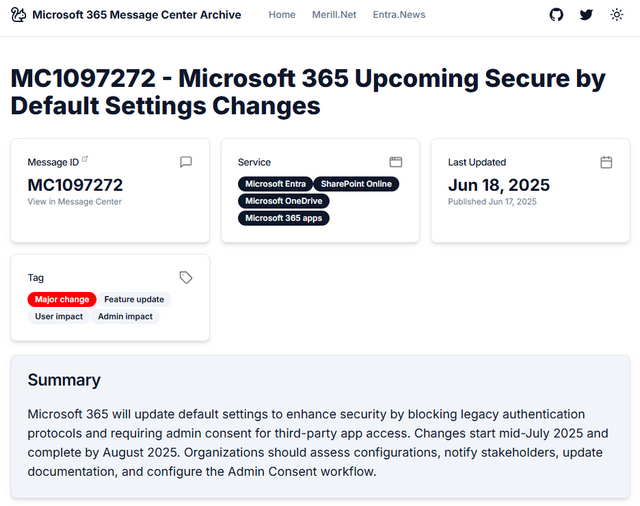

Microsoft will die Sicherheit unter Microsoft 365 erhöhen und führt dazu sogenannte Secure by Default-Einstellungen ein. Im Beitrag MC1097272 – Microsoft 365 Upcoming Secure by Default Settings Changes hat Microsoft zum 18. Juni 2025 diverse Änderungen für Microsoft 365 im MS365 Message Center angekündigt.

Im Rahmen der Microsoft Secure Future Initiative (SFI) und in Übereinstimmung mit dem Prinzip "Secure by Default" kündigt Microsoft eine Aktualisierung der Microsoft 365-Standardeinstellungen an.

In den Standardeinstellungen von Microsoft 365 sollen Authentifizierungsprotokolle, die veraltet sind, künftig blockiert werden. Dann ist die Zustimmung des Administrators für den Zugriff auf Drittanbieteranwendungen erforderlich.

Die Änderungen beginnen Mitte Juli 2025 und sollen bis August 2025 abgeschlossen sein. Microsoft gibt folgende Änderungen in den Einstellungen an:

- Block legacy browser authentication to SharePoint and OneDrive using RPS (Relying Party Suite): Die Legacy-Browser-Authentifizierung zu SharePoint und OneDrive mit RPS (Relying Party Suite) Legacy-Authentifizierungsprotokolle wie RPS (Relying Party Suite) ist aufgrund der nicht modernen Authentifizierung anfällig für Brute-Force- und Phishing-Angriffe. Durch das Blockieren dieser Protokolle wird verhindert, dass Anwendungen, die veraltete Methoden verwenden, über den Browser auf SharePoint und OneDrive zugreifen. Die Legacy-Browser-Authentifizierung lässt sich mittels PowerShell über Set-SPOTenant blockieren.

- Block FPRPC (FrontPage Remote Procedure Call) protocol for Office file opens: FrontPage Remote Procedure Call (FPRPC) ist ein Legacy-Protokoll, das für die Erstellung von Remote-Webseiten verwendet wird. Obwohl es nicht mehr weit verbreitet ist, können Legacy-Protokolle wie FPRPC anfälliger für Angriffe sein. Das Blockieren von FPRPC trägt dazu bei, die Anfälligkeit für Schwachstellen zu verringern. Mit dieser Änderung wird FPRPC zum Öffnen von Dateien blockiert, wodurch die Verwendung dieses nicht modernen Protokolls in Microsoft 365-Clients verhindert wird.

- Require admin consent for third-party apps accessing files and sites: Wird Drittanbieter-Apps der Zugriff auf Datei- und Website-Inhalte durch den Benutzer gestattet, kann dies zum Abfluss der Daten einer Organisation führen. Müssen Administratoren diesem Zugriff zustimmen, kann dies dazu beitragen, ungewollte Zugriffe auf Daten durch diese Apps zu vermeiden. Mit dieser Änderung werden die von Microsoft verwalteten App-Zustimmungsrichtlinien aktiviert, und die Benutzer können dem Zugriff von Drittanbieteranwendungen auf ihre Dateien und Websites nicht mehr standardmäßig zustimmen. Sie müssen Administratoren bitten, die Zustimmung zu erteilen. Administratoren können auch granulare Richtlinien für den App-Zugriff konfigurieren, z. B. die Beschränkung des Benutzerzugriffs auf die Anwendung für bestimmte Benutzer oder Gruppen.

Microsoft rät Unternehmen ihre Konfigurationen zu überprüfen, die Beteiligten zu benachrichtigen, die Dokumentation zu aktualisieren und den Workflow für die Admin-Zustimmung zu konfigurieren. Details sind in der Mitteilung MC1097272 nachzulesen.

MVP: 2013 – 2016

MVP: 2013 – 2016

Viel Spaß mit den Tausenden von Soft- und Hardwarekomponetnen, die nur über SMTP ihre Mails senden können.

Für mich ist das Hauptproblem eher.. dass OAUTH alle paar Monate ein refresh braucht. Aber genau das wird ja auch die Absicht sein.

Alles was nicht aktiv gewartet wird soll nicht mit M365 reden. Wenn jemand hier war anderes braucht kann er ja einen Dienst aufsetzen.

Auch wenn es im Artikel nicht um SMTP geht gibt es dafür Lösungen wie bspw. "ITB SMTP via GraphAPI" oder auch "SMTP2Graph".

Mal sehen wie lange die GraphAPI dann noch kostenlos bleibt aber danke für die Links. Genau sowas suche ich gerade.

Oder einfach einen Connector aktivieren anhand IP Adresse

Geht halt nur wenn man eine statische IP hat 🙃. Einige Klein/Kleinstkunden haben sogar CGNAT über Hybridanschlüsse mit LTE.

Mit Zertifikat klappt es auch mit dynamischer Ip. Aber natürlich nur, wenn Port 25 ISP seitig nicht geblockt wird.

Ja und nein, die IP Adresse muss dennoch Teil des SPF Records sein. Ob man das unbedingt mit einer CGNAT IP, die sich teils hunderte Kunden teilen, tun will, überlasse ich jedem selbst.

Bei einem Connector kann man im Exchange Online, jegliches Filtern deaktivieren. Oder verändern, also z.b. auf bestimmte Mail Adressen beschränken. Das geht meines Wissens in jedem O365 Paket.