Im Blue SDK gibt es bekannte Schwachstellen, die unter dem Begriff "PerfektBlue" zusammen gefasst werden und eigentlich seit 2024 bekannt sind. Nun haben Sicherheitsforscher in einem Angriff auf die Entertainment-Systeme mittels Bluetooth nachgewiesen, dass Fahrzeuge von Mercedes, Volkswaren und Skoda immer noch angreifbar sind.

Im Blue SDK gibt es bekannte Schwachstellen, die unter dem Begriff "PerfektBlue" zusammen gefasst werden und eigentlich seit 2024 bekannt sind. Nun haben Sicherheitsforscher in einem Angriff auf die Entertainment-Systeme mittels Bluetooth nachgewiesen, dass Fahrzeuge von Mercedes, Volkswaren und Skoda immer noch angreifbar sind.

Blue SDK von OpenSynergy

Bei Blue SDK handelt es sich um ein Software Development Kit des deutschen Herstellers OpenSynergy. Blue SDK ist ein hochgradig anpassbarer, eingebetteter Bluetooth-Protokollstack, der von den Experten für die Entwicklung interoperabler Bluetooth-Stacks entwickelt wurde. Das SDK ermöglicht fortschrittliches Audio-Streaming über Bluetooth Low Energy und wurde für die Integration in Geräte entwickelt.

Das Blue SDK wird auch von den Software-Entwicklern verschiedener PKW-Hersteller verwendet. Im Mai 2024 wurde OpenSynergy von PCA Cyber Security (ehemals PCAutomotive) über eine Reihe potenzieller Schwachstellen (unter dem Begriff PerfektBlue zusammengefasst) im Blue SDK informiert. Laut dieser Information hat OpenSynergy diese potenziellen Schwachstellen behoben und die entsprechenden Patches seinen Kunden im September 2024 zur Verfügung gestellt.

Mercedes, VW und Skoda von PefektBlue betroffen

Zum Problem wird der obige Sachverhalt, wenn Hersteller die bereinigte Version ihrer Blue SKD-Firmware nicht in ihre Produkte übernehmen und die Sicherheitsupdates verschlafen oder sonst patzen. Denn die Blue SDK-Implementierung unterstützt verschiedene Sicherheitsstufen für eingehende Verbindungen von Remote-Geräten. Es liegt in der Verantwortung des Endentwicklers, eine geeignete Autorisierungssicherheitsstufe für ein Bluetooth-Zielprofil auszuwählen.

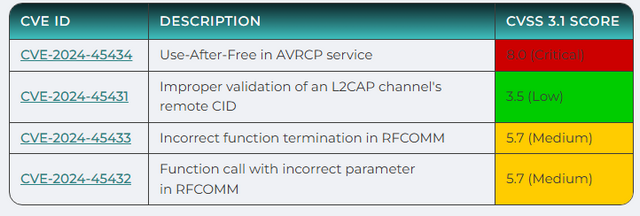

Das PCA Security Assessment Team hat mehrere Schwachstellen (CVE-2024-45431, CVE-2024-45432, CVE-2024-45433, CVE-2024-45434) mit geringem bis kritischem Schweregrad identifiziert, die es einem Angreifer ermöglichen, mit einem 1-Klick-Angriff eine Remote Code Execution (RCE) im Betriebssystem eines Geräts, welches den BlueSDK Bluetooth-Stack verwendet, durchzuführen. Mit dieser Zugriffsebene könnte ein Angreifer das System manipulieren, seine Privilegien ausweiten und auf andere Komponenten des Zielprodukts zugreifen.

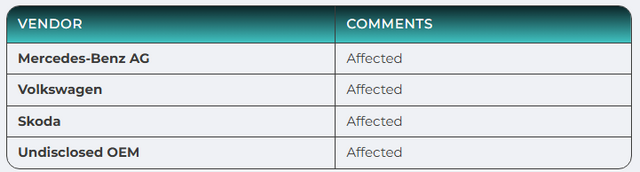

Darauf haben die Sicherheitsforscher von PCA Cyber Security sich aktuelle Fahrzeuge, in denen der Blue SDK verwendet wird, angesehen. Dabei konnten sie erfolgreich Angriffe über PerfektBlue auf die Infotainment-Systeme in Volkswagen ID.4 (ICAS3-System), Mercedes-Benz (NTG6) und Skoda Superb (MIB3) ausführen.

Neben den bereits erwähnten Anbietern sind wahrscheinlich auch viele andere, auch Anbieter außerhalb der Automobilindustrie (in obiger Tabelle als "Undisclosed OEM" aufgelistet), für diesen Angriff anfällig.

Mittels Remotecodeausführung auf dem Infotainmentsystem der Fahrzeuge könnten Angreifer die GPS-Koordinaten auslesen, Gespräche im Fahrzeug belauschen, auf Telefonkontakte zugreifen und möglicherweise zu kritischeren Subsystemen im Fahrzeug übergehen. Das PCA Security Assessment Team hat die Erkenntnisse mit mehreren Details in diesem Beitrag offen gelegt.

Bleeping Computer hat den Sachverhalt nach einem Hinweis in diesem Beitrag aufgegriffen und schreibt, dass PCA Cyber Security Volkswagen, Mercedes-Benz und Skoda über die Schwachstellen informiert und ihnen ausreichend Zeit gegeben haben, die Patches zu installieren. Laut Bleeping Computer haben die Forscher keine Antwort von den Herstellern erhalten und zum 7. Juli 2025 das Ganze öffentlich gemacht.

Laut VW begrenzte Angriffsmöglichkeit

BleepingComputer hat die drei Autohersteller um eine Stellungnahmen angefragt. Ein Sprecher von Volkswagen erklärte: "Die Untersuchungen haben ergeben, dass es unter bestimmten Bedingungen möglich ist, sich über Bluetooth unberechtigt mit dem Infotainmentsystem des Fahrzeugs zu verbinden."

Dazu müssten mehrere Bedingungen gleichzeitig erfüllt sein: Die Zündung des Fahrzeugs muss eingeschaltet sein, und das Infotainment System muss sich im Pairing-Modus befinden, d. h. der Fahrzeugnutzer muss aktiv ein Bluetooth-Gerät koppeln. Weiterhin muss der Fahrzeugnutzer den externen Bluetooth-Zugriff des Angreifers auf dem Touchscreen aktiv genehmigen. Eine weitere Voraussetzung sei, dass sich der Angreifer in einer maximalen Entfernung von 5 bis 7 Metern zum Fahrzeug befinden muss.

VW betonte, dass ein Hacker im Falle eines erfolgreichen Angriffs nicht in kritische Fahrzeugfunktionen wie Lenkung, Fahrerassistenz, Motor oder Bremsen eingreifen könne, da diese auf einem anderen Steuergerät liegen, das durch seine eigenen Sicherheitsfunktionen gegen Eingriffe von außen geschützt ist.

Mercedes hat gegenüber Bleeping Computer angegeben, im November 2024 über den Sachverhalt informiert worden zu sein. Das Unternehmen habe die gemeldeten Erkenntnisse gründlich geprüft und alle erforderlichen Maßnahmen zur Risikominderung ergriffen. Open Synergy habe bereits das Update der BlueSDK-Bibliothek bereitgestellt, das auch über Over-the-Air-Updates verfügbar sei.

Abschließende Gedanken

Insgesamt scheint die PerfektBlue-Schwachstelle zwar unschön, aber in ihren Auswirkungen eingrenzbar zu sein. Ob wirklich alle Randbedingungen gelten müssen, die Bleeping Computer in der Antwort von VW auflistet, kann ich nicht beurteilen. Der Fall zeigt aber, welche Risiken bei modernen Fahrzeugen lauern – und die Fahrzeugbesitzer haben diese nicht auf dem Radar.

Alleine die Kopplung von Smartphones mit den Infotainmentsystemen von Mietwagen birgt doch schon die Gefahr, dass Kontakte und weitere Daten übertragen und vom Mieter bei Fahrzeugrückgabe nicht mehr gelöscht werden können.

Auf dem Hackerwettbewerb Pwn2Own 2025 gab es auch eine Kategorie "Hacks von Automobilen". Beim Pwn2Own Automotive 2025 entdeckten die Teilnehmer insgesamt 49 Zero-Day-Schwachstellen in Software-definierten Fahrzeugen (SDVs). Es ging dabei um die Kategorien: Infotainment-Systeme (IVI), Ladegeräte für Elektrofahrzeuge und Betriebssysteme, wie Trend Micro hier berichtet.

Und zum 27. Juni 2025 bin ich bei The Register auf diesen Artikel gestoßen. Das britische Sicherheitsunternehmen Pen Test Partners (PTP) hat sich einen Renault Clio (Baujahr 2016) als Testobjekt vorgenommen. Sie konnten auf Daten des Renault Clio zum Lenken, Bremsen und Beschleunigen zugreifen. Und zum 26. Juni 2025 hat heise in diesem Beitrag offen gelegt, dass eine 0-day-Bluetooth-Schwachstelle das Abhören von Millionen Bluetooth-Kopfhörern ermöglicht.

Noch eine ganz andere Gefahr lauert bei modernen Fahrzeugen, deren Lidar-Systeme die Kamerachips von Smartphones gefährden, wie man hier nachlesen kann. Aber die PKW-Hersteller und deren Branchenvordenker setzen verstärkt auf Software Defined Vehicles – letztens las ich, dass dies der einzige Weg sei, die Margen der Hersteller zu erhöhen. Schöne neue Welt.

MVP: 2013 – 2016

MVP: 2013 – 2016

Wie so oft bei all zu detaillierter "aber das ist nicht so schlimm" Verteidigung gilt auch hier die alte Weisheit:

Wo eine Schwachstelle ist, sind auch andere.

Und wo viel Komplexität ist, kann auch umso mehr schiefgehen.

Wobei ich die Idee, Autos zu fahrbaren Computern zu machen, schon immer absurd fand, aber inzwischen sind wir ja schon an einem Punkt angekommen, an dem selbst die Türöffner elektrisch sind und es gibt tatsächlich Leute, die sich so etwas anschaffen.

Und letztens ein Bericht über die Automafia im Osten. Für 10-20.000Eu bekommt man im Darknet Scanner, die ohne weiteres Zutun einfach dein Auto entriegeln und entsichern. Kannst dann damit wegfahren, als ob es der eigene Schlüssel wäre.

Um alle mal etwas zu beruhigen. Moderne Fahrzeuge haben drei Haupt-Bus-Systeme: Motorbus, Sicherheitsbus und Komfortbus. Der "Router" zwischen diesen Bussen ist i.d.R. das Hauptinstrument im Cockpit. Dabei ist aber zu beachten das die CAN-IDs im jeweiligen Bus eine andere Bedeutung haben. Man kann also nicht einfach die Pakete aus dem Sicherheitsbus auf den Komforbus weiterleiten sondern muss die Daten im neuen Bus in neuen Paketen mit neuen IDs verpacken.

Das muss aktiv gemacht werden und man kann die Pakete nicht einfach wie beim NAT von A nach B schicken und zurück. Deshalb ist ein übergriff von Komforbus zu Sicherheits- oder Motorbus nicht möglich.

Es ist zwar unschön das man potentiell das Radio hacken kann, aber die Bewegungsdaten der VW-Kunden kann man mit wesentlich weniger Aufwand einfach im Internet herunterladen …

Im Bereich solcher embedded Software benötigen wir dringend eine Herstellerhaftung. Die Hersteller müssen sich ihrer Verantwortung bereits bei der Entscheidung diverse Software einzusetzen bewusst sein. Auch die Versorgung mit Sicherheitsupdates muss für Jahrzehnte (!) gewährleistet werden, denn so ein Auto hat durchaus mehrere Besitzer und wird nicht nach zwei Jahren weggeschmissen.

Um an den Sicherheitsbus zu kommen, bauen z.B. Diebe einen Scheinwerfer aus und nutzen den CAN-Bus-Stecker dort…

Nebenbei bemerkt: die meisten Hersteller bekommen es ja nicht mal auf die Reihe, das KeylessGo sicher zu machen – wir nennen das nur noch KeylessKlau! Ein Schelm, wer da Hintergedanken der Autoindustrie vermutet…

Da ist doch der Bluetooth-Kram nur eine Kleinigkeit, oder?

Evtl. werden die Hersteller da einmal wach, wenn die Versicherungen anfangen, die Prämien für Fahrzeuge mit Keyless Go drastisch anzuheben.

Z.B. 30% Aufschlag für ein Modell mit unsicherem Keyless Go.

Dabei wäre das Thema rel. einfach aus der Welt zu schaffen:

Verliert das Fahrzeug den Kontakt zum Schlüssel, dann beim nächsten Halt, z.B. an einer Ampel, Motor ausschalten, Warnblinker an und erneuten Motorstart blockieren.

Ich verstehe es bis heute nicht, was daran so schlimm ist eine Scheibe runter als auch herauf zu Kurbeln oder einen schlüssel in die Tür zu stecken, um sie zu öffnen.

Wenn ich mir noch einmal ein Auto Kaufen sollte, kaufe ich mir einen gebrauchten Firmentransporter, mit so wenig wie möglich von dem Elektronischen Firlefanz.

Ich brauche das nicht, ein Auto ist nur zur Fortbewegung von A nach B da, mehr nicht.

Da kommt das auch.

Nur dauert es i.d.R. einige Jahre länger als bei PKW, bis diese Sachen ihren Weg auch in Transporter und LKW finden.

E-Fenster finde ich übrigens ausgesprochen praktisch.

Da kann man auch mal auf der Beifahrerseite oder hinten die Scheibe öffnen, ohne das man da akrobatische Einlagen hinlegen muß.

Die Fahrzeughersteller sollten solche Lücken zeitnah schließen.

Vom Hersteller der Software gibt es ja einen Fix.

Und ja, die Hersteller sollten auch sehr lange Zeit Support für die Software leisten.

Das Durchschnittsalter von PKW liegt bei fast 13 Jahren und es steigt jährlich.

Nicht nur in Deutschland, sondern nahezu überall auf der Welt.

Und wenn man das Thema Nachhaltigkeit und Ressourcenschonung wirklich ernst meinen würden, dann gäbe es schon lange Gesetze für mind. 30 Jahre Teile und Support…

Vor Jahren wurde ich beim Kauf meines Neuwagens noch mit "und dann melden Sie sich mal bitte bei Skoda Connect an" überrascht. Auf meine Frage "warum" war der Verkäufer dann perplex und antwortete "damit Sie wissen, wo Sie Ihr Auto geparkt haben". Hab mich natürlich nicht angemeldet und finde mein Auto jedes Mal ganz allein wieder.

Es geht mir ganz oft so, dass für banalste Zwecke Daten wie Telefonnummer oder E-Mail-Adresse abgefragt werden. Die Fragen sind regelmäßig verwundert, wenn man nachfragt. Letzten Endes geht es i.d.R. auch ohne diese Daten. Aber so verwundert, wie die reagieren, scheinen die meisten Leute brav alles mögliche sofort rauszurücken.