[English]Zum Juni 2025 wurde bekannt, dass es Schwachstellen in der Firmware von knapp 700 Druckermodellen von Brother und weiteren Herstellern gibt. Nun gibt es Berichte, dass Angreifer die nicht per Firmware-Update aktualisierten Drucker über diese Schwachstellen angreifen.

[English]Zum Juni 2025 wurde bekannt, dass es Schwachstellen in der Firmware von knapp 700 Druckermodellen von Brother und weiteren Herstellern gibt. Nun gibt es Berichte, dass Angreifer die nicht per Firmware-Update aktualisierten Drucker über diese Schwachstellen angreifen.

Worum geht es bei den Druckerschwachstellen?

Sicherheitsforscher von Rapid 7 haben einen genaueren Blick auf die Firmware diverser Druckermodelle geworfen, um diese auf Schwachstellen zu untersuchen. Beim 0-Day-Forschungsprojekt wurden vorrangig Multifunktionsdrucker (MFP) Modelle des Herstellers Brother untersucht. Später hat man die umfangreiche Analyse auf einige Modelle weiterer Hersteller ausgeweitet.

Am Ende dieser Untersuchung waren acht (8) Schwachstellen in der Firmware diverser Drucker bekannt, von denen eine Sicherheitslücke einen CVSS-Score von 9.8 erhielt. Die Liste der Schwachstellen findet sich im Blog-Beitrag Sicherheitslücken in 689 Brother- und anderen Druckermodellen (Juni 2025).

- Die Schwachstelle CVE-2024-51978 (CVSS-Score von 9.8) ermöglicht einem nicht authentifizierten Angreifer ein Standard-Administrator-Passwort für den Drucker zu generieren.

- Die Sicherheitslücke CVE-2024-51977 (CVSS-Score von 5.3) ermöglicht es einem nicht authentifizierten Angreifer, remote, die Seriennummer des Zielgeräts zusammen mit mehreren anderen sensiblen Informationen auszuspähen.

Die Kenntnis der Seriennummer eines Zielgeräts (Abrufbar über CVE-2024-51977) ist erforderlich, um die Sicherheitsanfälligkeit CVE-2024-51978 zur Umgehung der Authentifizierung auszunutzen. Wenn Drucker, die im Rapid 7-Beitrag Multiple Brother Devices: Multiple Vulnerabilities (FIXED) genannt werden, für Angreifer erreichbar sind, ist ein Firmware-Update dringend empfohlen.

Angriffe auf Drucker bekannt geworden

Ich habe den Sachverhalt nicht weiter verfolgt, aber heise ist aufgefallen, dass es nun Berichte über Angriffe auf verwundbare Drucker gibt. CrowdSec, die über ein Tool "crowdsourced" Daten sammeln, meldet in einem LinkedIn-Beitrag CVE-2024-51977: The New Vulnerability Turning Printers into Botnets vom 21. Juli 2025, dann man jetzt konkret Angriffe über die Schwachstellen CVE-2024-51978 und CVE-2024-51977 beobachtet habe.

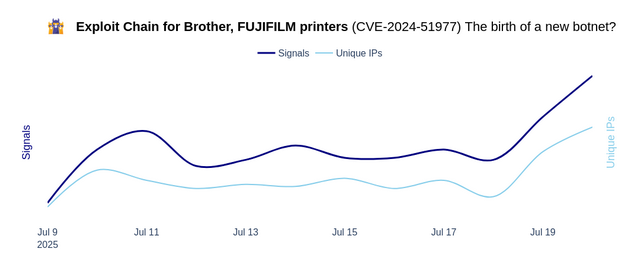

Es heißt, dass CrowdSec Network eine Welle von Angriffsversuchen auf die Schwachstelle CVE-2024-51977 beobachtet habe (siehe folgende Abbildung). Der Beitrag erwähnt, dass Rapid7 ebenfalls solche Angriffsversuche entdeckt habe. Die Angriffe zielen auf über 750 verschiedene Druckermodelle der Marken Brother, FUJIFILM und Toshiba betreffen.

Attacks on printers, Souce: CrowdSec Network

Erste Angriffsversuche datieren bereits vom 4. Juli 2025 (Unabhängigkeitstag in den USA) und setzen sich in den Folgewochen fort. Seit dem 18./19. Juli 2025 gibt es einen Anstieg, wobei die absolute Zahl der detektierten Versuche nicht angegeben wird.

CrowdSec Network schreibt aber, dass die meisten Geräte nicht vollständig gepatcht werden können. Daher geht man davon aus, dass diese Kampagne andauern wird, da Botnets die Schwachstelle für ihre Exploit-Ketten nutzen werden.

Hier bleibt Administratoren nur, die betreffenden Drucker bestmöglich im Netzwerk zu isolieren. Gründe, warum Drucker ggf. von außen erreichbar sind, wären: Ports von der Druckersoftware geöffnet, um Druckerstände bei Abos abzurufen oder Firmware-Stände abzufragen (etc.). Ich tippe auch darauf, dass Angriffe von innen über Malware ausführbar sind (notfalls sogar per Script).

CrowdSec Network wirbt in seinem LinkedIn-Post zudem dafür, dass die Leute deren Crowdsec CTI zum Blockieren der IPs der Angreifer sowie die Crowdsec Web Application Firewall installieren sollen.

MVP: 2013 – 2016

MVP: 2013 – 2016

Abhilfe:

Aus- und eingehenden Verkehr zu allen Druckern in der Firmenfirewall sperren.

Die sollte eh nur absolut notwendige Sachen zum Internet hin zulassen.

Damit wären zumindest alle Angriffe von außen blockiert.

Wenn Angriffe von innen kommen, hat man andere Probleme, die i.d.R. von der Personalabteilung gelöst werden müssen.

Hmm…

Weil all diese Drucker nur in Unternehmen stehen, die – selbstverständlich durch ihre eigene kompetente IT-Abteilung – entsprechend "abgesichert" sind, oder?

Eine Firmenfirewall gehört zu den Basics eines jeden Unternehmens, egal wie groß!

Und in gängigen Heim- und SoHo-Routern wie z.B. einer Fritzbox ist eine Firewall ja drin und aktiv.

Und die sperrt eh per Default den kompletten Zugang von außen. Und nach außen kann man jedem Gerät einzeln den Zugang abdrehen.

Und das sollte man bei allen Druckern auch tun.

Dir stehen doch hinter einer Fritte oder einem anderen Router!

Und den kann man nicht konfigurieren?

Ich frag' ja nur, für einen Freund.

Ja, dann sollte "der Freund" vllt. mal nicht so eindimensional denken – manche Unternehmenseigner – insbes. aus der familiär betriebenen Handwerksbranche – können das als Einzel- oder Kleinbetriebler nicht.

Und die kommen eben leider auch nicht auf die Idee, dass dafür fachlich qualifizierter Support nötig wäre, der mit an Sicherheit grenzender Wahrscheinlichkeit Kosten verursachen würd'.

Klar, nun kann man sagen "Selbst schuld!", aber da fehlt auch einfach ein grundsätzliches Bewußtsein bzw. Fantasie und Sensibilität, um Konsequenzpotentiale in diesem abstrakten Gefahrenkonstrukten erkennen zu können.

Passiert ja im Privatbereich genauso. 🤷♂️

Mmmmh wieso muss man Drucker ins Internet hängen? Keiner meiner Drucker hat Internetzugang… braucht es einfach nicht! Lücke im Drucker? Wayne?

Na ja, mittlerweile werden ja (leider) Drucker gebaut, die ohne für die Anbindung zur Hersteller-Cloud benötigte Internetverbindung nicht funktionieren – kann halt nicht jeder wissen.

Ja das ist eine Seuche, HP war meine ich so ein Kandidat. Sowas würde ich mir persönlich niemals kaufen, aber es ist ja nicht so, dass der Hersteller das unbedingt groß draufschreibt. Und wenn man nicht so versiert ist kann man schon mal "danebengreifen". Wobei Drucker im Privaten auch nachlassen.

Ja, HP zwingt den Druckerbesitzer auch bei Heimdruckern quasi in die Cloud, sonst geht das "HP Scan" nicht.

(man kann das umgehen; kann der Heimanwender aber nicht und legt sich daher für den 80€ Elektroschrott einen Cloudzugang bei HP an).

in größeren Unternehmen ist es üblich, dass die Drucker unter Wartung bzw. AllIn Service (autom. Tonerbestellung, Störungsbehebung usw.) stehen und dabei auch gleich direkt zum entsprechend Partner heimfunken, was ihnen denn fehlt oder ob der Ausfall von einem Verbrauchsmaterial (z.B. FuserUnit) kurz bevorsteht.

Dafür ist zB auch eine Internetverbindung nach Außen notwendig. Kann man aber in der Regel whitelisten die Verbindung und alles andere dann einfach nicht zulassen.

Nicht unbedingt. Wir haben bei uns diverse größere Multifunktionsgeräte von Canon im Einsatz. Die sind in einem separaten VLAN ohne Internetanbindung. Der Dienstleister, der die Drucker geliefert hat und auch wartet, hat für die Zählerstandserfassung und automatische Tonerbestellung eine eigene Software, die in unserem Fall mit auf dem Printserver installiert ist. Diese Software holt sich die notwendigen Daten aus den Druckern und schickt die dann zum Dienstleister. Da braucht nur die Software Internetzugang, die Drucker selbst nicht.

Klar gibt's auch Proxylösungen hängt aber auch sehr vom Partner, den Modellen und auch Herstellern ab. Für Tonerstand gibt's schnell etwas, ausführliche Reports nach Hardware Ersatzteilen Fehlercodes usw. bin ich mir nicht so sicher.

Naja, das kann man auch intern machen.

Diese automatische Verbrauchsmaterialbestellung bei den Geräten dient nur einem Zweck: Der Gewinnmaximierung der Hersteller.

Die bieten über diese Automatik das Verbrauchsmaterial meist zum UVP an.

Auf dem freien Markt gibt es immer die Verbrauchsmaterialen deutlich günstiger (auch Originalware vom Hersteller) als über diese Bestellautomatismen der Drucker.

Oft zahlt man selbst für Originalware nur die Hälfte der UVP.

Bei unseren Druckern haben wir den Kram abgestellt und das Verbrauchsmaterial wird selbst gekauft und es gibt immer einen gewissen Vorrat.

Wird der Mindestbestand unterschritten, bestellen wir das Zeugs nach und füllen das Lager auf.

Wir vermuten aktuell, dass diese Problematik mit einer zusammensteht die sich aktuell auf mehreren Terminalservern unserer Kunden widerspiegelt. Dort bemängeln aktuell mehrere Kunden, dass kein Drucken mehr möglich ist. Sobald wir den Druckerwarteschlangen Dienst neu starten funktioniert wieder alles für ein paar Minuten. Eventuell haben die Druckerhersteller Firmware Updates "over the air" aufgespielt, die nicht mehr mit den installierten Druckertreibern kompatibel sind. Wir fangen nun an beim ersten Kunden alle Treiber zu deinstallieren und die Drucker neu zu installieren. Mal schauen ob das etwas bringt.

Kleiner Übersetzungsfehler:

Man kann nicht das Standard-Admin-Kennwort setzen, sondern es rekonstruieren!

Siehe:

The attacker can then use this default password to login to

the device with administrator privileges, so long as the original administrator has not changed

the password to a new password.

Quelle: https://assets.contentstack.io/v3/assets/blte4f029e766e6b253/blt6495b3c6adf2867f/685aa980a26c5e2b1026969c/vulnerability-disclosure-whitepaper.pdf

Wenn keine Standard-Passwörter verwendet werden ist CVE-2024-51978 also bereits abgefedert.

Ich bin ja der Meinung, dass alle Geräte bei der ersten Anmeldung mit dem Standardpasswort sofort eine Passwortänderung erzwingen sollten. Damit wären dann solche Angriffe komplett ausgehebelt. Leider gibt es immer noch Geräte und Webseiten, die es zulassen, dass man das ausgelieferte Standard bzw. Initialpasswort dauerhaft benutzen kann.

Und es gibt auch Geräte, bei denen die Sicherheit absichtlich zurückgeschraubt wurde.

In der Firma hatten wir einen HP-Drucker, dessen Webinterface auch per https aufrufbar war. Man konnte auch erzwingen, das es nur per https geht.

Das nahezu baugleiche Nachfolgemodell unterstützte kein https mehr.

Ist zwar nur eine Kleinigkeit, zeigt aber gut, wie den Druckerherstellern die Sicherheit ihrer Geräte am A…. vorbei geht.

Nein, nein, denen ist ihre Sicherheit immer uneingeschränkten Zugriff zu den Geräten nehmen zu können durchaus überaus wichtig. 😉