In Teil 1 hatte ich ja von Unzulänglichkeiten beim Setup des von der Firma CompuGroup Medical (CGM) angebotenen Praxis-Verwaltungssystems (PVS) bei Zahnärzten berichtet, auf welche mich eine ungenannt bleiben wollende Quelle hingewiesen hat. In Teil 2 skizziere ich, wie ich den Sachverhalt versucht habe zu klären und was das Unternehmen dazu schreibt.

In Teil 1 hatte ich ja von Unzulänglichkeiten beim Setup des von der Firma CompuGroup Medical (CGM) angebotenen Praxis-Verwaltungssystems (PVS) bei Zahnärzten berichtet, auf welche mich eine ungenannt bleiben wollende Quelle hingewiesen hat. In Teil 2 skizziere ich, wie ich den Sachverhalt versucht habe zu klären und was das Unternehmen dazu schreibt.

Wie bereits in Teil 1 erwähnt, äußerte die Quelle Bedenken, durch eine Offenlegung Repressalien oder beruflichen Konsequenzen zu erleiden. Ich habe daher als Vertreter der Medien die Aufgabe übernommen, den Fall weiter zu verfolgen.

Aber wie geht man dabei vor? In manchen Fällen rufe ich direkt beim Hersteller an und bitte um eine Kontaktaufnahme der Sicherheitsverantwortlichen. Habe ich bei einer Sparkassen-Software so gehandhabt, bei der ähnliche SQL-Passwort-Probleme auftraten. Habe ich auch bei VW so gehandhabt, wo eine Händler-Software ähnliche Probleme zeigte.

In anderen Fällen schalte ich den zuständigen Datenschutzbeauftragten ein. Das war bei Bauhaus nach einem Leak beispielsweise der Fall, nachdem ich bei einem Anruf bei der Zentrale nicht weiter kam.

Einschaltung des LfD von Rheinland-Pfalz

Im Fall von CGM, die den Hauptsitz in Koblenz haben, beschloss ich bei der Presseabteilung des Beauftragten für Datenschutz und Informationssicherheit (LfD) von Rheinland-Pfalz nachzufragen, ob sie sich als Zuständig erachten, einen bestimmten Sachverhalt mit dem verantwortlichen Unternehmen zu klären.

In einer kurzen Mail vom 11. März 2025 umriss ich den Sachverhalt, dass eine ungenannt bleiben wollende Quelle einige problematische Sachverhalte bei der von CGM vertriebenen Software Z1 für Zahnärzte festgestellt und mit mitgeteilt habe.

Erwähnt wurde in der Mail an den LfD, dass laut meiner Quelle die Zahnarzt-Software Z1 der CompuGroup Medical in der Standard-Installation mit festen Zugangsdaten für die verwendete SQL-Datenbank ausgeliefert werde. Mit Kenntnis der Zugangsdaten, die sich über die Installationsprozeduren ermitteln lassen, wäre es Dritten ein leichtes, auf die betreffenden Datenbank zuzugreifen.

Das sei einerseits ein gravierendes Sicherheitsproblem, andererseits dürfte dies auch DSGVO-relevant werden, wenn auf Patientendaten zugegriffen werden könnte, erwähnte ich in der Mail. Denn die in der Zahnarztsoftware Z1 von CGM eingebauten Sicherheitsabfragen würden nicht mehr greifen, wenn Unbefugte auf die SQL-Datenbank Zugriff haben.

Zudem erwähnte ich, dass es sich andeutet, dass Backups der Datenbank SQL-Dumps enthalten, die nur durch triviale vierstellige PINs gesichert sind. Ich habe alles bewusst im vagen gehalten, da ich keine Kommunikation über eine verschlüsselte Verbindung führen konnte. Zudem gab es den Hinweis, das ich die nur Informationen nur aus einer anonymen Quelle bekommen habe, aber zu gegebener Zeit über den Sachverhalt in meinem Blog zu berichten plane. Die Rückmeldung des LfD von Rheinland-Pfalz war, dass sie sich als Zuständig erachten und bei der CompuGroup Medical nachfragen.

Rückmeldung mit Antwort der CGM

Es gab zum 11. und 14. März 2025 zwei Kontakte mit dem LfD, wo noch Informationen nachgefragt wurden, sowie die Information, dass man von CGM eine Stellungnahme angefordert habe und um Geduld bitte. Zum 20. Mai 2025 erreichte mich eine Zwischennachricht des LfD mit den Einlassungen der CGM. Ich stelle diese Aussagen mal von mir weitgehend unkommentiert hier im Blog ein.

Hinterlegte Zugangsdaten zur Datenbank

Zum Thema, dass ggf. feste Zugangsdaten für die Datenbank beim Setup eingerichtet werden, antwortete der LfD: Die von Ihnen bzw. Ihrer Quelle aufgestellte Behauptung, dass in der Standard-Installation des Produktes "Z1" bzw. "Z1.PRO" des Herstellers CGM die Zugangsdaten für die verwendete SQL-Datenbank festgelegt seien, kann ich so nicht bestätigen bzw. nachvollziehen.

Der LfD formulierte diese Antwort auf Basis der Ausführungen der CGM. In der Antwort des LfD hieß es, dass im Rahmen der Installation ein Kennwort für den administrativen Datenbankzugriff und ein Kennwort für den Z1-Datenbankzugriff erfasst werde. Die Ausgestaltung dieser Kennwörter obliege der Person, die die Installation durchführt.

Regelmäßig dürfte es sich hierbei um einen im Auftrag der verantwortlichen Arztpraxis tätigen Dienstleister handeln. Im hierfür vorgesehenen Installationsdialog werde auf die Kritikalität der Kennwörter hingewiesen und die Empfehlungen des BSI angegeben. Ein systemseitig festgelegtes oder in der Installationsdokumentation vorgegebenes Kennwort existiert nach Angaben der CGM nicht.

Der Dienstleister trägt die Verantwortung

In der Rückmeldung wurde also der für die Installation verantwortliche Dienstleister in die Pflicht genommen, was erst einmal aus rechtlicher Sicht so festlegbar ist. Ob das aus sicherheitstechnischer Sicht klug ist, steht auf einem anderen Blatt.

Hinsichtlich des technischen Sachverhalts, dass beim Setup ein Passwort angefragt werde, gab es allerdings eine Diskrepanz zwischen den Aussagen in der oben zitierten Stellungnahme und den Beobachtungen meiner Quelle.

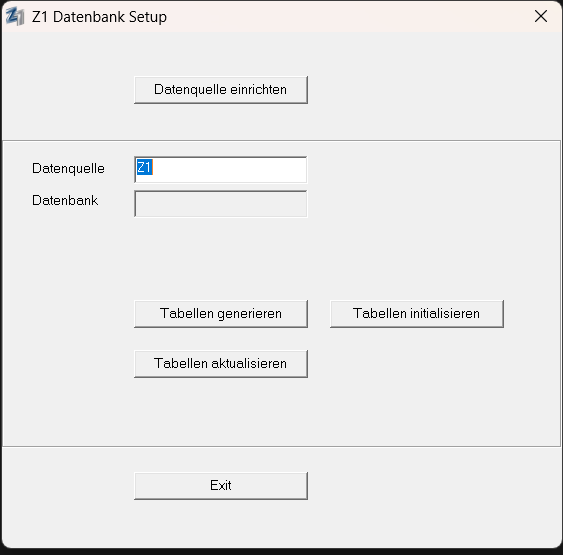

Die Quelle schrieb mir, dass nach ihrer Kenntnis beim Installationspaket ein Tool dabei sei, welches die ODBC-Quelle exakt immer gleich anlegt und entsprechende (Vorgabe-)Daten erwartet (siehe Maske in obiger Abbildung, wo kein Feld zur Passwort-Vergabe zu sehen ist).

Der Dienstleister könne natürlich vorab manuell die SQL-Datenbank als Datenquelle mit anderen Passwörtern einrichten, schrieb meine Quelle. Allerdings ist die Vermutung, dass dies kein Dienstleister so handhabt. In den Praxen, in denen die Quelle Zugang zu den Netzwerken erhielt, war das jedenfalls nicht durchgeführt worden, sondern die Standard-Zugangsdaten galten.

Den Widerspruch konnte ich nicht auflösen und der LfD deutete an, dass er noch Zeit zur weiteren Klärung brauche. Meine Quelle widersprach den obigen Ausführungen und bot mir noch an, mir selbst einen Überblick zu verschaffen, indem ich mir die Setups ansehe – was ich aber aus diversen Gründen nicht angenommen habe. Die Beschreibungen der Quelle klangen jedenfalls plausibel und nachvollziehbar (aus Sicherheitsgründen lege ich hier keine Details offen).

Die Quelle bestätigte aber, dass ein Dienstleister die Vorgaben für Benutzer und Passwort zum Zugriff auf die Datenbank (Oracle SQL oder Microsoft Access) in der Datenbank und anschließend in der ODBC-Datenquelle aller Clients selbst anpassen könne. Nur mache das halt niemand, zumindest nicht in den Praxen, in denen die Quelle Zugriff erhielt.

Das Thema Verschlüsselung

Der zweite Punkt, den ich in Teil 1 sowie in der Mail an den LfD angesprochen habe, war die unverschlüsselte Speicherung der Daten in den angefertigten Backups. Hier ließ mich die Antwort des LfD etwas ratlos zurück. Denn in der Antwort hieß es: Weiterhin schreiben Sie, dass keine Verschlüsselung stattfinde. Hierbei ist zwischen einer Transportverschlüsselung der Kommunikation zwischen dem Client und der Datenbank und einer Inhaltsverschlüsselung der in der Datenbank abgelegten Inhalte zu unterscheiden.

Eine Transportverschlüsselung sei standardmäßig für alle von der Software unterstützten und die Systemanforderungen erfüllenden Datenbanken vorgesehen, hieß es. Allerdings könne nicht generell ausgeschlossen werden, dass in Einzelfällen auf Seiten einer Arztpraxis veraltete Datenbankversionen im Einsatz seien, die diese Anforderungen nicht erfüllen. Solche Fälle seien der CGM allerdings nicht bekannt.

Es werde nicht davon ausgegangen, dass jenseits seltener Einzelfälle entsprechende Datenbanken noch im Einsatz sind, da Microsoft den

Support dieser Datenbanken abgekündigt habe. Seitens CGM seien zudem routinemäßig Systemkompatibilitätschecks in die Updateroutinen der Software-Applikation integriert worden.

Im Rahmen dieser Checks prüfe das System automatisiert auch, ob die angebundene Datenbank den systemseitig vorausgesetzten Standards entspreche. Sofern das System eine veraltete Datenbank feststelle, erhalte die verantwortliche Praxis im Rahmen der Bestätigung des durchgeführten Updatevorgangs auch einen Hinweis auf die abgelaufene Version der

Datenbank mit dem Hinweis, diese zu aktualisieren. Diese Meldung erscheine auf dem Bildschirm des jeweiligen Anwenders der Software-Applikationen. Mit der Aktualisierung der Datenbank auf die aktuelle Version könne die Transportverschlüsselung durch einen Servicetechniker aktiviert werden.

Die Quelle, der ich die Information zukommen ließ, merkte dazu an, dass er die Transportverschlüsselung nicht in Abrede stellen will. Bei Praxen, die der Quelle bekannt sind, wurde "Standard" installiert. Da sei die Transportverschlüsselung auf aktuelleren System per default aktiv, nicht aber die Inhaltsverschlüsselung. Aus der Update-Doku zu Version 2.91 sei zu entnehmen, dass nun neuerdings zwei Checks durchgeführt werden. Auf das Update gehe ich in Teil 3 nochmals ein.

Definitiv sei aber auch die Warnmeldung, dass diese auf dem jeweiligen System nicht aktiviert ist, neu. Die Warnmeldung erscheine während des Updates. Aussage der Quelle: "Das ist komischerweise, ganz spontan nach der Meldung beim LfD passiert. Vorher passierte viele Jahre nichts. Meine Interpretation: Irgend etwas wurde da, durch die über den LfD eingeleitete Kommunikation, bei CGM wohl angestoßen.

Aussagen zur Inhaltsverschlüsselung

In der Antwort des LfD hieß es, dass alle Versionen der Software (Z1, Z1.PRO) mit einer dem Stand der Technik entsprechenden Verschlüsselung "at Rest" der angebundenen Datenbank kompatibel seien. Die tatsächliche Verschlüsselung der Datenbank liege jedoch grundsätzlich in der Verantwortung des Betreibers des Produkts, also der Arztpraxis. Entscheide diese sich, sowohl Software-Applikation, als auch Datenbank über CGM zu beziehen, erhalte sie eine Installation mit verschlüsselter Datenbank.

Auch die Installationsanleitung sehe die Aktivierung einer "at Rest" Datenbankverschlüsselung durch die Praxis bzw. den beauftragten Servicetechniker vor. Allerdings sei auch hier nicht auszuschließen, dass noch unverschlüsselte Datenbanken im Einsatz seien. Gründe hierfür könnten eine veraltete IT-Infrastruktur, Performanceprobleme oder schlicht Unterlassung sein, auf die CGM keinen Einfluss habe. Auch hier werde im Falle einer Feststellung seitens CGM, dass unverschlüsselte Datenbanken im Einsatz sind – etwa im Rahmen von Service-Überprüfungen oder Updateroutinen – dem Betreiber die Konfiguration

einer Datenbankverschlüsselung empfohlen.

Auch hier lautete die Botschaft, die mich über den LfD erreichte, nichts passiert, und im Grunde ist die Praxis bzw. der Betreiber verantwortlich. Die Quelle merkte dazu nur an: "Nonsens. Die Meldung erscheint nur während des Updates, das der Anwender nicht ausführt, sondern aufgrund der für die meisten Praxen zu hohen Komplexität der Systembetreuer." Die Quelle nannte mir auch den konkreten Wortlaut:

Datenbankverschlüsslung

Das Z1-Update hat festgestellt, dass auf Ihrem System keine Datenbankverschlüsselung eingerichtet wurde. Microsoft empfiehlt aus Sicherheitsgründen die Datenbankverschlüsselung zu aktivieren. Dies kann auch noch nachträglich von Ihrem Techniker (Dienstleister vor Ort) vorgenommen werden, wenn Sie über eine entsprechende SQL-Server-Version/-Edition verfügen. Ansonsten muss der SQL Server upgegradet werden. Bitte wenden Sie sich hierzu bitte an Ihren Techniker. Wenn die CGM Dentalsystem GmbH den technischen Service bei Ihnen vornimmt, kann mit Bestätigen von "ja" das Kontaktformular geöffnet werden, um einen Termin für den technischen Support zu buchen".

Die Quelle schrieb, dass man am doppelten "Bitte" und der falschen Wort-Trennung in manchen Fällen merke, dass es mit dem Warndialog offenbar schnell gehen musste. Die Quelle war sich absolut sicher, dieses Fenster vorher noch nie gesehen zu haben. Die Warnung sei erstmalig beim Update auf Version 2.91 angezeigt worden.

Absicherung der Datenbank Backups/Dumps

In der Antwort des LfD, verfasst auf den Aussagen der CGM hieß es zudem: "Als letzten Punkt haben Sie noch angedeutet, dass Backups der Datenbank SQL-Dumps enthalten, die nur durch triviale vierstellige PINs gesichert seien. Hierzu liegen der CGM nach eigenen Angaben keine Kenntnisse vor.

Die Software biete eine Funktion zum manuellen Export der Daten aus der Datenbank. Die Absicherung obliege der Person, die diesen Prozess> anstoße. Im Rahmen eines solchen Exports erscheine ein Hinweis auf die Erstellung eines individuellen Kennwortes, welches vom Anwender festgelegt werden könne.

CGM habe die Anfrage des LfD jedoch zum Anlass genommen, diese Vorgehensweise in der aktuellen Version der Software Z1/Z1.PRO gegenüber Anwendern auch technisch zu erzwingen.

Auch hier geht es um Nebensächlichkeiten, wie der Festlegung des Passworts. Die Quelle merkt dazu an dass das Datenbank-Backup ist ein einfacher Dump sei. Jedenfalls sei ein Restore nur möglich, wenn man das Z1-Dienstprogramm zum Rücksichern startet, und dort das Backup einliest. Hierfür sei zwangsläufig eine Art "Servicekennwort" notwendig. Mir ist das Kennwort bekannt, ich lege es aber hier im Beitrag nicht offen. Ein Arzt sei also ohne dieses (CGM-exklusive) Wissen, so die Quelle, nicht in der Lage, eine Datensicherung zurückzuspielen.

CGM sei übrigens, auch wenn sie das anders darstellten, nicht immer zu den angegebenen Servicezeiten erreichbar. Die Quelle gibt an, mehrere Fälle erlebt zu haben, wo die "Hotline für stehende Systeme" nicht besetzt war.

Die Quelle erwähnte zudem, dass, wie CGM ja selbst sagt, wie auch in der Update-Doku angibt, dass es erst jetzt Pflicht ist, ein Passwort zu vergeben. Inwiefern jetzt noch eine Automatisierung der Datensicherung möglich ist, wollte die Quelle prüfen. Bisher ließ sich über einen CMD-Aufruf des Moduls z1dasi.exe immer manuell eine automatisierte und unverschlüsselte Datensicherung erstellen, wenn man die richtigen Parameter verwendete. Sofern das PW nun auf der CMD-Ebene mitgegeben werden muss, wäre auch etwas unsicher, weil es dann wieder hard codiert ist, merkt die Quelle an.

Vorläufige Einschätzung des LfD

Der LfD kam in seiner Antwort zur vorläufigen Einschätzung, dass die Absicherung der Datenverarbeitung nach dem Stand der Technik letztendlich im Zuständigkeitsbereich des Verantwortlichen, also der Arztpraxis, die die Software betreibt, liegt. Die grundsätzlichen Voraussetzungen für einen Betrieb nach dem Stand der Technik scheinen softwareseitig gegeben und die Anleitung des Herstellers ist dazu grundsätzlich geeignet.

An dieser Stelle äußerte die Quelle, dass sie das starke Gefühl habe, dass CGM unter Zeitdruck nachgebessert habe. Aber unser Ziel war ja, dass etwas passiert. Die Dinge kamen ins Rollen. In Teil 3 geht es um die Nachbesserungen, die CGM im Mai 2025 an ihrer Software vorgenommen hat.

Artikelreihe

Zahnarzt Praxis-Verwaltung-System (PVS): Sicherheitslücken beim CGM Z1 – Teil 1

Reaktionen von CGM auf Meldung der Sicherheitslücken beim Z1-PVS – Teil 2

Korrekturen des Z1 PVS durch CGM und aktueller Stand – Teil 3

MVP: 2013 – 2016

MVP: 2013 – 2016

Spannend. Danke für deine Arbeit.

Wir bedanken uns auch herzlich, Günni!

Na das wird am Ende doch cgm freuen. Schön sql Update für tausende von Euros verkaufen. Viele werden noch nicht auf SQL 2019 sein, also auf das Portemonnaie, damit sowas wie tde usw geht. Dazu natürlich die Papier Cals, weil man kauft ja eine Datenbank nicht um darauf zugreifen zu wollen, nein die soll einfach rumliegen. Also cals kaufen , damit clients zugreifen dürfen. Das ganze System ist so marode. Also für Umsatz ist dann gut gesorgt.

Schon geil, wenn immer nur andere verantwortlich sind und nie CGM. ;)

Bin froh, mit deren Software nichts mehr zu tun zu haben.

Organisierte Nicht-Verantwortung nennt man das alles….

Der Maßstab? Nachdem sehr wahrscheinlich der Arzt wie auch die Mitarbeiter mit dem Programm arbeiten und Zugriff haben, können diese auch ganz regulär ohne Backup weitreichende Exporte machen.

Sehr spannend, mal einen Bericht aus dieser Perspektive zu lesen. Ich habe als IT-Dienstleister vor ca. 2-3 Jahren bei einer Zahnarztpraxis Z1.Pro installiert.

Den SQL Server 2019 Standard habe ich selbst beschafft, die Installation in Kombination mit Z1 ist laut Hersteller nur in Kombination mit einem teuren Tool "SQL Configurator" möglich, der das Setup und die Parametrisierung der Datenbank vornimmt.

Dem IT-Betreuer bleiben an der Stelle kaum Möglichkeiten, die Sicherheit zu verbessern, weil das Tool eben zwangsläufig das gesamte Setup durchführt. Dabei handelte es sich übrigens um die damals neueste Version speziell für Server 2019.

Die Verschlüsselung "data-at-rest" wurde dabei nicht durchgeführt, auch wir erhalten die entsprechend Fehlermeldung bei Updates.

Bei der Einrichtung der ODBC-Datenquelle wird übrigens kein Kennwort hinterlegt. Die Quelle zeigt nur auf die Datenbank (instanz) .\Z1

Das Kennwort muss direkt aus der Anwendung kommen, die dann darauf zugreift.

Das Dasi-Tool kann sicherlich genau wie vorher und wie auch die Hauptanwendung ohne Kennworteingabe auf die Datenbank zugreifen.

Irgendwo muss es ja abgespeichert sein. Hier wäre mal interessant, wie sicher CGM das implementiert hat, also die Ablage des neuen SQL-Kennworts für die Anwendung.

Zum letzten Satz: Da bin ich raus – ich habe keinen Zugriff auf deren Systeme und auch keine Detail-Kenntnisse. Ich werde die Information über die Artikelreihe noch die Tage an den LfDI geben, damit die eine finale Bewertung vornehmen können. Falls aber eine Quelle mir Details über die Neuimplementierung liefert, könnte man nochmals über das Thema nachdenken.

Ich finde es heiter was die Firma CGM so abliefert. Mich würde es nicht wundern wenn die Software Z1 genauso wie das Programm Medistar (ebenfalls CGM) auch unverschlüsselte Textdateien als Temp auf dem Client ablegt, mit etlichen personenbezogenen Daten und diese im Nachgang nicht mehr löscht…

Vielleicht kann die Quelle das ja mal prüfen.

Spannende Geschichte, bin schon auf den nächsten Teil gespannt..

Die Einschätzung des LfDI würde ich erst mal teilen, auch wenn die Krux an der Sache doch klar ist, die Arztpraxis verlässt sich doch im Zweifel auf die Hersteller-Aussagen bzgl. Datenschutz, evtl. beauftragt sie auch mal einen externer DSB, aber selbst der hat seinen Fokus auf dem Datenschutz und nicht in der genutzten Technik.

Die beschriebenen Defizite gehen aber eher Richtung, wie wird "Stand der Technik" definiert, das war in der Vergangenheit schon immer schwammig, auf Grundlage des verabschiedeten NIS2 Entwurf, könnte man zu dem Punkt kommen, dass wohl das BSI Grundschutz Kompendium oder vergleichbare internationale Normen, dem "Stand der Technik" entsprechen.

Ausgehend von diesem "Stand der Technik", würden einige der beschriebenen Punkte schon mal, den ein oder andren Issue verursachen.

Will man zu dem Punkt, von wirklich sicherer Software nach "Stand der Technik" kommen, müsste man sich schon das Produkt unter den Gesichtspunkten des "CRA" betrachten, der wiederum ist zwar schon gültig, steckt aber noch in seiner Übergangsphase, sprich hier ist noch Zeit, Punkte anzupassen und sich zukünftig passend aufzustellen, setzt dafür aber ganz andere Maßstäbe in Sachen Software und Hersteller-Pflichten.

Leider haben wir aber noch nicht 2028 – grins, dann wäre der Fall ggf. deutlich simpler.

> … der wiederum ist zwar schon gültig, steckt aber noch in seiner Übergangsphase, sprich hier ist noch Zeit, Punkte anzupassen … <

Sehe ich genau so. PVS-Herstellern – in Sonderheit CGM – wird deshalb der Versuch, ihnen mit dieser Artikelserie am Zeug zu flicken, allenfalls ein müdes Gähnen entlocken.

Am Ende ist es ja auch immer rosinen Picken. Wenn man dank Born bekommt man ja oft immer die neusten Infos, die ganzen hacks in letzter zeit sieht. Was ist dann mit always encrypted, bitlocker, deep inspect, zero trust, at rest, best practice.

Am Ende kommen sie immer an die Daten , Golden ticket , zeroday in der Software sql rce usw ( gabs zuletzt zuhauf). Also klar man kann immer von der Seite alles aufräumen, da bezahlt am Ende aber immer nur der Kunde und weiß trotzdem nicht , ob es sicher ist. Warum wird es nicht von oben aus angegangen, cgm muss haften, wenn nicht verschlüsselt und hardcoded pw. MS muss hardenend ausliefern. Im Endeffekt kannst du für jedes KIS und PVS System das gleiche aufmachen. Jetzt werden alle einfach "mehr" bezahlen und die sich mit ihrer eigenen schrott software noch mehr verdienen.

Zu "Warum wird es nicht von oben aus angegangen…"

-> siehe Cyber Resilience Act (CRA) oder neue EU ProdHaft oder EU-Produktsicherheitsverordnung (GPSR), sprich das kommt alles, und noch viel mehr, dauert aber teilweise noch, wg. Übergangsphasen.

Langfristig sollte es damit besser werden und trennt halt die Spreu vom Weizen, nur eine Frage der Zeit.

Zu "Im Endeffekt kannst…"

Bezogen auf Software generell im Kontext zum CRA, quasi JA, hab erst wenige Ausnahmen gesichtet, manche habe es noch nicht mal auf dem Schirm, andere sind schon weit fortgeschritten mit der Umsetzung.

Es bleibt spannend und Günter wird noch genug zu berichten haben. -grins-

Databank nicht encrypted, heißt wenn zugriff auf dem Server ode rhardware server geklaut und die db kopiert wird . Na dann ist eh game over. Da ssind immer alles gedanken spiele , aber schön DSGVO ^^.

Ein einziges Passwort zur Authentifizierung von priviligierten Accounts ist aber nicht mehr Stand der Technik. Die NIS2 Durchführungsverordnung 2024/2690 ist für Managed Service Provider seit Oktober 2024 in Kraft und schreibt in Abschnitt 11 des Anhangs die Verwendung von MFA bzw. eine zeitliche Begrenzung vor.

In einer Praxis läuft nicht nur CGM Z1 sondern z.B. auch Röntgensoftware oder es werden Patientenbriefe mit einer Textverarbeitung erstellt. Diese Daten sind in den wenigsten Fällen verschlüsselt. Letztlich ist die Praxis dafür zuständig Festplatten zu verschlüsseln, Zugriffbeschränkungen im Netzwerk einzurichten und die Hardware vor unbefugten Zugriff zu schützen. Alternativ kann die Praxis auch auf ein Cloud-Produkt umsteigen, dürfte dann aber keine Daten mehr lokal speichern, auch keine unverschlüsselten Röntgenbilder.

Das wird sich frühestens mit dem CRA ab 2028 ändern, wenn ein schon am Markt befindlicher Hersteller dann noch wesentliche Änderungen an der Software vornimmt, ansonsten gilt wohl Bestandsschutz.

Ein Skandal ist hier allerdings nicht erkennbar und CGM müsste gar nicht aktiv werden.

jaaa, weil die cloud Produkte soooo viel sicherer sind. Ohne Worte. Als ob cgm in der cloud ihre Produkte sicherer macht. Kannst dich ja mal durch wühlen hier bei Born, die sind nämlich auch gehackt worden, ihre cloud eigenen Sachen!

Aber Festplatte verschlüsseln ^^.

CGM ist und bleibt ein Saftladen… Habe selber einige Berührungspunkte mit ihren Produkten gehabt als ich noch beim IT-Dienstleister war. Da war der halbherzig eingerichtete PC am Empfang welcher überhitzt das kleinste Problem ;)

Z1 -> unsichere Grundkonfiguration, Patches bei denen es knallt

Medistar -> Anomalien in der "Datenbank" einfrierende Clients (trotz genug Leistung aktuellen NW-Treibern und einem mehr als ausreichend dimensionierten Server)

kocobox -> Musste öfters mal neu eingerichtet werden bei Stromausfall oder aufgrund von sich wandelnder Telematik-Infrastruktur…