[English]Wer bisher glaubte, dass Microsofts Recall in Punkto Überwachung an der Spitze liegt, muss umdenken. Sicherheitsforscher sind auf die Erweiterung FreeVPN.One des Google Chrome-Browsers gestoßen. Diese fertigte Screenshots von allen besuchten Seiten an und sammelte weitere Daten. Die Erweiterung ist nun im Google Chrome Store entfernt worden.

[English]Wer bisher glaubte, dass Microsofts Recall in Punkto Überwachung an der Spitze liegt, muss umdenken. Sicherheitsforscher sind auf die Erweiterung FreeVPN.One des Google Chrome-Browsers gestoßen. Diese fertigte Screenshots von allen besuchten Seiten an und sammelte weitere Daten. Die Erweiterung ist nun im Google Chrome Store entfernt worden.

Ich bin die Woche bei Tuta über nachfolgenden Tweet auf das Thema gestoßen, was im Beitrag Chrome VPN Extension With 100k Installs Screenshots All Sites Users Visit näher beleuchtet wird.

Ich dich gratis VPN biete …

Die Chrome Erweiterung FreeVPN.One wird vom Anbieter VPN.one mit hohen Versprechen angeboten: Das kostenlose FreeVPN.One verhindert, dass Ihr Netzbetreiber Ihren Internetverkehr ausspioniert, und sorgt gleichzeitig für die schnellstmöglichen Geschwindigkeiten, die Ihnen zur Verfügung stehen. Die Privacy-Erklärungen lesen sich auch nicht schlecht. Aber es fällt auf, dass die Seite nicht mal ein Impressum mit der Firmenadresse aufweist. Ich gehe davon aus, dass der Betreiber seinen Firmensitz in Hongkong hat, mag mich aber täuschen. Datenschutz- oder Privatsphären-Erklärungen sind daher "Schall und Rauch" – einer der Gründe, warum ich hier im Blog Tests oder sponsored Artikel zu VPNs ablehne.

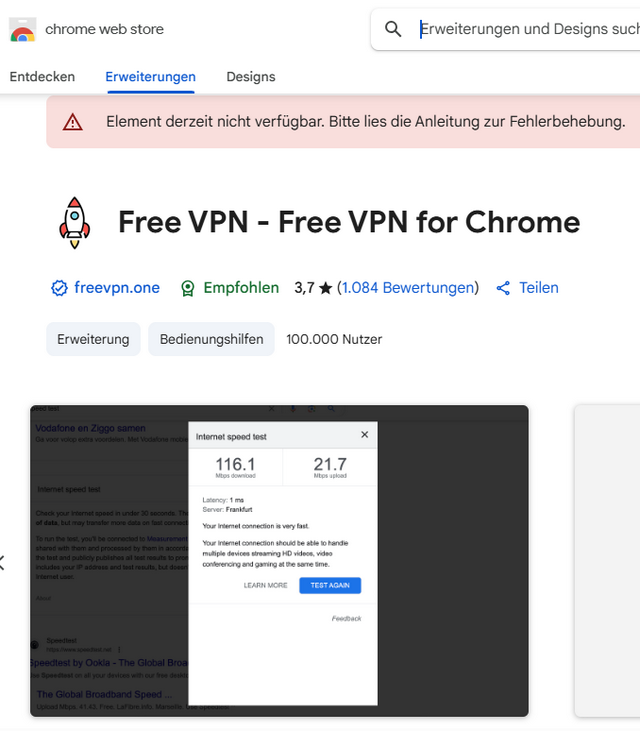

Aktuell ist die Chrome-Erweiterung im Google Chrome Store nicht mehr verfügbar (warum wohl), kann aber auf 100.000 Downloads blicken.

Nichts ist Gratis …

Was die obigen Versprechungen zur Erweiterung im Google Chrome Store im konkreten Fall wert sind, haben Sicherheitsforscher von Koi Security zum 19. August 2025 im Beitrag SpyVPN: The Google-Featured VPN That Secretly Captures Your Screen offen gelegt.

Mit seinem Verifizierungszeichen (Badge) im Store, seiner hervorgehobenen Platzierung und über 100.000 Installationen schien FreeVPN.One eine sichere Wahl zu sein. Aber sobald es in diese Erweiterung im Google-Browser installiert ist, sorgt sie nicht für Privatsphäre beim Surfen, sondern überwacht den Nutzer ständig.

Alles, was der Nutzer anschließend im Browser machen, wird mit Screenshots aufgezeichnet und an die Betreiber des Diensts geschickt – Recall im Quadrat. Einfach mal dran denken, welche täglichen Aktivitäten im Internet, angefangen vom Zugriff auf Online-Konten, Online-Banking, Surfen auf Webseiten, Mails, arbeiten mit Unternehmensdaten etc., man so unternimmt.

An dieser Stelle wird die die Verarsche deutlich: Der Betreiber des Diensts und Entwickler der Erweiterung verspricht Datenschutz und leitet im Gegenzug alles, was der Nutzer macht, an eigene Server weiter. Und die Nutzer jubeln noch mit Fünf-Sterne-Bewertungen, wie toll das alles sei.

In der technischen Analyse von Koi wird offen gelegt, dass Sekunden nach dem Laden einer Seite ein Hintergrund-Trigger einen Screenshot erstellt. Dieser wird zusammen mit der Seiten-URL, der Tab-ID und einer eindeutigen Benutzer-ID an die folgende Adresse aitd[.]one/brange.php geschickt. Die Erweiterung verwendet dabei eine ausgeklügelte zweistufige Architektur, um die Screenshots aufzunehmen.

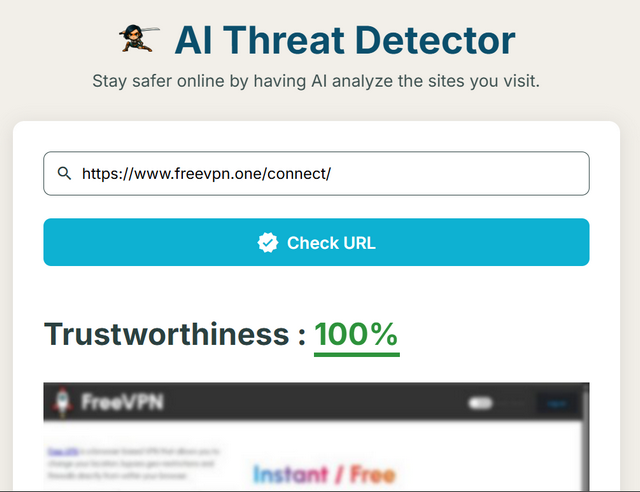

Die Seite, an die die Daten hochgeladen werden, ist ein AI-Thread-Detector, der zum Ziel hat, schädliche Seiten sofort zu erkennen. Könnte man zwar sagen "die versuchen eine Absicherung". Auf der Seite wird der Besucher mit hehren Worten über Phishing & Co. "aufgeklärt".

Aber gut gemeint ist das Gegenteil von gut gemacht. Es werden ohne Benutzeraktion und ohne Hinweis durch die Erweiterung Screenshots im Hintergrund erstellt, und ohne dass der Nutzer es merkt oder zustimmt.

Als ich die Seite beim Schreiben des Beitrags besuchte, wurde ich nach einiger Zeit im offenen Browser-Tab mit obigem Popup angesprungen. Dieses bewarb FreeVPN des obigen Anbieters, mit Speck fängt man Mäuse …

Das Verhalten ist neu

Jahrelang war FreeVPN.One, laut Koi, einfach eine VPN-Extension im Chrome Web Store, die genau das tat, was es versprach. Nichts im Verhalten des VPN-Tool deutete darauf hin, was kommen würde.

Mit dem Update auf v3.0.3 kam im April 2025 der Türöffner, in Form einer Änderung der Berechtigung auf <all_urls>. Das bedeutete, dass die Erweiterung nun auf jede besuchte Website zugreifen konnte – weit mehr, als ein VPN benötigen sollte. Am 31. Mai 2025 wurde die Domain aitd[.]one registriert.

Im Juni 2025 kam das Update auf v3.1.1, und der Entwickler begann die Grenzen auszutesten. Es gab ein Rebranding, um "AI Threat Detection" einzubeziehen. Hinzu kamen erweiterte Inhaltsskripte für jede besuchte Website, und entsprechende Skriptberechtigungen wurden angefordert. Für die Benutzer sah es wie ein Sicherheitsupgrade aus. In Wirklichkeit experimentierte der Entwickler, so Koi, um zu sehen, wie weit er gehen konnte, ohne Verdacht zu erregen.

Mit der Version 3.1.3 vom 17. Juli 2025 setzte der Entwickler dann alles auf eine Karte,

und die Spionage begann mit dem heimlichen Anfertigen der Screenshots auf jeder besuchten Website. Der Standort wurde verfolgt und die Gerätedaten wurden gesammelt und an die neue Domain aitd[.]one gesendet.

Dann muss der Entwickler erkannt haben, dass seine Tricks entdeckbar waren. Mit Version v3.1.4 vom 25. Juli 2025 begann man, die Spuren zu verwischen. Die Entwickler implementierten eine AES-256-Verschlüsselung und RSA-Key-Wrapping und wechselten zu einer neuen Subdomain scan[.]aitd[.]one. Das Verhalten blieb, aber die Schweinerei war schwieriger zu entdecken.

Was als vertrauenswürdiges VPN begann, war nun ein Überwachungstool für jegliche Online-Aktivitäten der Benutzer. Die Entwickler haben von Google gleichzeitig den Status „Verifiziert" erhalten und wurden sogar im Chrome Web Store vorgestellt.

Musst Du dir auf der Zunge zergehen lassen: Das Google Chrome Store-Team behauptet, Sicherheitsüberprüfungen für neue Versionen von Erweiterungen durchzuführen, indem automatisierte Scans, manuelle Überprüfungen und die Überwachung auf bösartigen Code oder Verhaltensänderungen eingesetzt werden. In Wirklichkeit ist das "weiße Salbe", denn diese Sicherheitsvorkehrungen haben versagt.

Dieser Fall zeigt, dass selbst mit diesen Schutzmaßnahmen gefährliche Erweiterungen durchrutschen können, was auf gravierende Sicherheitslücken in den großen Browser-Marktplätzen hinweist. Daher mein Ratschlag: Finger weg von Browser-Erweiterungen, wenn ihr diese nicht selbst programmiert habe, oder diese von den Browser-Entwicklern selbst kommen.

Weil es gerade passt: Clint Gibler stellt in nachfolgendem Tweet die Lösung ChromeAlone vor, mit der man Chromium-Browser in ein C2-Implant verwandeln kann. Das Teil demonstriert, was alles an Schadfunktionen möglich ist. Details finden sich auf GitHub, ein Video mit einer DefCon-Session ist hier abrufbar.

MVP: 2013 – 2016

MVP: 2013 – 2016

Die Chrome-Erweiertung ist für mich installierbar, ohne besondere Markierung unter https://chromewebstore.google.com/detail/freevpnone-%E2%80%93-free-vpn-for/jcbiifklmgnkppebelchllpdbnibihel?hl=en

getestet 24.8. um 7:42

In den Stores, egal ob für Chrome, Android, iOS, etc. werden immer wieder Apps, Erweiterungen, etc. gefunden, die die Verifizierung angeblich erfolgreich durchlaufen haben, sich dann später aber als Schadsoftware herausstellen.

Was könnte man als Lösung verkaufen? Demnächst dann ein nur mit verifiziertem Google-Konto verfügbarer Abo-Dienst für "jetzt aber wirklich total sichere geprüfte Add-Ons" und dann eines Tages kann man ohne den Abo-Dienst gar keine Add-Ons mehr im Browser haben… alles wegen der Sicherheit natürlich.

Falsch! Wegen dem verbesserten Nutzererlebnis kostet es jetzt Geld was früher kostenlos war.

Wegen dem verbesserten Nutzererlebnis gibt es auch nur Pressemitteilungen. Kritische Nachfragen was daran genau besser wurde, würde den ganzen Schwindel auffliegen lassen.

FreeVPN.One … wie kommt man überhaupt auf die Idee solchen Mist zu installieren?

unseriöser geht ja gar nicht mehr…

Ach ja ich vergass, ist ja der große Vorteil von Android Google Apple gewesen die Dröflmillionen Apps… wo du 90% direkt in die Tonne kloppen kannst.

Interessant ist, dass die Domäne FreeVPN.one mit installiertem MalwareBytes gar nicht aufrufbar ist. Es gibt direkt ein Popup mit der Meldung die Website wurde blockiert.

"Website blocked due to a Trojan

Your Malwarebytes Premium trial blocked this website because it may contain a Trojan.

We strongly recommend you do not continue."

sagt SEHR viel aus. Das Addon könnte ich nach wie vor installieren, aktuell hat es noch eine Wertung von 3,7 Sternen. Inzwischen scheinen es die Nutzer aber verstanden zu haben, zumindest wenn man sich die aktuellsten Bewertungen anschaut…