[English]Administratoren von Fortinet FortiWeb müssen reagieren, denn es gibt eine Warnung vor Schwachstellen. Nutzer des Webseiten-Builders Directus müssen ebenfalls wegen einer Schwachstelle reagieren. Hier ein Überblick über diverse Sicherheitslücken in Produkten, sowie weitere Cyber-Vorfälle. So wurden bei Salesloft Tokens über einen Angriff auf einen "Drift AI-Chat-Agenten" gestohlen.

[English]Administratoren von Fortinet FortiWeb müssen reagieren, denn es gibt eine Warnung vor Schwachstellen. Nutzer des Webseiten-Builders Directus müssen ebenfalls wegen einer Schwachstelle reagieren. Hier ein Überblick über diverse Sicherheitslücken in Produkten, sowie weitere Cyber-Vorfälle. So wurden bei Salesloft Tokens über einen Angriff auf einen "Drift AI-Chat-Agenten" gestohlen.

Fortinet FortiWeb Schwachstelle CVE-2025-52970

In Fortinet FortiWeb gibt es eine Authentication Bypass-Schwachstelle (CVE-2025-52970) auf Grund unzureichender Validierung. Eine unsachgemäße Verarbeitung von Parametern in Fortinet FortiWeb Versionen 7.6.3 und darunter, Versionen 7.4.7 und darunter, Versionen 7.2.10 und darunter sowie 7.0.10 und darunter kann es einem nicht authentifizierten Angreifer mit nicht öffentlichen Informationen über das Gerät und den Zielbenutzer ermöglichen, über eine speziell gestaltete Anfrage Administratorrechte auf dem Gerät zu erlangen.

Die Schwachstelle erhielt einen CVSS 3.x Score von 8.1 (Hight), eine Analyse findet sich hier. Fortinet hatte bereits zum 12. August 2025 die Sicherheitswarnung FG-IR-25-448 dazu veröffentlicht und Patches bereitgestellt. Hunter.io weist in diesem Tweet zum 26. August 2025 darauf hin, dass 56.300 Instanzen von seinen Crawlern gefunden wurden.

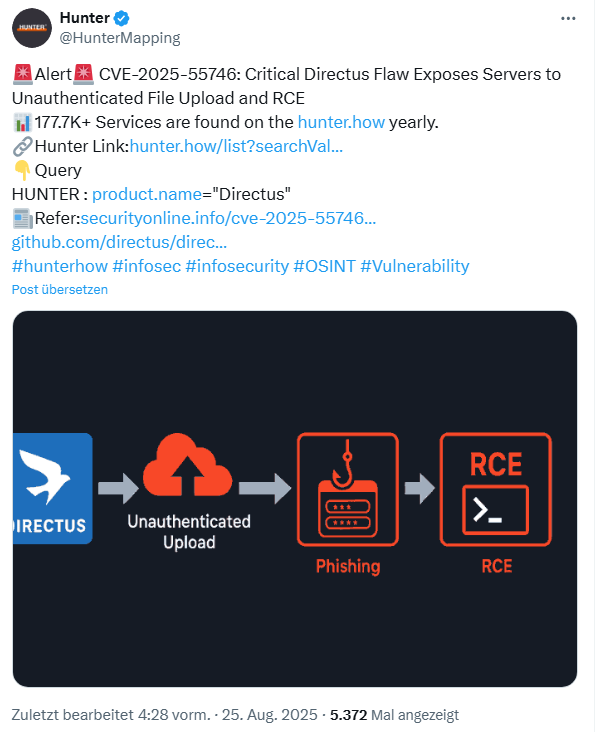

Schwachstelle CVE-2025-55746 in Directus

Directus bietet eine Echtzeit-API und ein App-Dashboard zur Verwaltung von SQL-Datenbanken. Es ermöglicht als Backend eine Datenbank in ein Headless CMS (Content Management System) zu verwandeln kann (siehe auch diese Seite, die Daimler als Kunden angibt). Es bietet zudem Admin-Panels oder Apps mit einer benutzerdefinierten Benutzeroberfläche eine Instant-APIs, eine Authentifizierung und mehr.

Das Directus-Projekt hat eine kritische Sicherheitslücke mit der Kennung CVE-2025-55746 (CVSS 9.3) bekannt gegeben, die es nicht authentifizierten Angreifern ermöglichen könnte, Dateien auf anfälligen Servern hochzuladen oder zu ändern.

Hunter.io weist in obigem Tweet darauf hin, dass 173.000 Instanzen im Internet gefunden wurden – in Deutschland sind es 7.300. Directus hat die Schwachstelle in Version 11.9.3 behoben, frühere Versionen bleiben jedoch weiterhin gefährdet.

DOGE kopiert Datenbank in unsichere Cloud

Die von Elon Musk vor Monaten geleitete DOGE-Einheit hat ja wie die "Axt im Walde" in US-Behörden hantiert, um angeblich Überflüssiges abzuschaffen.

Nun behauptet ein Whistleblower, dass DOGE-Mitarbeiter einen Datenbank mit allen Sozialversicherungsnummern, die für US-Bürger ausgestellt wurden, auf eine unsichere Cloud-Instanz hochgeladen hat. Chuck Borges, der Chief Data Officer (CDO) von SSA (Social Security Administration) hat dies in einem Brief öffentlich gemacht. Arstechnica hat die Informationen hier zusammen gestellt. Wenn der Vorwurf zutrifft, ist das ein weiterer Beleg, was passieren kann, wenn ein Staat Daten seiner Bürger sammelt (was durchaus erforderlich ist, Steuer- und Sozialversicherungsnummern dienen der Identifizierung) und dann Dinge politisch entgleisen. In den USA hat die Social Security Number einen hohen Stellenwert, da diese eine Person über viele Behörden und Vorgänge identifiziert.

Eine SSN (Social Security Number) ist eine eindeutige neunstellige Nummer, die von der US-Regierung vergeben wird, um Einkünfte für das Sozialversicherungssystem und für Steuerzwecke zu erfassen. Sie wird in erster Linie von US-Bürgern, Personen mit ständigem Wohnsitz und einigen nicht-einwandernden Arbeitnehmern verwendet. Sie dient als wichtige Identifikationsnummer für Beschäftigung, Bankgeschäfte, Kredite und Versorgungsleistungen. Die Sozialversicherungsbehörde (SSA) vergibt SSNs, die zur Meldung von Löhnen an die Regierung und zur Festlegung von Sozialleistungen verwendet werden.

Hack bei Salesloft, Tokens gestohlen

Hackern ist es gelungen, zwischen dem 8. und 18. August 2025 in die Drift-Salesforce-Integration von Salesloft einzudringen. Sie haben den Zugriff genutzt, um Daten wie AWS-Schlüssel und Snowflake-Tokens zu stehlen.

Besonders pikant: Salesloft verwendete SalesDrift, eine Drittanbieterplattform, die den Drift AI-Chat-Agenten mit einer Salesforce-Instanz verbindet. Dies ermöglicht Konversationen, Leads und Supportfälle in ihrem CRM zu synchronisieren. Genau diese Kombination scheint nun angegriffen worden zu sein. Bei Salesloft wurden Tokens über einen Angriff auf den "Drift AI-Chat-Agenten" gestohlen. Da dürften dann bald die nächsten "Opfer" dieses Token-Diebstahls bekannt werden.

Mandiant weist in diesem Beitrag auf eine weit verbreitete Kampagne zum Datendiebstahl hin, der über Salesloft Drift auf Salesforce-Instanzen abzielt. Die Kollegen von Bleeping Computer haben die Details in diesem Artikel zusammen getragen.

MVP: 2013 – 2016

MVP: 2013 – 2016

Wer nutzt denn heute noch Fortinet wenn man zumindest Ansatzweise ein Grat an Sicherheit erreichen möchte? Es kann doch nicht der einzige Kaufgrund der Preis und/oder positionierung im Gartner Quadrant sein, oder? Wir setzen andere Hersteller ein, die haben gelegentlich auch Probleme, aber Fortinet ist an der Stelle schon auffällig oft mit solchen Meldungen in der Fachpresse.

Wobei, die Frage kann man allen (auch uns) stellen, die M$ Produkte einsetzen :|, da ist man solch ein Leid schon (fast) gewohnt.

Was wäre aus deiner Sicht denn eine gut geeignete Alternative?

"Gut" würde ich zu keinem sagen. Wir setzen verschiedene Hersteller ein, je nach Anwendungsfall, Sophos, OpnSense und pfSense, die tun sich alle nichts, aber Fortinet fällt schon sehr auf in den letzten Monaten mit deren Produkten (im Verhältnis zu anderen Herstellern, kann aber auch eine einseitige Wahrnehmung sein), ebenso die ganzen anderen "Security" Produkte (TrendMicro, IBM, HPE, Cisco …) die immer wieder mit zum Teil garvierenden Sicherheitslücken auffallen – hauptsache irgendein neues Fancy-Feature mit "KI" im Namen, alles andere scheint eingespart zu werden, vor allem was die "lästige" Qualitätssicherung betrifft. Wenn man sich dann auch die Preise anschaut die da abgerufen werden, das steht in keinem Verhältnis mehr.

Klassisch würde ich OpnSense und pfSense nicht mit einer FortiWeb vergleichen, auch wenn man sie sicherlich mit entsprechender Konfig so einsetzen kann.

Da werden sich aber nicht viele finden die das entsprechende KnowHow mitbringen (These meinerseits)

Hast du zufällig irgendwo links/blogartikel etc parat in denen ein entsprechendes Beispiel vorgestellt wird?

Das ist eine große Herausforderung bei pfSense und OpnSense ja, mangelndes KnowHow bzw. Unterstützung finden in Deutschland. Die OpnSense macht bei uns nur die Absicherung des GästeNetzes, pfSense ist nur für Netztrennung zu den Managementnetzen verantwortlich.

Wir haben uns damals auch PacketFence als NAC angesehen, haben uns dann aber für ein kommerziellen Produkt entschieden weil das KnowHow (intern und ebenso extern) fehlte um das sauber/korrekt einzurichten

In meinem Augen für ein Rechenzentrum alles völlig ungeeignete Systeme. Man braucht in der Größenordnung Hardware mit vernünftigen Offload und da ist Fortinet mit der FortiGate eben einfach sehr gut aufgestellt, wenn man viel Traffic macht.

Das CVE ist für die FortiWeb, nicht die FortiGate

es kommt auf den Anwendungsfall an und was bringt dir eine SupiDupi Maschine die für den Schutz angeschafft wurde, aber für gegenteiliges sorgt, regelmäßig.

Ich konnte bei uns bisher keine Performance Probleme oder vergleichbares feststellt, wir kaufen aber auch immer "überdimensionierte" Geräte damit das nicht passiert. Das gilt auch für die pfSense Geräte die bei uns für die Trennungen der unterschiedlichen Managementnetze sorgt und da laufen keine Bandbreitenintensiven Prozesse drüber.

Man kann sicherlich eine komplette SingleVendor-Strategie fahren und auf einen Schlag das gesamte System kompromitieren, wer das mag, kann das gerne machen ist ja jedem selbst überlassen.

Meine Erfahrung mit Fortinet sind eher "schlecht", bspw ist deren "Live"Logging einfach nur "Schmutz", das können anderen Anbieter deutlich besser, aber, wie bereits geschrieben, es kann jeder so lösen wir er es für richtig hält, so lange am Ende das erwartete Ergebnis erreicht wird, spielt es auch keine Rolle, was man wo/wie einsetzt.

Ich glaube du redest nach wie vor von dem was eine FortiGate macht, die CVE im Artikel ist jedoch weiterhin für die FortiWeb.

@Günther eventuell solltest du den Artikel in soweit korrigieren als du überall wo FortiGate steht FortiWeb (das Produkt auf das sich das CVE bezieht) oder FortiNet (der Hersteller beider Produkte) schreibst

Ich habe alle FortiGate Stellen jetzt korrigiert.

nein, am Anfang bezog ich mich auf den Hersteller, dass dieser auffällig oft in solchen Meldungen auftaucht und das unabhängig von einem Produkt, in der letzten Zeit, der zweite Post war die Antwort auf die Bemerkung von dem Anonym Poster.

Ich finde das Live Log der FortiGate in Zusammenarbeit mit dem FortiAnalyzer sehr gut. Was findest du daran schlecht?

https://www.stormshield.com/de/produkte-und-services/produkte/netzwerksicherheit/

Fand ich soweit angenehm einzurichten. Support war auch gut.

Ohne Forti zu benutzen, haben aber gefühlt alle Hersteller im Bereich Management Interface und VPN immer wieder irgendwelche Schwachstellen. Das nimmt sich wohl nicht viel.

Würde ich so nicht sagen. Vielleicht informiert Fortinet auch besser. Die Fehler im SSL-VPN waren allerdings heftig und häufig. Die Fehler die mir gerade einfallen, hatten eh einen Zugriff auf die Managementoberfläche zur Bedindung und ich verstehe hier einfach nicht, wer die vom Internet aus erreichbar macht, gerade wenn das Gerät ja sowieso VPN kann. Bei Citrix, Juniper und Cisco muesste man sich die Frage eigentlich auch stellen.

Wie schon von anderen gefragt wären alternativen interessant, es ist ja oft mühsam sich gute Produkte zu suchen und da wäre ein Hinweis hier für viele als Mehrwert zu betrachten

Hier werden gerade einige Dinge bzgl. Fortimet in ein Topf geworfen. Das hat nichts mit FortiGate zu tun (die klassische Firewall von Fortinet), die Schwachstelle existiert in FortiWeb, eine Web Application Firewall. Bitte nicht durcheinander bringen.