Es war zwar ein Desaster im Hinblick auf die Kompromittierung einer Lieferkette – der Hack eines npm-Entwicklerkontos samt Injektion von Schadcode. Der Angreifer scheint aber mit ziemlich leeren Händen aus der Sache rausgegangen zu sein – er soll, je nach Quelle zwischen 65 und 600 US-Dollar an Kryptogeld gestohlen haben.

Es war zwar ein Desaster im Hinblick auf die Kompromittierung einer Lieferkette – der Hack eines npm-Entwicklerkontos samt Injektion von Schadcode. Der Angreifer scheint aber mit ziemlich leeren Händen aus der Sache rausgegangen zu sein – er soll, je nach Quelle zwischen 65 und 600 US-Dollar an Kryptogeld gestohlen haben.

Rückblick auf den npm-Hack

Es war so etwas wie ein Paukenschlag: Zum 8. September 2025 wurde bekannt, dass 18 npm-Pakete durch einen Angriff kompromittiert wurden. npm (Node Package Manager) ist ein Paketmanager für die JavaScript-Laufzeitumgebung Node.js, über den Javascript-Pakete verteilt werden. Diese Javascript-Pakete werden in zahlreichen Web-Projekten eingesetzt und kommen auf viele Hundert Millionen wöchentliche Downloads.

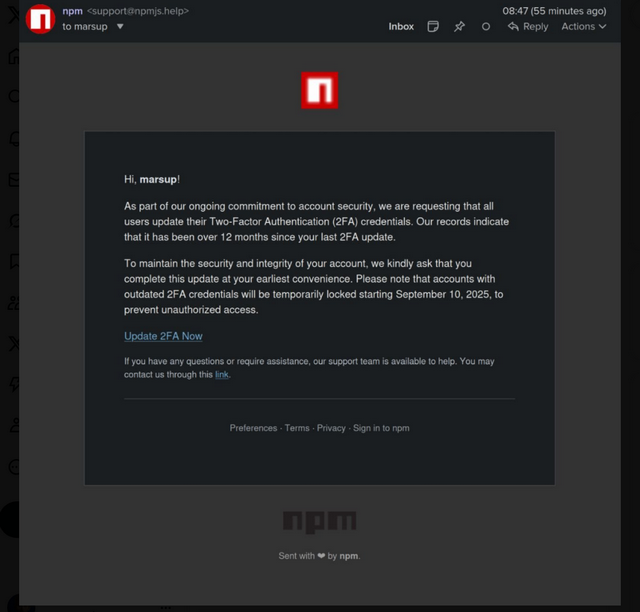

Der Hack wurde möglich, weil der populäre Entwickler qix (Josh Junon) auf eine simple Phishing-Masche – siehe obiger Screenshot – hereingefallen war (qix hat das hier bestätigt). Nachdem der Entwickler seine Zugangsdaten auf der Phishing-Seite eingegeben hatte, konnte der Angreifer das Konto übernehmen und den Entwickler aussperren.

Das Unheil nahm seinen Lauf, denn in der Zeit, wo das Konto außer Kontrolle des Entwicklers war, konnte der (oder die) Angreifer in 18 npm-Paketen bösartigen Code einschleusen. Es ging dem Angreifer darum, Krypto-Wallets um Guthaben zu erleichtern. Denn der Code kaperte Kryptotransaktionen (Etherum SOLANA-Transaktionen) bei der Signierung. Die Empfänger-Adressen bei ETH/SOL-Transaktionen werden durch den bösartigen Code ausgetauscht, so dass die Kryptogelder bei den Angreifern landen. Ich hatte den Sachverhalt im Blogbeitrag npm-Hack: Konto gehackt; 18 npm-Pakete mit Millionen Downloads kompromittiert aufgegriffen.

Die Angreifer gingen weitgehend leer aus

Angesichts der Verbreitung der kompromittierten Pakete musste man von einem großen Schaden ausgehen, den die Aktion verursacht. Aber es scheint, zumindest in Bezug zum durch die oder den Angreifer erbeuteten Kryptoguthaben glimpflich ausgegangen zu sein.

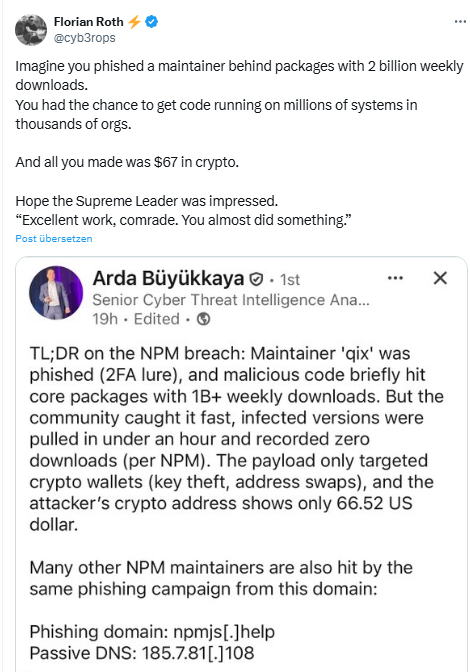

Mit ist obiger Tweet untergekommen, in dem Sicherheitsexperte Florian Roth das beim Hack erbeutete Guthaben in Kryptogeld auf einen Wert von 67 US-Dollar taxiert. Die Kollegen von Bleeping Computer haben das Ganze die Woche im Beitrag Hackers left empty-handed after massive NPM supply-chain attack noch etwas detaillierter aufbereitet. Die Kurzfassung:

- Sicherheitsforscher von Wiz habe das Ganze analysiert – der Hack hatte nur rund zwei Stunden bestand, bis die betreffenden npm-Pakete gesperrt und bereinigt werden konnten.

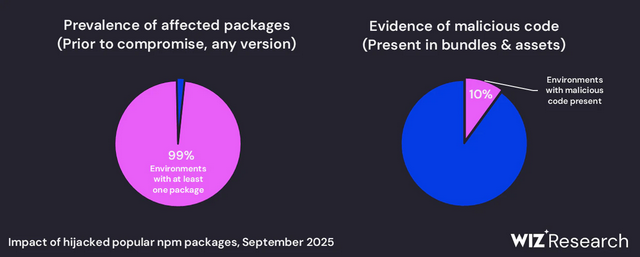

- Es wurden zwar auch abhängige npm-Pakete infiziert, aber nur knapp 10 % dieser Pakete landete wirklich in produktiv genutzten Cloud-Paketen (siehe folgende Abbildung).

Quelle: WIZ Research

Die Kollegen von Bleeping Computer haben dann die Auswertung verschiedener Quellen (z.B. hier) im Artikel wiedergegeben, nach denen den Angreifer gelungen sein soll, etwa 429 US-Dollar in Ethereum, 46 US-Dollar in Solana und kleine Beträge in BTC, Tron, BCH und LTC im Gesamtwert von 600 US-Dollar zu erbeuten. Alles in allem scheint der Schaden durch abgezweigte Kryptoguthaben, um das es den Angreifern ging, unter 1.000 US-Dollar zu liegen. Der Reputationsschaden und der Aufwand zur Bereinigung dürfte dagegen höher liegen.

MVP: 2013 – 2016

MVP: 2013 – 2016

Erwähnenswert ist dabei die Offenheit mit der der Entwickler mit seinen Fehler umgegangen ist. 8h hat der Zauber gedauert bis alle Dinge zurückgedreht waren und der Dev hat alles dokumentiert.

Wie lief das noch Mal beim Einbruch, bei ms?

Naja, es wurden hier nur die Repositories bereinigt.

Die unzähligen Projekte die darauf aufbauen nicht.

Es ist vollkommen unklar wie schlimmer der Schaden noch wird. Es gibt aber halt die Hoffnung, dass es nicht schlimmer wird.

Das ganze NPM/Javascript Ökosystem ist leider auf eine ganz besondere Weise, eine tickende Zeitbombe. Wie bei PHP, Designfehler machen es für jede Anwendung immer und immer wieder anfällig.

Aber der Einstieg ist halt so schön einfach.

Da hat wohl jedes Modell so seine Schwächen. Wenn ich Heerscharen brauche um Springboot ständig aktuell zu halten, ist das auf Dauer auch nicht besser. Irgendwann kommt der BWLer und spart am Update.

Hmm… letztlich wohl viel Wind um Nichts und wieder mal Beleg, dass offensichtlich die häufigsten Korrumpierungen eben durch spontanes menschliches Versagen begünstigt bzw. ermöglicht werden. 🤷♂️

So wie es aussieht geht der npm-Angriff, jedenfalls wir in dem Zusammenhang bei heise von einem Wurm berichtet.