Der Lieferkettenangriff auf ein npm-Entwicklerkonto und 18 kompromittierten Paketen schien glimpflich ausgegangen zu sein. Jetzt wird bekannt, dass die Angriffe (über ein anderes Konto) weitergehen und eine selbstreplizierende Malware (Shai-Hulud) bereits mehr als 500 npm-Pakete infiziert hat. Dieses Mal sind @ctrl/tinycolor und mehrere andere npm-Pakete mit Malware zum Diebstahl von Anmeldedaten das Ziel.

Der Lieferkettenangriff auf ein npm-Entwicklerkonto und 18 kompromittierten Paketen schien glimpflich ausgegangen zu sein. Jetzt wird bekannt, dass die Angriffe (über ein anderes Konto) weitergehen und eine selbstreplizierende Malware (Shai-Hulud) bereits mehr als 500 npm-Pakete infiziert hat. Dieses Mal sind @ctrl/tinycolor und mehrere andere npm-Pakete mit Malware zum Diebstahl von Anmeldedaten das Ziel.

Rückblick auf den npm-Hack

Zum 8. September 2025 wurde bekannt, dass 18 npm-Pakete durch einen Angriff kompromittiert wurden. npm (Node Package Manager) ist ein Paketmanager für die JavaScript-Laufzeitumgebung Node.js, über den Javascript-Pakete verteilt werden. Diese Javascript-Pakete werden in zahlreichen Web-Projekten eingesetzt und kommen auf viele Hundert Millionen wöchentliche Downloads.

Der Hack wurde möglich, weil der populäre Entwickler qix (Josh Junon) auf eine simple Phishing-Masche hereingefallen war (qix hat das hier bestätigt). Nachdem der Entwickler seine Zugangsdaten auf der Phishing-Seite eingegeben hatte, konnte der Angreifer das Konto übernehmen und den Entwickler aussperren.

Der (oder die) Angreifer konnten in 18 npm-Paketen bösartigen Code einschleusen. Es ging dem Angreifer darum, Krypto-Wallets um Guthaben zu erleichtern. Ich hatte den Sachverhalt im Blogbeitrag npm-Hack: Konto gehackt; 18 npm-Pakete mit Millionen Downloads kompromittiert aufgegriffen. Bei diesem Vorfall konnten der oder die Angreifer aber keinen wirklichen finanziellen Vorteil aus dem Lieferkettenangriff ziehen, wie ich im Beitrag npm-Hack: Angreifer schauen weitgehend in die Röhre berichten konnte.

npm-Lieferkettenangriff geht weiter

Leider ist das Thema damit nicht beendet (befürchtet hatte ich es insgeheim). Momentan überschlagen sich die Nachrichten. Die Kollegen von Bleeping Computer berichten in nachfolgendem Tweet und in diesem Artikel, dass es eine neue, wurmartig sich selbst verbreitende Malware-Kampagne gebe, die sich über npm-Pakete verbreite.

Die koordinierte, wurmartige Kampagne mit dem Namen "Shai-Hulud" habe zum 15. September 2025 mit der Kompromittierung des npm-Pakets @ctrl/tinycolor begonnen (wird wöchentlich über 2 Millionen Mal heruntergeladen).

Analysen zum Angriff

Ergänzungen: Mir war dieser Beitrag dazu bereits unter die Augen gekommen, ohne dass ich die Bedeutung sofort erkannte. Seit dem frisst sich der Angriff durch das npm-Repository und hat bereits 187 npm nachweisbar infiziert. Eine Analyse gibt es hier.

Dieser Lieferkettenangriff scheint von einem Entwicklerkonto @scttcper von Scott Cooper ausgegangen zu sein, wie man bei GetSafety in diesem Beitrag nachlesen kann. Scott Cooper soll angeblich nicht wissen, wie er gehackt wurde, bestätigte aber die Kompromittierung seines Entwicklerkontos.

Im GetSafety-Beitrag werden auch kompromittierte Pakete aufgelistet, und es gibt eine detaillierte Analyse samt einer Liste von Indicators of Compromise (IoCs). Entwickler von npm-Paketen sollten daher in den logs nachsehen, ob es Zugriffe von Dritten gab und ob die Pakete kompromittiert sind.

Wer npm-Pakete (als Entwickler) einsetzt, könnten über die Indicators of Compromise (IoCs) schauen, ob dort eine Kompromittierung in den Repositories nachweisbar ist. Noch ist die Hoffnung, dass der Schadcode nicht in Endanwendungen in der Cloud geraten ist. Eine Anleitung, wie man die missbrauchte TruffelHog-Komponente finden kann, findet sich hier.

Inzwischen hat heise diesen deutschsprachigen Beitrag mit einigen zusätzlichen Hinweisen veröffentlicht. Aktuell sind Entwickler, die npm-Pakete nutzen, gefragt. Diese müssten ihre Pakete inspizieren und bekannte, malwarefreie Versionen der Pakete pinnen.

Fun Fact am Rande: Aktuell ist der Kanal, der zur Exfiltration genutzt wurde, momentan gesperrt. Die Angreifer haben ein kostenloses Konto der Webseite webhook.site für ihre Zwecke missbraucht. Dann war das Kontingent für den Traffic aufgebraucht und das Konto gesperrt. Es könnte also sein, dass auch dieser Angriff am Ende des Tages glimpflich ausgeht.

CrowsStrike npm-Paket kompromittiert

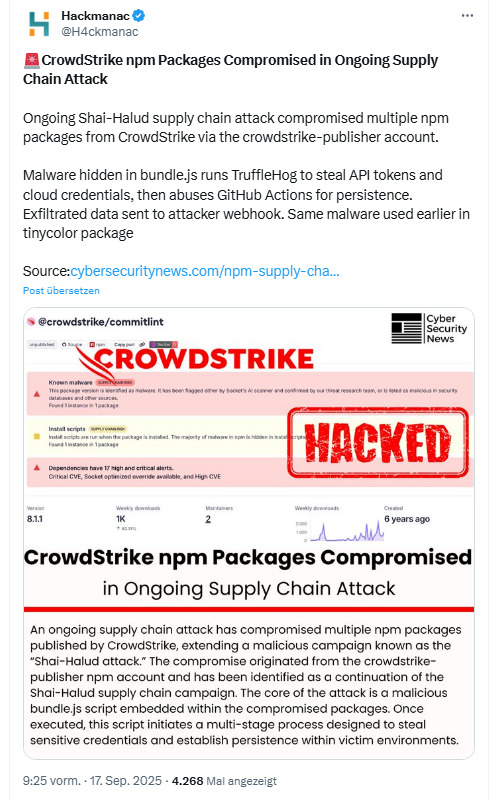

Mir ist folgender Tweet untergekommen, der auf diesen Artikel verweist und berichtet, dass das npm-Paket von CrowdStrike (Cybersicherheits-Anbieter) kompromittiert worden sei – ich gehe davon aus, dass nur die Entwicklerversion betroffen ist.

Der Anbieter war ja durch den CrowdStrike-Vorfall, der Millionen Windows-Systeme lahm gelegt hatte, aufgefallen (siehe die unter CrowdStrike-Nachlese: Neuer Bericht, aktueller Status, Klagen und deren Konter verlinkten Beiträge). Bleeping Computer hat zu CrowdStrike noch einige Informationen im oben verlinkten Beitrag zusammen getragen.

Ergänzung: Von CrowdStrike bzw. von deren deutscher Pressebetreuung ist mir bereits folgendes Statement zugegangen.

„Nachdem wir mehrere bösartige Node Package Manager (NPM)-Pakete in der öffentlichen NPM-Registrierung, einem Open-Source-Repository eines Drittanbieters, entdeckt hatten, haben wir diese umgehend entfernt und unsere Schlüssel in öffentlichen Registrierungen proaktiv rotiert. Diese Pakete werden im Falcon-Sensor nicht verwendet und die Plattform ist nicht betroffen. Wir haben die einzelne Quelle identifiziert und schnell isoliert. Kunden bleiben geschützt und müssen keine Maßnahmen ergreifen."

– CrowdStrike

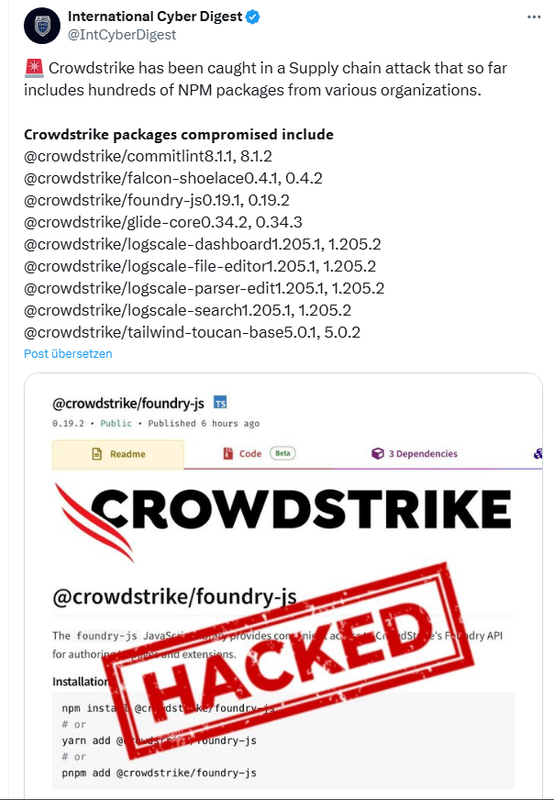

Ergänzung 2: Auf X ist mir nachfolgender Tweet mit der Liste der kompromittierten CrowdStrike npm-Pakete untergekommen.

Bereits 370 Pakete betroffen?

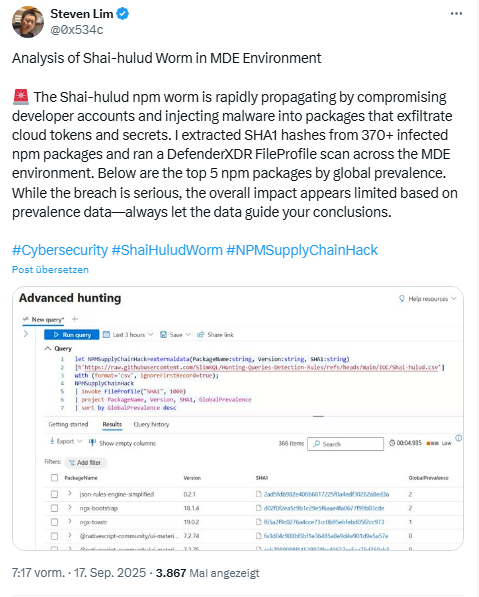

Denn ist mir gerade in meinem X-Profil nachfolgender Tweet von Steven Lim untergekommen. Lim schreibt, dass der Shai-hulud-npm-Wurm sich rasch verbreitet, indem er Entwicklerkonten kompromittiert und Malware in Pakete einschleust, die Cloud-Token und Secrets exfiltrieren.

Er gibt an, SHA1-Hashes aus über 370 infizierten npm-Paketen extrahiert und einen DefenderXDR FileProfile-Scan in der MDE-Umgebung durchgeführt zu haben. Er listet fünf npm-Pakete mit der weltweit höchsten Verbreitung in obigem Screenshot auf. Obwohl es sich um einen schwerwiegenden Verstoß handelt, scheinen die Auswirkungen aufgrund der Verbreitungsdaten insgesamt begrenzt zu sein, schreibt er.

Ähnliche Artikel:

npm-Hack: Konto gehackt; 18 npm-Pakete mit Millionen Downloads kompromittiert

npm-Hack: Angreifer schauen weitgehend in die Röhre

Entwickler sabotiert Open Source Module colors.js und faker.js in NPM, betrifft Tausende Projekte

MVP: 2013 – 2016

MVP: 2013 – 2016

Viel gruseliger wie den Hack finde ich dass Firmen wie Crowdstrike NPM verwenden.

In der Endpoint-Security wohl nicht – beachtet die Ergänzung mit dem Statement von CrowdStrike.

Macht es das besser, wenn nicht der Sensor sondern das UI der schicken, bunten, tollen, klicki-bunti zentralen Unternehmensfirewall oder Gateway betroffen ist?

Ich habe einen Tweet mit einer Liste kompromittierter npm-Pakete, die CrowdStrike zugeschrieben werden, oben nachgetragen.

Ich mag es wenn Firmen so schöne Über spezifische Demetis bringen.. also in einem Produkt kommt kein NPM vor. Aber im Rest schon?

Ja, auf den guten alten "überspezifisch demetieren" Marketing Trick fallen selbst fach-affine Journalisten regelmässig herein…

Ich stelle fest, dass da offenbar das Verständnis fehlt, wie "fach-affine Journalisten" bei solchen Statements verfahren sollten bzw. müssen …

Du bist jetzt aber nicht jener Anonym, der hier schon durch Prachtkommentare wie 'Kennt man ja, wenn Sachargumente fehlen, wird es persönlich' auffiel?

Als fachaffiner Kommentator wird es Dir sicher ein Leichtes sein, den Crowdstrike' schen "Marketing Trick" als unwahr resp. Verschleierung des vermeintlich tatsächlichen Ausmasses der Verwendung von npm-Pakten in Crowdstrike-Diensten, -Komponenten und -Produkten zu entlarven. Auf geht 's, Du kannst das!

Der Name CROWDSTRIKE dürfte nun (hoffentlich) verbrannt sein – wird Zeit für eine Umbenennung ;-)

nichts Neues, das war schon länger bekannt (nicht erst seit dem Clownstrike-Incident). Erschreckender dürfte sein, wieviele Unternehmen offensichtlich keine Ahnung haben, was deren zentrale Endpoint-Security für eine Technik-Stack mitschleift.

Hi,

also was ich zusammenfassend wissen möchte: Habe ich mir mit apt upgrade in den letzten Tagen womöglich eine verseuchte Version installiert? Gibt es da entsprechende Tests?

Das BSI hat ausweislich (1), den öffentlichen Auftrag "auf Gefahren hinzuweisen, für Risiken zu sensibilisieren und entsprechende Schutzmaßnahmen anzubieten.". Frag' da mal nach und berichte uns.

Open Source Evangelist Jakobs wird sicher auch noch einen Beitrag leisten.

Als Laie finde ich die auf (2) getroffene Aussage "packages are not listed here once a new, fixed source version has been uploaded to the archive, even if there are still some vulnerable binary packages present in the archive." nicht besonders vertrauenserweckend. Vielleicht gibt es über (3) aber zielführendere Einstiege zur Beantwortung Deiner Frage.

_

(1) https://www.bsi.bund.de/DE/Themen/Verbraucherinnen-und-Verbraucher/Informationen-und-Empfehlungen/informationen-und-empfehlungen_node.html

(2) https://security-tracker.debian.org/tracker/status/release/unstable

(3) https://security-tracker.debian.org/tracker/

Ähnlich: Ich will nicht wissen, was beim AUR von ArchLinux los sein könnte. Auch alles völlig ohne Kontrolle.

Willkommen in der Klicki Bunti Full Stack Developer Welt!

Warum soll ich denn das Rad neu schmieden wenn ich es aus verschiedenen Teilen zusammen setzen kann und so viel Geld spare?

Macht doch eh das Selbe.