In Teil 1 und Teil 2 hatte ich Cyberangriffe auf Autohändler angesprochen. Ein weiterer Blog-Leser hat mir per Mail eine Warnung zukommen lassen. Über die Plattform Mobile.de scheinen E-Mails an Autohäuser verschickt zu werden, die zum Download eines Virus auffordern. Hier die mir bekannten Informationen.

In Teil 1 und Teil 2 hatte ich Cyberangriffe auf Autohändler angesprochen. Ein weiterer Blog-Leser hat mir per Mail eine Warnung zukommen lassen. Über die Plattform Mobile.de scheinen E-Mails an Autohäuser verschickt zu werden, die zum Download eines Virus auffordern. Hier die mir bekannten Informationen.

Wer ist Mobile.de

Bei Mobile.de handelt es sich um eine Verkaufsplattform, auf der Käufer nach einem Fahrzeugen zum Kauf oder zum Leasing suchen können. Käufer können auf der Plattform auch Gebrauchtfahrzeug anbieten.

Registrierte und angemeldete Benutzer der Plattform können sich über Offerten per Mail benachrichtigen lassen.

Plötzlich Virenmails von Mobile.de

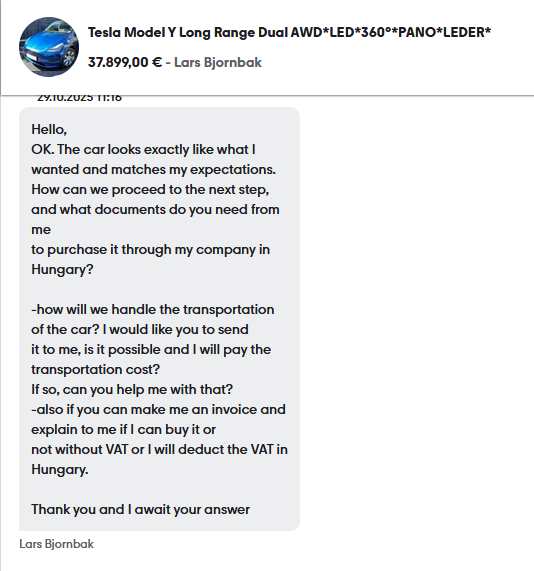

Blog-Leser Christian betreut eine Autowerkstatt, die u.a. Autos im Internet verkauft. Laut Leser kommen bei der Autowerkstatt Anfragen über mobile.de herein, die vorgeben aus dem Ausland zu kommen.

Obige Abbildung zeigt eine solche Nachricht, in der nach einem angebotenen Fahrzeug gefragt wird. Dem Empfänger wird in einem Mail-Anhang zur Nachricht noch eine PDF-Datei mitgeschickt (siehe folgende Abbildung).

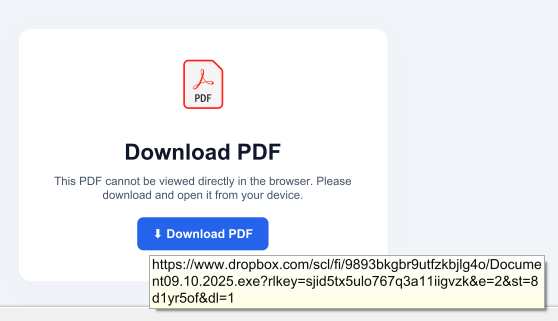

Die PDF-Datei soll ggf. Firmenunterlagen oder ähnliche Dokumente enthalten. Öffnet der Empfänger diese PDF-Datei, wird ihm erklärt, das die PDF-Dokumentdatei nicht direkt im Browser angezeigt werden könne (siehe nachfolgende Abbildung).

Der Empfänger bekommt in der PDF-Date aber eine "Download PDF"-Schaltfläche angeboten, die unbedarfte Nutzer schon mal anklicken. Ich habe in obiger Abbildung den Link als QuickInfo anzeigen lassen. Es ist ein Download von einem Dropbox-Konto -und ab diesem Augenblick sollten alle Warnlampen beim Empfänger angehen.

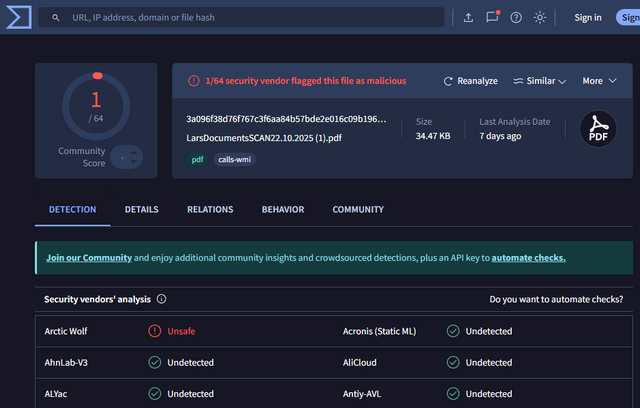

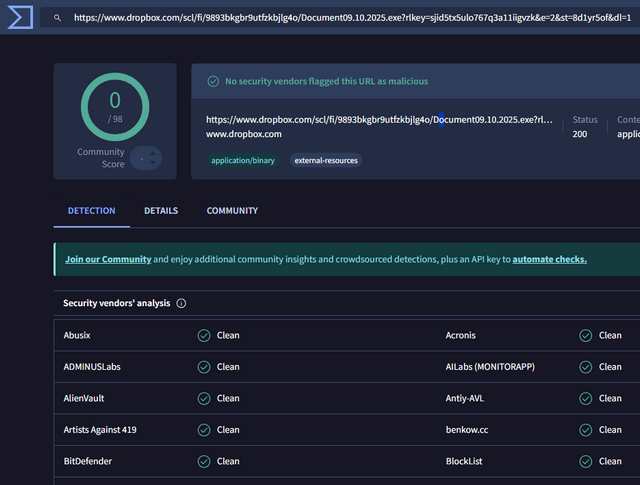

Ich habe die PDF-Dokumentdatei aus dem Anhang der Nachricht in Virustotal prüfen lassen. Die Plattform zeigt bereits eine Warnung an, dass das PDF-Dokument unsicher sei (siehe obige Abbildung). Ich habe dann den Link zum Dropbox-Download mal in Virustotal überprüfen lassen.

Virustotal zeigt keinerlei Probleme oder Warnungen an (siehe obige Abbildung). Aber der obige auf Virustotal angezeigte DropBox Pfad verrät mir, dass da eine .exe-Programmdatei heruntergeladen und dann vom Nutzer gestartet werden soll. Dann kann die Schadsoftware ihre Aufgabe erfüllen.

Artikelreihe:

Spoofing-Angriffe auf Ford-Händler ermöglichte Betrug – Teil 1

Cyberangriff auf move XM; Dienstleister für alle VW- / Audi-Händler – Teil 2

Virenversand über Mobile.de Nachrichten – Teil 3

MVP: 2013 – 2016

MVP: 2013 – 2016

Absolutes Standard-Szenario, was soll jetzt so bemerkenswert an der Meldung sein? Das ist das tägliche "Hintergrundrauschen" an Betrügern seit den 90er Jahren.

Wer das nicht weg mitigiert hat, der gehört betrogen oder weg geransomwared.

+1 ;-P

Business as usual!

Sollte jeder fähige ITler automatisch rausfiltern können… Gut, Autowerkstätten haben meistens keine fähige IT (brauchen ja auch eher fähige Schrauber), aber als Meister einer solchen Werkstatt sollte man auch genug Grips haben – außer der Titel ist gekauft. (Soll ja auch vorkommen.)

Mails mit verseuchtem Anhang/Download kriegen Firmen doch täglich und filterrn das im allgemeinen auch raus.

Dies ist auf gleichem Niveau wie der Prinz aus Nigeria… uralt, trotzdem gibt es immer noch Leute die drauf reinfallen.

Ich teile eure Ansicht hier überhaupt nicht.

Was hat der ITler denn damit zu tun?

Der IT Dienstleister (einen internen dürfte es bei den meisten Autowerkstätten nicht geben) kümmert sich um die PCs, den Server und die Branchensoftware.

Was die Mitarbeiter auf Online-Plattformen machen, die es für einzelne Bereiche gibt, damit hat der IT Dienstleister i.d.R. nichts zu tun. D.h. er verwaltet nicht die Zugänge und hat das daher auch nicht im Blick.

Reifenbestellung beim Reifengroßhandel, An- und Verkauf von Gebrauchtwagen bei mobile.de, Kontakt mit den Herstellerportalen, das geht doch an ihm vorbei.

Wenn einem Mitarbeiter etwas verdächtig vorkommt, wird er sich beim IT-Dienstleister melden, aber seien wir ehrlich: Dann ist es meist ohnehin bösartig.

Die Frage ist immer, was passiert, wenn dem Mitarbeiter das nicht verdächtig vorkommt.

Ich hatte schlichtweg die ganze Kommunikation über solche Portale überhaupt nicht im Blick, u.a. auch deshalb, weil mir gar nicht klar war, dass hier Dateianhänge verschickt werden können und es würde mich wundern, wenn ich der einzige bin, wie ja hier suggeriert wird. Also halte ich die Meldung durchaus für notwendig.

Die wenigsten Autowerkstätten dürften Mittelständler mit 100 Mann sein, bei denen jeder PC Benutzer regelmäßige Security Awareness Schulungen bekommt.

>Was hat der ITler denn damit zu tun?

Ich verrate es Dir. Ein Dienstleister hat einen Kunden gefälligst umfassend zu beraten und gegen die absolute Basics-Gefahren zu schützen. Wenn er einem einfach nur den Müll in Default-Installation hinstellt und damit loslaufen lässt, dann ist das unverantwortlich.

> Ich hatte schlichtweg die ganze Kommunikation über solche Portale überhaupt

Brauchst Du auch nicht… Rechner offline setzen, Proxy nutzen und fertig. Dann laufen solche Dropper-Payloader ins Leere…

https://blog.jakobs.systems/blog/20251005-ntlm-ad-offline/

> Die wenigsten Autowerkstätten dürften Mittelständler mit 100 Mann sein, bei denen jeder PC Benutzer regelmäßige Security Awareness Schulungen bekommt.

Bullshit Argument! Pack eine kostenlose ipfire.org oder opnsense.org Firewall auf einer günstigen 200,- EUR NUC, die in einem kleinen Netzwerk ohne AD die grundlegenden Netzwerkdienste bereitstellt, die das alles leistet, was ich zuvor gesagt habe.

Das erzeugt langfristig zufriedene Kunden, die gerne wiederkommen, einen weiterempfehlen und das wichtigste: Es gerne machen und die notwendige Sensibilität haben.

Nicht anderes mache ich seit 25 Jahren.

Damals noch mit fli4l und eisfair, heute mit ipfire und opnsense

Und als IT Dienstleister kümmerst du dich also nicht dem Kunden auch ein einigermaßen sicheres System hinzustellen? Hier geht es nicht um ne Zero Day Lücke oder ne Supply Chain etc. das ist nen einfache Mail Malware welche man problemlos rausfiltern kann… bez. durch sichere Konfiguration erst gar nicht zur Ausführung kommt. Stinknormales 1×1 Security.

Also so nen Dienstleister würd ich feuern!

Wenn sowas durchgeht hat die IT versagt, ganz egal ob intern oder Dienstleister!

Moin,

ich kann das runterreden des Beitrages 0 verstehen. Betreuer von Mailservern schauen ggfs. dann nochmal explizit in Logs, ob Mails von der Adresse kamen. Nicht IT-affine stoßen evtl. durch Suchmaschinen auf den Beitrag bei Unsicherheiten.

Der Blog ist nicht nur für euch beide, sonder deckt eine größere Zielgruppe ab…

PS: Das wars dann mal wieder länger mit meinen Kommentaren…

PSS: Der Anklang von ich weiß alles hilft als Kommentar jetzt nicht unbedingt ohne noch hilfreiche Tipps für andere unerfahre Personen.

MfG,

Blackii

👍👍👍

"ob Mails von der Adresse kamen" ist bei Spam üblicherweise kein Suchkriterium, da beliebige "Von" Einträge verwendet werden…

Die typischen überheblichen Bubble-Kommentare!

Natürlich erkennen ITler solche Angriffsversuche. Aber vielleicht wäre ein Blick außerhalb eurer IT-Bubble hilfreich.

Dem nicht IT-affinen KFZ-Mechaniker erscheint eine Meldung, PDF nicht darstellbar. Diese Art der Meldung existiert in ähnlicher Form.

Natürlich ist Dropbox dann verdächtig, aber jeder hat einen Moment der Ablenkung und schon nimmt das Unheil seinen Lauf.

Euer Kunde möchte man nicht sein.

Wenn Du schreibst…

> Die typischen überheblichen Bubble-Kommentare!

Dann schreibe ich: Du laberst Bullshit! Natürlich richtet man einem Kunden die Systeme sicher ein, so dass er keine Payload starten kann, weil sein Rechner App Whitelisting aktiv hat. Und selbstverständlich werden die Rechner offline betrieben nur mit Proxydaten im Firefox hinterlegt. Selbstverständlich kann die Email Anwendung nur outbound mit dem Mailserver reden und sonst mit niemanden. Und komplett selbstredend haben selbst kleine Kfz-, Arzt-, oder Ladengeschäfte bei mir eine kleine ipfire.org Firewall auf einem billigen 200,- EUR NUC-Barebone, das das Netz grundlegend segmentiert und sichert.

Das ist nicht nur günstiger als die ganze von ach so tollen Systemhäusern verkaufte Schlangenöl-IT-Abo-Kacke. Das ist auch langfristig auch nachhaltiger.

Du hast natürlich recht, unsere Kundensysteme richten wir grundsätzlich unsicher ein!

Danke, dass du uns unsere Arbeit erklärst.

Ohweia…

Am besten Herr Born kehrt mal mit dem Besen durch oder deaktiviert die Kommentarfunktion, was für viele andere Besucher sehr schade wäre.

Bin raus, wie Blackii schon schrieb.

> Die typischen überheblichen Bubble-Kommentare!

Danke Dir für die Bestätigung…

In diesem Sinne, Tschüss

Die Diskussion über die hier gegenständliche Thematik sollte jetzt auslaufen. Der Beitrag hat seinen Sinn – es dürften auch einige Leute aus der Fahrzeugbranche hier landen und sollen über den Sachverhalt informiert werden. Das IT-Supporter das (hoffentlich) alles auf dem Radar und berücksichtigt haben, setze ich voraus. Danke für euer Verständnis.

Zitat:

"dass da eine .exe-Programmdatei heruntergeladen und dann vom Nutzer gestartet werden soll. Dann kann die Schadsoftware ihre Aufgabe erfüllen."

—

Da passiert gar nichts, wenn der Applocker aktiv ist, denn die runtergeladene exe hat keine Ausführungsrechte

Würde man einen nicht-scriptfähigen Viewer für PDF einsetzen, wie etwa SumatraPDF, dann könnte der Javascript-Code in dem PDF auch nicht gestartet werden und es gäbe keine Download-Aufforderung.

Der Betroffene hat also 2 Fehler gemacht.

Leider gibt es aber auch noch genug kleine Werkstätten die keinen IT Dienstleister haben und aufgrund von Kostengründen noch uralte Systeme im Einsatz haben. Und dann auch noch einen 1&1 oder ähnlichen Mailanbieter haben. Bei 30 Jahren in der Branche habe ich alles erlebt und sorry viele gehen mit Computer Problemen entweder den den kleinen Schrauberladen um die Ecke oder zu dem klassischen Bekannten der ist doch IT Student und macht das alles.