Administratoren von Fortinet FortiWeb-Instanzen müssen sich womöglich auf Ärger einstellen. Fortinet hat stillschweigend zum 28. Oktober 2025 eine schwerwiegende Schwachstelle CVE-2025-64446 in seinem FortiWeb gepatcht. Es geht aber seit ca. einem Monat das Gerücht um, dass man über eine Schwachstelle Administrator-Rechte erlangen kann. Die Schwachstelle könnte seit dem 6. Oktober 2025 ausgenutzt worden sein.

Administratoren von Fortinet FortiWeb-Instanzen müssen sich womöglich auf Ärger einstellen. Fortinet hat stillschweigend zum 28. Oktober 2025 eine schwerwiegende Schwachstelle CVE-2025-64446 in seinem FortiWeb gepatcht. Es geht aber seit ca. einem Monat das Gerücht um, dass man über eine Schwachstelle Administrator-Rechte erlangen kann. Die Schwachstelle könnte seit dem 6. Oktober 2025 ausgenutzt worden sein.

Ein Gerüchte zu einer Schwachstelle

Es gibt seit Wochen das Gerücht, dass es eine Schwachstelle in Fortinet FortiWeb geben könnte. Mir ist vor einigen Tagen der untere Teil des nachfolgenden Tweets von Florian Roth untergekommen, den ich aber nicht thematisiert habe.

In diesem Tweet vom 6. Oktober 2025 schreibt @DefusedCyber, dass ein unbekannter Fortinet-Exploit (möglicherweise eine Variante von CVE-2022-40684) von 64.95.13.8 angewandt wird. Auf Virustotal erkannte keines der Virenschutzprogramme diesen Exploit. Am 14. November 2025 verwies dann ein weitere X-Nutzer in seiner Antwort darauf, dass Fortinet wohl einen Sicherheitshinweis (siehe nachfolgenden Abschnitt) samt Patch veröffentlicht habe.

Ein Patch für CVE-2025-64446

Die Kollegen von Bleeping Computer haben zum 14. November 2025 in diesem Beitrag bestätigt, dass Fortinet "stillschweigend" eine Schwachstelle in FortiWeb gepatcht habe. Laut Artikel wurde der Patch am 28. Oktober 2025 veröffentlicht – also lange nach obigem Tweet vom 6. Oktober 2025.

Das Unternehmen Fortinet hat dann erst am 14. November 2025 den Sicherheitshinweise FG-IR-25-910 veröffentlicht und schreibt, dass man eine kritische Schwachstelle mit dem CSSV 3-Score von 9.1 in FortiWeb gepatcht habe.

Eine Relative Path Traversal-Schwachstelle CVE-2025-64446 in FortiWeb kann es einem nicht authentifizierten Angreifer ermöglichen, über manipulierte HTTP- oder HTTPS-Anfragen administrative Befehle auf dem System auszuführen.

Betroffen sind Fortinet FortiWeb 8.0.0 bis 8.0.1, FortiWeb 7.6.0 bis 7.6.4, FortiWeb 7.4.0 bis 7.4.9, FortiWeb 7.2.0 bis 7.2.11, FortiWeb 7.0.0 bis 7.0.11. Fortinet hat Updates, z.B. ein Update auf 8.0.2 für FortiWeb 8.0 und 8.0.1 zum Schließen der Schwachstelle bereitgestellt. Das Unternehmen schreibt, dass man beobachtet hat, dass diese Schwachstelle in der Praxis ausgenutzt wird.

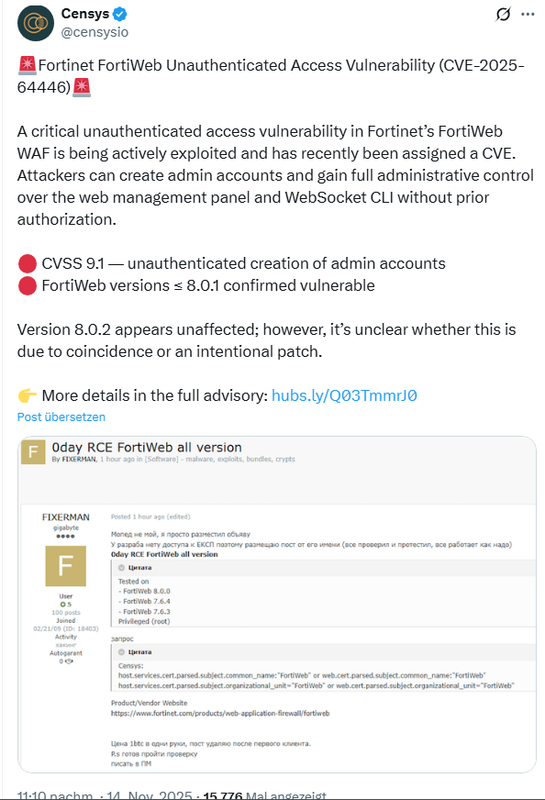

Mir ist obiger Tweet untergekommen, der besagt, dass die kritische Sicherheitslücke in Fortinets FortiWeb Web Application Firewall (WAF) derzeit aktiv ausgenutzt werde. Die Schwachstelle CVE-2025-64446 ermöglicht einen unauthentifizierten Zugriff. Angreifer können ohne vorherige Autorisierung Administratorkonten erstellen und vollständige administrative Kontrolle über das Web-Management-Panel und die WebSocket-CLI erlangen.

Censys hat zum 14. November 2025 eine Beschreibung der Schwachstelle veröffentlicht. Inzwischen ist "die Hütte bildlich gesprochen, am brennen", denn die Schwachstelle wird längst angegriffen. Die US-Cybersicherheitsbehörde CISA hat hier die Schwachstelle in die Liste der ausgenutzten Sicherheitslücken aufgenommen.

Ungepatchte FortiWeb WAFs werden wohl massiv angegriffen, und Administratoren müssten prüfen, ob die Angreifer nicht bereits im System sind. Von Fortinet wird empfohlen, dass Kunden ihre Konfiguration überprüfen und die Protokolle auf unerwartete Änderungen oder das Hinzufügen nicht autorisierter Administratorkonten überprüfen.

Als Workaround empfiehlt Fortinet HTTP oder HTTPS für Schnittstellen mit Internetverbindung im Produkt zu deaktivieren, bis die bereitgestellten Updates installiert wurden. Ergänzung: heise hat hier einige Informationen zusammen getragen.

Auch Angriffe auf FortiGate Instanzen

Sicherheitsforscher von Artic Wolf beschreiben im Artikel Console Chaos: A Campaign Targeting Publicly Exposed Management Interfaces on Fortinet FortiGate Firewalls dass bereits eine massive Angriffskampagne auf die Fortinet FortiGate Firewalls läuft. Ergänzung: heise hat hier einige Informationen zusammen getragen

MVP: 2013 – 2016

MVP: 2013 – 2016

Der Artikel ist auch schön wie es unter der Haube aussieht: https://labs.watchtowr.com/when-the-impersonation-function-gets-used-to-impersonate-users-fortinet-fortiweb-auth-bypass/

Wenn ich mir die Liste der betroffenen Versionen so anschaue, dann gibt es die Lücke schon seit über 3 Jahren!

Die Version 7.0.0 erschien im Januar 2022.

Man muss daher damit rechnen, das die Instanz schon länger angegriffen wird.

Der letzte Abschnitt müsste klarer vom Rest getrennt sein. Da geht es um FortiGates, nicht FortiWeb.

Zumindest bei den FortiGates besteht keine Gefahr, so lange man seine Management Interface nicht ins Internet hängt. Bei der Traversal-Schwachstelle für FortiWeb lese ich das nicht klar heraus.

Da werden doch wieder sämtliche Produkte von Fortinet in ein Topf geworden. Die gravierende Schwachstelle existiert in FortiWeb, das ist eine Web Application Firewall und hat erstmal gar nichts mit einer FortiGate (eine Next Generation Firewall) zu tun. Das sind zwei verschiedene Produkte die Fortinet anbietet.

Die Lücke die im verlinkten Artikel aufgegriffen wird stammt aus Janaur 2025, dort sind Versionen betroffen die zum Teil auch schon älter sind und nicht mehr dem Recommened Release von Fortinet entsprechen. Darüberhinaus das gleiche leidige Thema wie so oft: Management Schnittstellen gehören in Management Netze die gesichert sind und nur für befugte Personen zugänglich sind.

Ich würde mir wünschen, wenn solche Details klarer und deutlicher gemacht werden, denn das spielt den Leuten in die Karten die auf die FortiGate Firewalls schimpfen, da es da so viele Sicherheitslücken gibt. Oftmals werden da aber sehr verschiedene Produkte von Fortinet (die Produktpalette ist riesig) in ein Topf geworden und das zeichnet dann ein völlig falsches Bild, wenngleich Fortinet da ohne Frage auch im Firewall Bereich schon den ein oder anderen Bock geschossen haben.

Eigentlich ist es egal ob Fortigate oder Fortiweb. Fortinet schafft es mittlerweile schon monatlich in die IT-Schlagzeilen mit immer neuen Problemen.

Die ganze Bude ist einfach nur erbärmlich. Man vertraut diesem Firewall-Hersteller sein gesamtes Netzwerk an und bekommt einen Schweizer Käse an Backdoors und Sicherheitslücken.

Es gibt immer wieder diverse Lücken bzgl. Fortigate ob es nun die NGF oder Web Apps oder sonstiges ist. Soll ja immer noch Leute geben, die davon überzeugt sind.

Ich bin überzeugter FortiGate Nutzer. Ich sage selbst die haben schon das ein oder andere dicke Ding gebracht, aber zeig mir ein anderen Hersteller der frei von solchen Klopsen ist.

Genua und Securepoint um 2 Beispiele zu nennen

Beide können aber nicht mit dem Feature Set von Fortinet oder Palo Alto mithalten. Gehört auch einfach zur Wahrheit dazu.