[English]Der Run auf die Cloud ist ungebrochen, aber die Zahl der Schwachstellen und Sicherheitsbedrohungen steigt kontinuierlich. Fehlkonfigurationen, schwache Zugangsdaten, fehlende Authentifizierung, ungepatchte Schwachstellen und schädliche (infizierte) Open Source Software (OSS) bedrohen die Sicherheit. Manche Entwickler packen Anmeldedaten fest in den Quellcode ihrer Software, so dass unbefugte Zugriffe einfach werden. Der "Unit 42 Cloud Threat Report" (Volume 7, April 2023) von Palo Alto Networks (Anbieter von Cybersicherheit) geht der Frage nach, wie sich Schwachstellen beim Zugang zu Cloud-Diensten auf die Sicherheitslage von Unternehmen auswirken.

[English]Der Run auf die Cloud ist ungebrochen, aber die Zahl der Schwachstellen und Sicherheitsbedrohungen steigt kontinuierlich. Fehlkonfigurationen, schwache Zugangsdaten, fehlende Authentifizierung, ungepatchte Schwachstellen und schädliche (infizierte) Open Source Software (OSS) bedrohen die Sicherheit. Manche Entwickler packen Anmeldedaten fest in den Quellcode ihrer Software, so dass unbefugte Zugriffe einfach werden. Der "Unit 42 Cloud Threat Report" (Volume 7, April 2023) von Palo Alto Networks (Anbieter von Cybersicherheit) geht der Frage nach, wie sich Schwachstellen beim Zugang zu Cloud-Diensten auf die Sicherheitslage von Unternehmen auswirken.

In den letzten 12 Monaten bis April 2023 hat die Unit 42 von Palo Alto Networks mehr als 1.300 Unternehmen untersucht und die Workloads in 210.000 Cloud-Konten/Abonnements/Projekten bei allen großen Cloud Solution Providern (CSPs) analysiert. Bisher gibt es keine Anzeichen einer Verlangsamung des Tempos der Cloud-Migration. Von 370 Milliarden US-Dollar Marktvolumen im Jahr 2021 wird dieser Wert im Jahr 2025 auf voraussichtlich 830 Milliarden US-Dollar ansteigen.

Die Schattenseite sind Angriffe auf diese Cloud-Instanzen, wobei die Angreifer versuchen, gängige Probleme in der Cloud auszunutzen. Dies umfasst Fehlkonfigurationen, schwache Zugangsdaten, fehlende Authentifizierung, ungepatchte Schwachstellen und schädliche OSS-Pakete. Kernpunkte aus dem Thread Report sind:

- Im Durchschnitt benötigen Sicherheitsteams 145 Stunden, um eine Sicherheitswarnung zu beheben. 60 Prozent der Unternehmen benötigen mehr als vier Tage für die Behebung von Sicherheitsproblemen.

- 80 Prozent der Alarme werden in den Cloud-Umgebungen der meisten Unternehmen durch nur fünf Prozent der Sicherheitsregeln ausgelöst.

- 63 Prozent der Codebases in der Produktion haben ungepatchte Schwachstellen, die als hoch oder kritisch eingestuft werden (CVSS >= 7.0).

- 76 Prozent der Unternehmen erzwingen keine MFA für Konsolenbenutzer, während 58 Prozent der Unternehmen keine MFA für Root-/Admin-Benutzer erzwingen.

- Sensible Daten, wie z. B. personenbezogene Daten, Finanzdaten oder geistiges Eigentum, befinden sich in 66 Prozent der Speicher-Buckets und in 63 Prozent der öffentlich zugänglichen Speicher-Buckets.

- 51 Prozent der Codebases hängen von mehr als 100 Open-Source-Paketen ab, allerdings werden nur 23 Prozent der Pakete direkt von den Entwicklern importiert.

Der Bericht enthält auch einen aktualisierten Cloud Threat Actor Index, in den neue Cloud-Bedrohungsakteure und -aktivitäten eingeflossen sind. Zudem gibt es im Report eine Aufschlüsselung von zwei Vorfällen von Cloud-Angriffen, die das Incident Response-Team von Unit 42 im Jahr 2022 bearbeitet hat.

Cloud Threat Report Volume 7: Wachsende Angriffsfläche

Die Angriffsfläche der Cloud ist so dynamisch wie die Cloud selbst, schreibt Unit 42. Da Unternehmen auf der ganzen Welt zunehmend Daten in der Cloud teilen, speichern und verwalten, vergrößert sich die Angriffsfläche für Unternehmen exponentiell. Diese Erweiterung geschieht oft auf unbekannte, übersehene oder unzureichend gesicherte Weise. Für Angreifer stellt jeder Workload in der Cloud eine Chance dar, und ohne ein angemessenes Management sind Unternehmen auf unzählige Arten Risiken ausgesetzt.

Während sich frühere Berichte auf eine einzelne Bedrohung konzentrierten (z. B. Identitätszugriffsmanagement, Angriffe auf die Lieferkette und Containersicherheit), geht der Unit 42 Cloud Threat Report Volume 7 auf ein größeres, umfassenderes Problem ein: Angreifer sind geschickt darin geworden, gängige, alltägliche Probleme in der Cloud auszunutzen. Zu diesen Problemen gehören Fehlkonfigurationen, schwache Zugangsdaten, fehlende Authentifizierung, ungepatchte Schwachstellen und bösartige Open-Source-Softwarepakete (OSS).

Der Bericht enthält eine Aufschlüsselung von zwei verschiedenen realen Fällen von Cloud-Angriffen, die Unit 42 im Jahr 2022 beobachtet hat. Nach einer Anonymisierung und De-Identifizierung der Opfer zeigen die Forscher auf, wie Angreifer sensible Daten, die im Dark Web aufgetaucht sind, und die durch Ransomware verursachte Geschäftsunterbrechung ausnutzten.

Empfehlungen aus dem Report

Nachfolgend ist eine Auswahl der wichtigsten Ergebnisse und Empfehlungen aus dem "Unit 42 Cloud Threat Report, Volume 7: Navigating the Expanding Attack Surface" aufgelistet:

- Im Durchschnitt benötigen Sicherheitsteams 145 Stunden (etwa sechs Tage), um eine Sicherheitsmeldung zu beheben. 60 Prozent der Unternehmen brauchen länger als vier Tage, um Sicherheitsprobleme zu lösen.

- In den Cloud-Umgebungen der meisten Unternehmen werden 80 Prozent der Alarme durch nur fünf Prozent der Sicherheitsregeln ausgelöst.

- 63 Prozent der Codebases in der Produktion haben ungepatchte Schwachstellen, die als hoch oder kritisch eingestuft werden (CVSS >= 7.0)

- 76 Prozent der Unternehmen setzen keine MFA für Konsolenbenutzer durch, während 58 Prozent der Unternehmen keine MFA für Root-/Admin-Benutzer durchsetzen.

Gemeinsame Überwachungsmaßnahmen in der Cloud

Auf der Grundlage umfangreicher Daten, die im Jahr 2022 gesammelt wurden, untersucht der Bericht reale Sicherheitsverletzungen, von denen mittlere und große Unternehmen betroffen waren. Er beschreibt die Probleme, die in Tausenden von Multi-Cloud-Umgebungen beobachtet wurden, und analysiert die Auswirkungen von OSS-Schwachstellen auf die Cloud.

Insbesondere haben die Forscher die Workloads in 210.000 Cloud-Konten in 1.300 verschiedenen Unternehmen analysiert. Da viele Unternehmen inzwischen mehrere Cloud-Implementierungen haben, geraten die Sicherheitslücken immer stärker ins Visier der Angreifer.

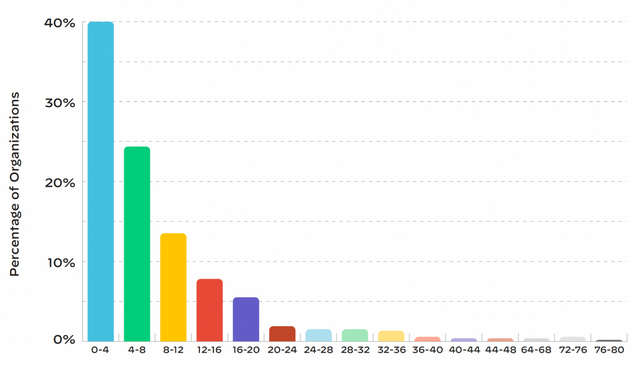

Zeitspanne in Tagen, die Unternehmen zur Behebung von Sicherheitswarnungen benötigen.

Während Benutzerfehler wie unsichere Konfigurationen nach wie vor das Hauptproblem darstellen, haben die Forscher von Unit 42 auch Probleme festgestellt, die von den gebrauchsfertigen Templates und Standardkonfigurationen herrühren, die von Cloud-Serviceprovidern (CSPs) bereitgestellt werden. Diese Einstellungen und Funktionen sind zwar bequem und erleichtern die Einführung neuer Technologien, versetzen die Benutzer jedoch nicht in den sichersten Ausgangszustand.

Beispielhafte Ergebnisse:

- 76 Prozent der Unternehmen setzen keine MFA für Konsolenbenutzer durch.

- Sensible Daten wurden in 63 Prozent der öffentlich zugänglichen Speicher-Buckets gefunden.

Auswirkungen und Risiken von Open-Source-Software (OSS) in der Cloud

Open-Source-Software war eine der treibenden Kräfte hinter der Cloud-Revolution. Die zunehmende Verwendung von OSS in der Cloud erhöht jedoch auch die Komplexität – und damit die Wahrscheinlichkeit von veralteter oder aufgegebener Software, bösartigen Inhalten und langsameren Patching-Zyklen. Dadurch liegt es in der Verantwortung der Endbenutzer, die OSS zu prüfen, bevor sie in Anwendungen integriert wird. Diese Aufgabe ist besonders schwierig, wenn Unternehmen zahlreiche Projekte verwalten müssen, die alle von potenziell Tausenden von OSS abhängig sind.

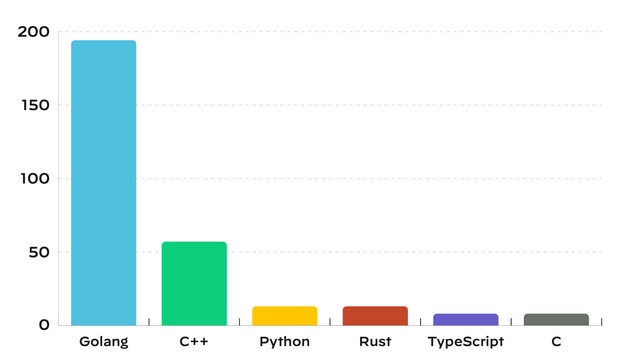

Anzahl der Schwachstellen in CNCF-Projekten, aufgeschlüsselt nach Programmiersprachen.

Empfehlungen: Den Angreifern das Leben schwermachen

Unternehmen sollten damit rechnen, dass die Angriffsfläche für Cloud-native Anwendungen weiter zunimmt, da Angreifer immer kreativere Wege finden, um die Fehlkonfiguration von Cloud-Infrastrukturen, APIs und der Software-Lieferkette selbst anzugreifen. Um sich vor diesen Bedrohungen zu schützen, enthält der Bericht praktische Anleitungen zum Schließen der Lücken in der Cloud-Sicherheit, wie zum Beispiel:

- Für alle Cloud-Workloads, die im Falle eines Ausfalls den Geschäftsbetrieb unterbrechen würden, sollte ein automatischer Backup-Prozess vorhanden sein.

- Backups sollten an geschützten, von der Produktionsumgebung isolierten Orten an mehreren geografischen Standorten gespeichert werden, um einen Single Point of Failure zu vermeiden.

- Alle Unternehmen sollten Pläne für Business Continuity und Disaster Recovery (BC/DR) haben, die den Prozess der Wiederherstellung von Backups einschließen.

Darüber hinaus prognostizieren die Forscher, dass sich die Branche weg von punktuellen Sicherheitslösungen hin zu Cloud-nativen Anwendungsschutzplattformen (Cloud-native Application Protection Platforms, CNAPPs) bewegen wird, die ein umfassendes Spektrum an Funktionen für den gesamten Lebenszyklus der Anwendungsentwicklung bieten. Gartner bestätigt diese Behauptung, dass es einen deutlichen Aufschwung bei der Einführung von CNAPPs geben wird und meldet einen 70-prozentigen Anstieg der Kundenanfragen zu CNAPPs zwischen 2021 und 2022.

Wie der Bericht deutlich macht, besteht die einzige Möglichkeit, sich gegen die sich verändernde Reichweite und Schwere der heutigen Sicherheitsbedrohungen zu verteidigen, darin, den Angreifern, die sie verüben, immer einen Schritt voraus zu sein. Der komplette Bericht findet sich zum Download unter Unit 42 Cloud Threat Report, Volume 7 (Registrierung erforderlich).

MVP: 2013 – 2016

MVP: 2013 – 2016