![]() Der nächste Datenskandal: Sicherheitsforscher sind auf eine Datenbank des US-Anbieters Voxox mit Millionen SMS-Nachrichten gestoßen. Diese liegen im Klartext vor, was nicht nur Probleme in Punkto Privatsphäre bringt. Auch Sachen wie Zweifaktor-Authentifizierung sind durch diesen Vorfall quasi als kompromittiert entzaubert.

Der nächste Datenskandal: Sicherheitsforscher sind auf eine Datenbank des US-Anbieters Voxox mit Millionen SMS-Nachrichten gestoßen. Diese liegen im Klartext vor, was nicht nur Probleme in Punkto Privatsphäre bringt. Auch Sachen wie Zweifaktor-Authentifizierung sind durch diesen Vorfall quasi als kompromittiert entzaubert.

Anzeige

Aufgedeckt hat die Geschichte der Berliner Sicherheitsforscher Sébastien Kaul, der über die Suchmaschine Shodan auf einen ungesicherten Server von Voxox stieß. Auf dem ungeschützten Server lagerten 26 Millionen SMS-Nachrichten im Klartext. Techcrunch hat die Informationen in diesem Artikel veröffentlicht, ein deutschsprachiger Beitrag findet sich bei heise.de.

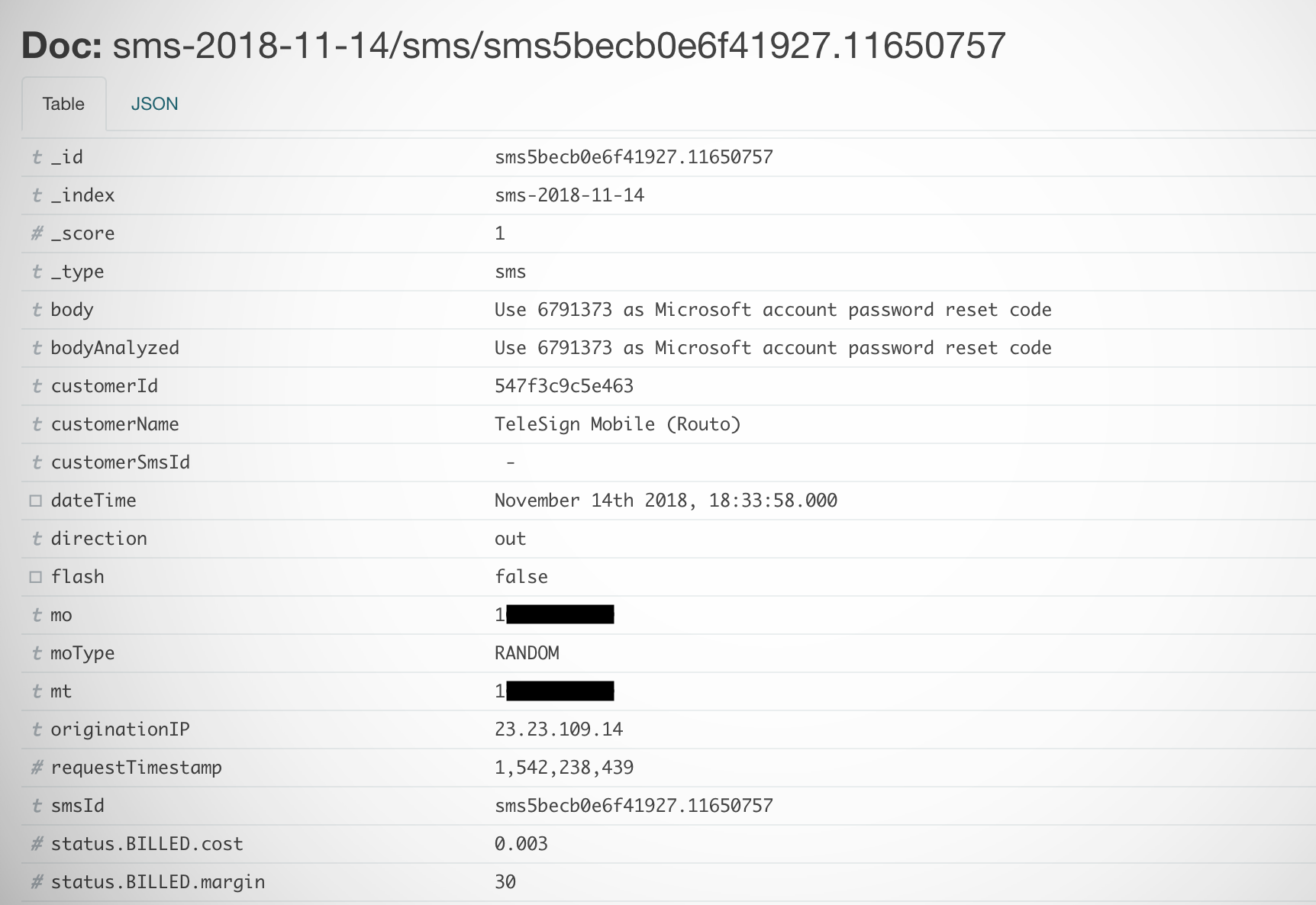

Das in San Diego, Kalifornien, angesiedelte Unternehmen Voxox wickelt Kommunikationsdienste wie SMS-Nachrichten für Unternehmen in 180 Ländern ab. Entsprechend brisant ist der Fund auf dem nicht durch ein Passwort geschützten Server, wie nachfolgender Screenshot einer solchen SMS zeigt.

(Beispiel einer SMS, Quelle: Techcrunch.com)

Dort wird ein Reset-Code für ein Microsoft-Konto im Klartext übertragen. Die Datenbank ließ sich mit dem installierten Amazon Elasticsearch und dem Kibana-Frontend durchsuchen. So konnten die leicht lesbaren Daten nach Namen, den Telefonnummern des Empfängers und dem Inhalt der Textnachrichten selbst durchsucht werden. Eine kursorische Überprüfung förderte dann auch Brisantes zutage.

Anzeige

- Techcrunch hat in einer SMS ein Passwort gefunden, das von der chinesischen Dating-App Badoo im Klartext an eine Telefonnummer in Los Angeles geschickt wurde

- Mehrere Booking.com-Partner erhielten ihre sechsstelligen Zweifaktor-Authentifizierungs-Codes per SMS, um sich in das Extranet des Unternehmens einzuloggen

- Fidelity Investments schickte auch sechsstellige Sicherheitscodes an eine Telefonnummer in Chicago

- Viele Nachrichten enthielten zwei Faktoren Verifizierungscodes für Google-Konten in Lateinamerika

- Eine in Mountain View, Kalifornien, gegründete Kreditgenossenschaft, die First Tech Federal Credit Union, schickte auch ein temporäres Bankkennwort im Klartext an eine Telefonnummer in Nebraska

- Gefunden wurde auch eine von Amazon gesendete Versandbenachrichtigung mit einem Link zur Sendungsverfolgungsseite von Amazon mit der UPS-Verfolgungsnummer

- Einige SMS enthielten die Reset-Codes für Microsofts Konto-Passwort und Huawei-ID-Verifizierungscodes. Auch Yahoo nutzte den Dienst, um einige Kontoschlüssel per SMS zu versenden

- Mehrere kleine bis mittelgroße Krankenhäuser und medizinische Einrichtungen erinnerten die Patienten an ihre bevorstehenden Termine und in einigen Fällen an Anfragen zur Abrechnung.

Damit muss die Zweifaktor-Authentifizierung quasi als kompromittiert gelten, da die Daten quasi in Echtzeit in der Datenbank verfügbar waren. Wären die SMS-Nachrichten in falsche Hände geraten, ergibt sich nicht nur eine Verletzung der Privatsphäre. Sondern über die Inhalte der SMS hätten Dritte Konten und damit die Identitäten von Personen übernehmen können. Nachdem Voxox informiert wurde, haben diese die Datenbank sofort offline genommen und den Server mit einem Passwort gesichert. Eine interne Untersuchung ergab, dass die Daten mit hoher Wahrscheinlichkeit nicht von Dritten abgegriffen wurden.

Anzeige

Diese SMS-Nachrichten gibt's ja auch beim Online-Banking in verschiedenen Varianten, ist laut den Banken ja sehr sicher, wie Banking-Apps auf Android-Smartphones.

Da fällt einem nichts mehr zu ein.

Irgendwo im 50Plus-Blog hatte ich was dazu geschrieben. SMS-TAN sehe ich nicht als sicher an. Die ist kompromittiert und das wurde schon ausgenutzt.