![]() [English]Heute noch ein Sammelbeitrag mit einigen Sicherheitsthemen, die mir die letzten Stunden unter die Augen gekommen sind, und die ich nicht in separate Blog-Beiträge packe. Es geht um Ransomware, schädliche Android-Apps etc. Ergänzung: Für eine Schwachstelle im Microsoft SQL-Server gibt es einen Exploit – dringend patchen.

[English]Heute noch ein Sammelbeitrag mit einigen Sicherheitsthemen, die mir die letzten Stunden unter die Augen gekommen sind, und die ich nicht in separate Blog-Beiträge packe. Es geht um Ransomware, schädliche Android-Apps etc. Ergänzung: Für eine Schwachstelle im Microsoft SQL-Server gibt es einen Exploit – dringend patchen.

Microsoft SQL-Server patchen!

Im Microsoft SQL-Server gibt es eine Schwachstelle CVE-2020-0618, die eine Remote Code-Ausführung (RCE) ermöglicht. Jetzt ist ein Proof of Concept aufgetaucht, um die Schwachstelle auszunutzen. Ich habe es jetzt, wegen der Wichtigkeit, doch separat im Blog-Beitrag Microsoft SQL-Server: RCE-Schwachstelle CVE-2020-0618 dringend patchen herausgezogen.

Travelex: Nach Ransomware-Befall immer noch Probleme

Ein Beispiel, welche Folgen eine Infektion mit Ransomware haben kann, ist Travelex. Die Travelex Group ist eine von Lloyd Dorfman gegründete Devisengesellschaft mit Sitz in London. Zu den Hauptgeschäftsbereichen gehören internationale Zahlungen, Wechselstuben und die Ausgabe von Prepaid-Kreditkarten für Reisende, sowie globale Überweisungen. Die sind auch in Deutschland tätig.

It's about 7 weeks since Travelex got hit with ransomware, they appear to still be having problems. pic.twitter.com/5Tf3t7RHjQ

— Kevin Beaumont (@GossiTheDog) February 17, 2020

Im Blog-Beitrag Sicherheitsinformationen (3.1.2020) hatte ich Anfang Januar 2020 berichtet, dass die IT-Systeme der Travelex Gruppe mit Ransomware befallen sei. Sicherheitsforscher Kevin Beaumont weist in obigem Tweet darauf hin, dass Travelex auch sieben Wochen nach der Infektion noch Probleme mit seinen Systemen habe.

Amazon Ring: Videos wenig hilfreich für die Polizei

In den USA gibt es die Möglichkeit, dass Besitzer einer Ring Door Bell-Kamera von Amazon die Überwachungsvideo der Haustür an die Polizei weiterleiten. Das soll zur Verbrechensaufklärung beitragen. Ich hatte im November 2019 im Blog-Beitrag US-Polizei kann auf Amazon Ring-Videos zugreifen darüber berichtet.

Nun berichtet die US-Site NBCnews.com, dass die ganze Aktion ein Schlag ins Wasser war. Hunderte von US-Polizeistationen hatten einen Vertrag mit Amazon unterzeichnet, der einen Zugriff auf die Videoaufnahmen ermöglicht. Amazon hatte die Vorstellung, seine Ring Door Bell Überwachungskamera über die Sicherheitsschiene und die Polizei bei Haus- und Wohnungsbesitzern zu promoten.

Aber die Auswertung von Videomaterial hat wohl zu keiner einzigen Verhaftung geführt. Die Erkenntnis kommt auch zu einem Zeitpunkt, wo die Zahl der Straftaten zurück geht. Also nix an Promotion für Amazon. Details sind in dem englischsprachigen Beitrag nachlesbar.

Ergänzung: Bezüglich der Ring-Hacks zwingt die Amazon-Tochter alle Nutzer inzwischen zur Zweifaktor-Authentifizierung, wie Bleeping Computer hier berichtet.

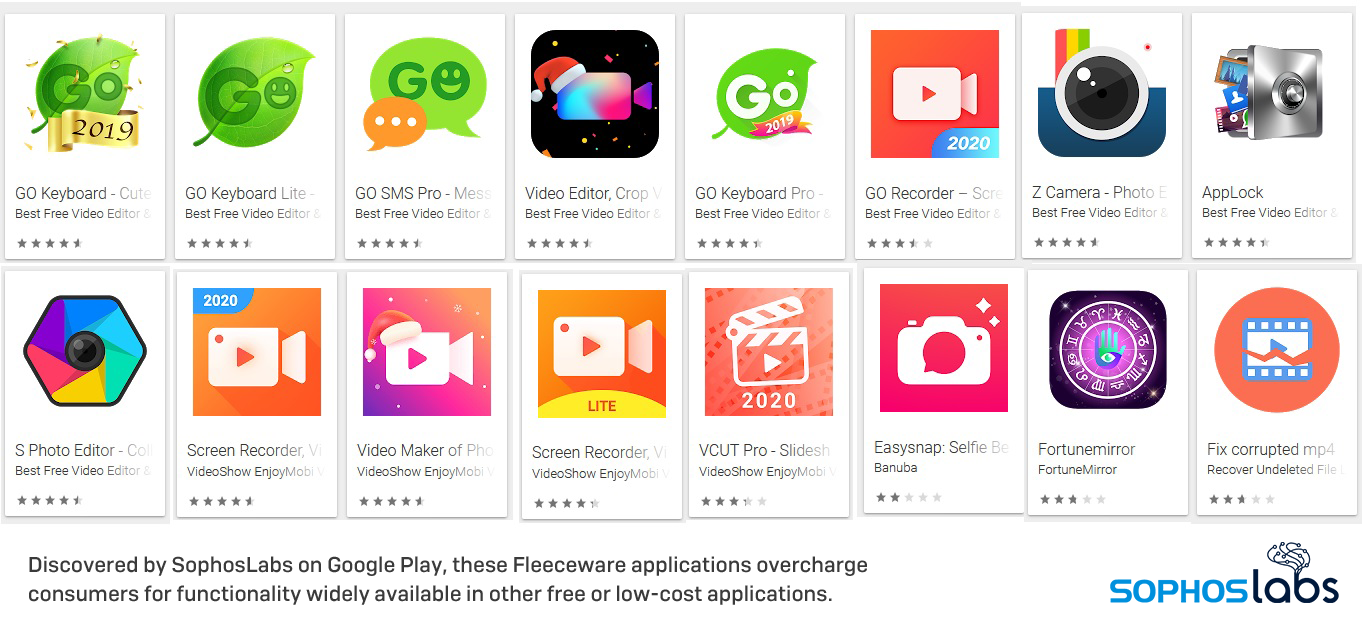

25 Fleeceware-Android Apps gefunden

Sicherheitsforscher haben 25 Android-Apps im Google Play Store gefunden, die insgesamt bei 600 Millionen Nutzern installiert waren. Diese Apps enthielten sogenannte Fleeceware-Funktionen.

Der Begriff Fleeceware im September 2019 eingeführter neuer Begriff für eine Betrugsmasche beim Apps aus dem Google Play Store. Es geht dabei um Android-Apps, die eine kostenlose Probenutzung anbieten. Nach Ablauf der Probezeit fallen dann bei Nutzung der App Abogebühren an – das ist legal.

Bei Fleeceware-Apps werden die Konten der Benutzer aber belastet, obwohl diese die Probezeit nicht verlängert haben. Der Trick: Benutzer müssen dieses Abo vor Ablauf der Probezeit manuell kündigen. Da aber viele Leute die App nach dem Test einfach deinstallieren, läuft die Probenutzung weiter und wandelt sich in ein kostenpflichtiges Abo um, obwohl die App nicht mehr genutzt wird. Normalerweise müssen App-Entwickler dafür sorgen, dass bei einer App-Deinstallation das Abo auch beendet wird.

(Android Fleeceware-Apps, Source: Sophos)

Sophos hat die Masche in diesem Blog-Beitrag näher beschrieben. ZDnet hat es in diesem englischsprachigen Beitrag ebenfalls thematisiert.

Sicherheitsforscher haben 24 Android-Apps gefunden, die von Entwicklern des chinesischen Unternehmens Shenzhen Hawk Internet Co. erstellt wurden. Die Apps haben insgesamt 382 Millionen Downloads und verlangen übermäßige und gefährliche Genehmigungen von Nutzern bei der Installation. Details finden sich über diesen Tweet.

49 Android-Apps mit Malware zielen auf deutsche Nutzer

Gerade wurde die MobOk Android-Malware in 49 kleineren Apps für Android im Google Play Store gefunden, wie nachfolgender Tweet mitteilt.

New MobOk Android malware discovered in 49 small-time apps on the Play Store

Targets German users primarilyhttps://t.co/agw7SCxyDP pic.twitter.com/rkHb1DxUVA

— Catalin Cimpanu (@campuscodi) February 18, 2020

Die französische Webseite Evina hat diesen englischsprachigen Beitrag Anfang Februar 2020 zu dieser Entdeckung veröffentlicht. Die MobOK-Malware fragt bei der Installation von Berechtigungen. Werden diese Berechtigungen vergeben, erhält die Malware Zugriff auf die SMS-Nachrichten. MobOk sammelt nun Informationen über das Gerät, die für seine betrügerischen Aktivitäten nützlich sind. Dazu gehören z.B. die relevanten Betreiberangaben und die Bildschirmgröße des Mobilgerätes. Dann startet es einen unsichtbaren Browser, der darauf abzielt, den Benutzer über den jeweiligen Mobilfunkbetreiber mit Premium-Abos für Mobilfunkdienste abzuzocken.

Der Schwerpunkt des Betrugs zielt wohl auf deutschsprachige Benutzer. Dies schließt Evina aus dem Umstand, dass man weltweit ein Netzwerk von 3G-Proxies als Honeypots mit SIM-Karten betreibt. Aktiviert Evina die SIM-Karten in Deutschland, gibt es dort bald betrügerische Abonnements als Folge der MobOk-Infektion.

Ransomware-Befall in Redcar & Cleveland (England)

Die britischen Gemeinden Redcar und Cleveland sind seit dem Wochenende offline. Ursache ist nicht der Sturm, der über Großbritannien hinweggezogen ist. Vielmehr scheinen die IT-Systeme der Kommunen durch Ransomware lahmgelegt worden zu sein.

Redcar & Cleveland council are offline since weekend in a "cyberattack", told it is ransomware. https://t.co/GP3rPJPf66

— Kevin Beaumont (@GossiTheDog) February 12, 2020

Der verlinkte Artikel eines britischen Mediums gibt an, dass die Systeme nach Ransomware durchsucht werden.

Cyber-Angriff auf Uni Maastricht lange unbemerkt

Die Universität (UM) der niederländischen Stadt Maastricht wurde 2019 Opfer eines Ransomware-Angriffs (siehe Ransomware legt Uni Maastricht lahm). Im Dezember 2019 mussten alle Computersysteme heruntergefahren werden. Anfang Februar 2020 hat die Uni einen Bericht über die Erkenntnisse des Cyber-Angriffs offen gelegt. Laut diesem Artikel begann der Angriff aber bereits am 15./16. Oktober 2019, als zwei Phishing-Mails geöffnet wurden.

Der Angreifer arbeitete sich bis zum 23. Dezember 2019 über mehrere Sicherheitslecks vor, um vollen Zugriff auf die digitale Infrastruktur der Hochschule mit mehreren hundert Servern zu erhalten und diese einer Ransomware verschlüsselt. Zur Entschlüsselung habe die Universität am 30. Dezember 2019 bezahlt (Reuters berichtet von 30 Bitcoin, ca. 200.000 Euro). Details sind hier nachlesbar.

Noch ein kurzer Informationsplitter: Kürzlich wurde die wurde die EECS-Abteilung der Queen Mary Uni in London von der Ryuk-Ransomware befallen. Es scheint aber keine öffentlichen Berichte zu geben. Mir ist die Information über Twitter zugegangen. Aktuell findet man nur auf dieser Seite eine Information, 'Due to the recent major incident with the RYUK Ransomware attack at the School of SEMS, we have DISABLED access to unmanaged devices using the SMB/CIFS protocol to the networks shares on the staff login-server 'frank.eecs.qmul.ac.uk', die auf den Vorfall hinweist.

TeamViewer-Anmeldeinformationen aus Registry holen

Eine Schwachstelle CVE-2019-18988 im TeamViewer ermöglicht die Anmeldeinformationen aus der Windows-Registry auszulesen und dann zu entschlüsseln. Darauf macht nachfolgender Tweet aufmerksam.

DecryptTeamViewer – Enumerate And Decrypt TeamViewer Credentials From Windows Registry https://t.co/LQPYYvWd7l pic.twitter.com/qVHAxHb9Mp

— ☣ KitPloit – Hacker Tools (@KitPloit) February 17, 2020

Hintergrund ist, dass der TeamViewer die Anmeldeinformationen in verschlüsselter Form (AES-128-CBC) in der Registrierung von Windows speichert. Details sind den verlinkten Beiträgen zu entnehmen.

Softwarefehler legt ID von 1,26 Millionen Dänen offen

Ein Softwarefehler bewirkte, dass in Dänemark die Identifikationsnummern von 1,26 Millionen Menschen offen gelegt wurden.

Software error exposes the ID numbers for 1.26 million Danish citizens (about a fifth of the population) https://t.co/uwTlclelrc via @ZDNet & @campuscodi

— Aryeh Goretsky (@goretsky) February 11, 2020

Bei heise befasst sich dieser deutschsprachige Beitrag von letzter Woche mit dem Thema.

Der Rubikon-Skandal (Cryptoleaks)

Noch ein Nachtrag, auf den bereits in der 1. Februar-Woche hier per Kommentar hingewiesen wurde (danke dafür, war im Hinterkopf, aber unter den Stapel gerutscht). Die Neue Züricher Zeitung berichtete hier über eine riesige Spionage-Operation des Bundesnachrichtendiensts und der CIA. Diese kooperierten jahrzehntelang und haben über 100 Staaten abgehört haben. Beteiligt war die Crypto AG, eine in Zug, Schweiz, angesiedelte Firma. Aufgedeckt wurde das Ganze in einem Rechercheverbund von SRF, ZDF und Washington Post (Paywall). Ein Bericht findet sich hier bei heise.

Interne Dokumente des Bundesnachrichtendienstes (BND) und der CIA belegen, dass die beiden Geheimdienste seit 1970 Eigentümer der Schweizer Crypto AG waren und Verschlüsselungsgeräte manipulieren ließen. ZDF Frontal berichtete hier über #cryptoleaks, und hatte gestern noch einen Nachtrag.

Das vermisste Dossier zur Crypto AG wurde gefunden. Die Erklärung dazu: https://t.co/qyo1ebAe70 pic.twitter.com/tghQDADgs7

— Bundesarchiv (@CH_Bundesarchiv) February 18, 2020

In der Schweiz finden sich aktuell auch neue Informationen ein. Die Operation war nach Medienberichten lange bekannt – lässt die Huawei-Vorwürfe der USA in einem neuen Licht erscheinen – wie dieser gestrige Tweet verdeutlicht.

Huawei statement on Crypto AG CIA spying scandalhttps://t.co/vZwjMccQtn pic.twitter.com/U1rdMkG1Dy

— Catalin Cimpanu (@campuscodi) February 18, 2020

Das sind alles Schweine, egal welcher Couleur. Zumindest widersprechen deutsche Sicherheitskreise den neuesten Behauptungen der USA, Beweise für eine Huawei-Backdoor gefunden zu haben, wie die Tagesschau meldete.

Sammelsurium

Und hier noch einige Links zu verschiedenen Meldungen aus dem Sicherheitsumfeld, die schon etwas älter sind.

- In diesem Tweet informiert Sicherheitsforscher Brian Krebs, dass die Domain corp.com zum Verkauf stünde. Die Domain ist gefährlich, weil jahrelange Tests zeigen, dass jeder, der damit arbeitet, Zugang zu einem unendlichen Strom von Passwörtern hat,

E-Mail/proprietäre Daten aus Hunderten von 1.000 Systemen. - Die meisten VPN-Unternehmen kümmern sich nicht wirklich um die Privatsphäre ihrer Nutzer. Sie haben Tracker auf ihrer Website und in Apps, verwenden Google Analytics und geben Millionen von Dollar für die Überwachung aus, die Sie ständig verfolgen. Einige von uns wollen es besser machen. Die Macher von IVPnet wollen das besser machen, wie sie in diesem Thread schreiben.

- Angreifer haben drei globale Fertigungsunternehmen mit der Lemon Duck Malware infiziert, indem sie deren IoT-Geräte, die mit Windows 7 laufen, ins Visier nahmen. Details finden sich über diesen Tweet.

- MikroTik hat im Februar ein Problem mit der Pfadangabe (CVE-2020-5720) gepatcht, das dieser Nutzer in WinBox 3.20 gefunden hat. Dazu gibt es nur diesen Sicherheitshinweis.

- Laut einer Studie von ImmuniWeb bergen 97 von den 100 weltweit größten Flughäfen Sicherheitsrisiken hinsichtlich Web- und mobiler Anwendungen, fehlkonfigurierter öffentlicher Clouds oder Repository Leaks, Quelle ist Trend Micro Deutschland.

- Einem neuen Bericht auf ZDNet zufolge sind die Hälfte der medizinischen Geräte anfällig für Angriffe über die BlueKeep-Schwachstelle.

- Ein Betreiber einer US-Gaspipeline wurde von Ransomware befallen, wie der aktuelle ZDNet-Artikel hier berichtet.

- Die AZORult Malware kommt über Fake ProtonVPN Installer auf die Maschinen der Opfer, wie man auf Bleeping Computer lesen kann.

- Windows-Nutzer in Italien werden durch eine Dharma Ransomware Spam-Kampagne bedroht (Quelle Bleeping Computer).

Macht wirklich Laune, die Sicherheitsmeldungen durchzugehen – Du kannst dein Zeug eigentlich nur noch abschalten.

MVP: 2013 – 2016

MVP: 2013 – 2016

Die Sicherheitsinfos sind super! Danke für diesen Beitrag.

Amazon Ring: Videos wenig hilfreich für die Polizei

Warum wohl? Bei der Bildqualität kann man nicht mal eine Katze zwischen einem Eichhörnchen unterscheiden.

Gruss

Alitai

Zu Rubikon.

Bekannt ist, dass mit Echelon schon vorher weltweit abgehört wurde:"Echelon ist ein weltweites Spionagenetz"(https://de.wikipedia.org/wiki/Echelon).

Es würde eigentlich gut dazu passen, dass Rubikon nur ein Teil eines größeren Abhörprogramms war.

Echelon

"Seit den 1970er Jahren gab es Gerüchte über die Existenz eines geheimen Spionagesystems dieser Organisationen. Bestätigt ist die Existenz des Netzwerks spätestens seit der Veröffentlichung des Europäischen Parlaments vom 5. September 2001." Quelle:Wikipedia

Zur Info, heute 19.02.2020, also jetzt von 10:05 Uhr bis 11:30 Uhr beschäftigt sich die Sendung "Markplatz" im Radio Deutschlandfunk mit "Datenverlust und Cyberkriminelle – Backups, Antiviren-Apps und Co".

Weiteres siehe hier:

https://www.deutschlandfunk.de/datenverlust-und-cyberkriminelle-backups-antiviren-apps-und.772.de.html?dram:article_id=466441

Das ist eine Sendung nach dem Motto "Hör zu, red mit". Wer will anrufen, siehe Link.

Gäste sind angegeben mit:

Christian Dörr, Leiter „Cybersecurity-Enterprise Security"

Michael Littger, Deutschland sicher im Netz e.V.

Stefanie Siegert, Verbraucherzentrale Sachsen e.V

Die Sendung kann man danach auch noch anhören oder als mp3-Datei herunterladen.

Fehler im Sendetermin. Die Sendung "Markplatz" kommt morgen, also am 20.02.20.2020 . Heute ist ja erst Mittwoch und da kommt "Länderzeit".

Also wer will, der Sendetermin ist am 20.02.2020 von 10:05 Uhr bis 11:30 Uhr.

Hinweis – Die angegebene Telefonnummer ist generell für die Sendungen nach dem Motto "Hör zu, red mit". Wer jetzt anruft, bekommt Kontakt zur heutigen Sendung "Länderzeit". Die Telefonnummer ist immer zu den Sendezeiten freigeschaltet.

Das HGI in Bochum hat auch eine nette Sicherheitslücke publiziert, die nahezu alle mobilen Geräte betreffen, die LTE verwenden: „Über eine Sicherheitslücke im Mobilfunkstandard LTE, auch 4G genannt, haben Forscherinnen und Forscher der Ruhr-Universität Bochum die Identität fremder Personen annehmen und in deren Namen kostenpflichtige Dienste buchen können, die über die Handyrechnung bezahlt werden – etwa ein Abonnement für Streamingdienste." Weitere Infos hier: https://hgi.rub.de/presse/pressemitteilungen/news/angreifer-koennen-identitaet-anderer-handybesitzer-annehmen/?tx_news_pi1%5Bcontroller%5D=News&tx_news_pi1%5Baction%5D=detail&cHash=71e8df8aefe88bcc7c46133c82c2bcc8