Das Thema war ja bereits hier im Blog auf der Agenda, trotzdem möchte ich es erneut hochholen. Aktuell läuft wohl eine Phishing-Kampagne, die die Ausgabe der neuen Sparkassen-Karten ausnutzt und zur Überprüfung der Sparkassen ID auffordert. Opfer sollen einen S-ID-Check der Sparkasse durchführen, um Kreditkartenfunktionen der Karte zu aktivieren. Das Ganze ist aber Betrug und es geht nur darum, die Zugangsdaten zum Online-Konto abzugreifen. Generell gibt es eine Warnung, dass Urlaubszeit auch Phishing-Zeit sei.

Das Thema war ja bereits hier im Blog auf der Agenda, trotzdem möchte ich es erneut hochholen. Aktuell läuft wohl eine Phishing-Kampagne, die die Ausgabe der neuen Sparkassen-Karten ausnutzt und zur Überprüfung der Sparkassen ID auffordert. Opfer sollen einen S-ID-Check der Sparkasse durchführen, um Kreditkartenfunktionen der Karte zu aktivieren. Das Ganze ist aber Betrug und es geht nur darum, die Zugangsdaten zum Online-Konto abzugreifen. Generell gibt es eine Warnung, dass Urlaubszeit auch Phishing-Zeit sei.

Anzeige

Phishing zielt auf Sparkassen-Kunden

Das S-CERT (Computernotfall-Team der Sparkassen) warnt im August 2023 vor einer neuen Masche (via) bei Phishing-Mails. In der Meldung heißt es von den Sparkassen unter dem Punkt Phishing-Nachrichten unter dem Vorwand einer neuen Sicherheitsfunktion:

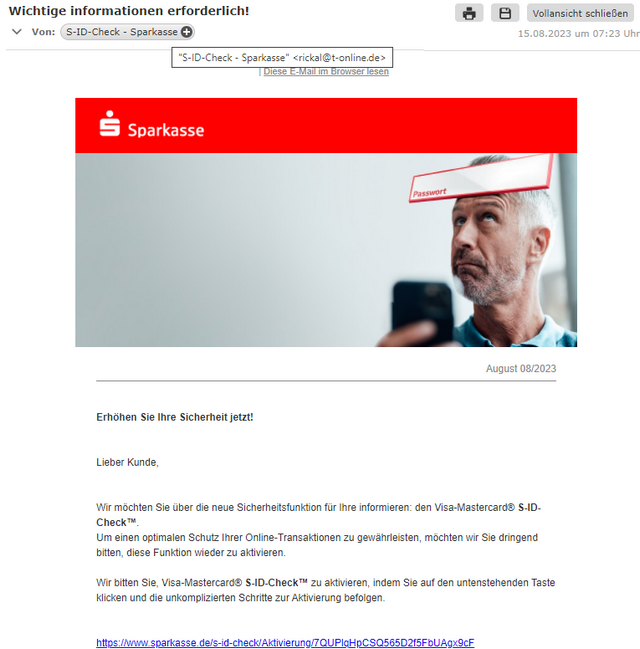

Aktuell werden betrügerische E-Mails im Namen der Sparkasse verbreitet. Die E-Mails haben Betreffzeilen wie "Sparkasse: Wichtige Informationen erforderlich!". Unter Vorwänden, die vermeintlich im Zusammenhang mit den Sicherheitsverfahren "S-ID-Check™" und "Mastercard® S-ID-Check™" stehen wird versucht, Sie zum Aufruf einer betrügerischen Web-Seite (Phishing-Seite) zu bewegen. Dort werden Ihre Online-Banking Zugangsdaten, sowie die Daten Ihrer Kreditkarte erfragt.

Zufällig habe ich zum 15. August 2023 nachfolgende Mail im SPAM-Ordner meines web.de Testkontos gefunden, welche genau diesen Sachverhalt wiedergibt. Dort lautet der Text der Phishing-Mail auf:

Erhöhen Sie Ihre Sicherheit jetzt!

Lieber Kunde,

Wir möchten Sie über die neue Sicherheitsfunktion für Ihre informieren: den Visa-Mastercard® S-ID-Check™.

Um einen optimalen Schutz Ihrer Online-Transaktionen zu gewährleisten, möchten wir Sie dringend bitten, diese Funktion wieder zu aktivieren.

Wir bitten Sie, Visa-Mastercard® S-ID-Check™ zu aktivieren, indem Sie auf den untenstehenden Taste klicken und die unkomplizierten Schritte zur Aktivierung befolgen.

Ich soll also über eine neue Sicherheitsfunktion bei meiner Visa-Mastercard S-ID-Check informiert werden. Zufällig gehöre ich noch nicht zum Kreis der Sparkassenkunden, dessen EC-Karte ausgetauscht wird und die Mastercard-Zahlfunktion im Ausland verliert (siehe meinen Beitrag Problem neue Girokarte und der Urlaub im Ausland im 50 Plus Blog).

Anzeige

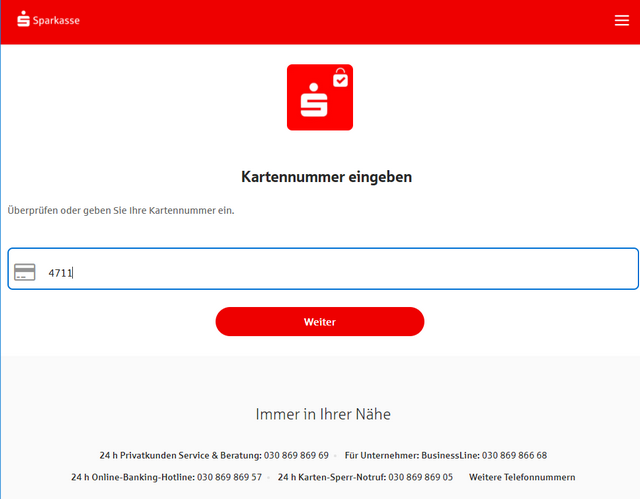

Gehe ich im web.de-Mail-Fenster auf den angeblichen Absender, wird mir bereits angezeigt, dass die Mail nicht von der Sparkasse kommt. Es wurde die Mail-Adresse irgend eines t-online-Kunden verwendet. Ich habe mal die Zieladresse *ttps://kashifaassociate.com/vls.php auf Virustotal scannen lassen – da wird zum 19.8.2023 noch nichts erkannt. Hintergrund ist, dass die Betrüger eine Bot-Erkennung vorgeschaltet haben, es muss ein Captcha angegeben werden. Danach gelangt man auf die Phishing-Seite, die dann die Kartennummer und weitere Daten abzufragen versucht.

Ich habe mal kurz getestet, eine Fake-Kartennummer akzeptiert das Formular nicht. Aber es ist auffällig, dass das Burger-Menü in der rechten oberen Ecke nicht implementiert ist. Natürlich ist auch die oben angegebene URL ein Indiz auf eine gefälschte Sparkassen-Seite. Im Nachgang habe ich noch die nach Eingabe eines Captcha generierte URL in VirusTotal prüfen lassen. Dort ist es so, dass 5 von 90 Scanner das Ganze als gefährlich (malicious) oder als Malware-Seite melden.

Die Masche ist nicht neu und wird in immer neuen Ausführungen versucht. heise hat in diesem Artikel noch einige Varianten und Hinweise zum Thema zusammen getragen. Generell sollte man vorgebliche Mails der Banken mit einer direkten Aufforderung, sich irgendwo zu verifizieren, ignorieren. Banken schicken inzwischen in der Regel nur eine Benachrichtigung, dass eine neue E-Mail im Online-Bankkonto vorliegt. Dann geht man (manuell) zu seiner Banking-Seite und meldet sich dort mit seinen Zugangsdaten an. Im Anschluss lässt sich dann das Postfach des Online-Bankkontos auf Meldungen der Bank überprüfen. Wer sich an diesen Ratschlag hält, und weiterhin ein gesundes Misstrauen an den Tag legt, sollte vor solchen Phishing-Versuchen geschützt sein.

Urlaubszeit auch Phishing-Zeit

Zufälligerweise ist mir die Tage auch eine Meldung des Sicherheitsanbieters Lookout zugegangen, dass die Urlaubszeit auch eine Phase des verstärkten Phishings sei. Vor allem lauern Angriff auf Smartphones von Unternehmensmitarbeitern, die Opfer von Phishing-Angriffen werden können. Dann geraten Unternehmensdaten ins Visier der Phisher, wenn Smartphone-Nutzer auch im Urlaub den einen oder anderen Job für die Firma erledigen, ihre E-Mails checken und auf die Unternehmens-IT zugreifen. Ist das mobile Gerät kompromittiert (z.B. via Phishing), kann dies gefährlich werden.

Lookout warnt vor acht Einfallstoren, wie Benutzer zum Opfer von Phishing-Angriffen auf dem Smartphone werden können. Diese sind Produktivitätsanwendungen, soziale Medien, Enterprise Instant Messaging, Dating-Apps, private Messaging-Apps, Gaming, Email und nach wie vor auch SMS. Das Problem: Unternehmen haben keinen Einblick in den Umgang mit Daten auf mobilen Geräten, so dass sie nicht wissen können, wie hoch das zusätzliche Risiko ist, dem sie ausgesetzt sind.

Da Mitarbeiter täglich mehr mobile Geräte verwenden, haben Angriffe auf mobile Benutzer und die Daten, auf die sie zugreifen können, zugenommen. Viele Mitarbeiter wissen zwar, wie sie Phishing-Versuche auf PCs erkennen können, aber auf mobilen Geräten ist das viel schwieriger. Es gibt zahllose Kanäle für Social Engineering bei mobilen Benutzern. Böswillige Akteure können die gutgläubige Mitarbeiter dort überraschen, wo sie es am wenigsten erwarten – im Urlaub.

Herkömmliches E-Mail-Phishing ist mittlerweile antiquiert. Mobile Bedrohungen sind der neue Weg ins Unternehmen. Angreifer haben zahllose Möglichkeiten, ihre Angriffsopfer durch Social Engineering dazu zu bringen, auf Phishing-Angriffe über mobile Geräte hereinzufallen. So erfolgen fast 85 Prozent der mobilen Phishing-Versuche außerhalb von E-Mails (siehe Verizon MSI Report, February 2020).

Bei erfolgreichem Phishing über das Handy erhalten Angreifer uneingeschränkten Zugang zum digitalen Leben der Angriffsopfer. Die Angreifer haben erkannt, dass mobile Geräte die wertvollsten Ziele sind, da sie ihnen Zugang zu allen persönlichen und beruflichen Daten verschaffen. Mehr als einer von drei Lookout-Nutzern war in jedem Quartal des Jahres 2022 von einem mobilen Phishing-Angriff betroffen und 45 Prozent der Lookout-Nutzer haben im Jahr 2022 mindestens sechs Mobile-Phishing-Links angeklickt (gemäß Daten aus Lookout Security Graph, Jan.-Dez. 2022).

Nicht nur bei Mobile-Phishing-Angriffen werden Zugangsdaten gestohlen, auch viele bösartige Websites versuchen dies. Andere bösartige Websites wiederum liefern Malware oder nutzen eine Schwachstelle aus, um Zugriff auf das Gerät selbst zu erhalten, während bei einigen sogar beides der Fall ist. 63 Prozent der mobilen Phishing-Websites im Jahr 2022 zielten darauf ab, Malware zu liefern oder Sicherheitslücken auszunutzen (gemäß Daten aus Lookout Security Graph, Jan.-Dez. 2022).

Ähnliche Artikel:

Vorsicht: Sparkassen-Phishing (per SMS) zu Apple Pay

Sparkassen warnen vor Phishing-SMS wegen ablaufender pushTAN-Registrierung

Sparkasse: S-pushTAN iOS-App nach Update auf Version 4.1.3 unbenutzbar (8. Feb. 2023)

Gehärteter Online-Banking-Browser S-Protect, ein Totalausfall?

Nachlese: Gehärteter Online-Banking-Browser S-Protect, neue Version, neue Erkenntnisse

Postbank: App und/oder SealOne statt chipTAN – Teil 1

Volks- und Raiffeisenbanken stellen SMS-TAN-Verfahren zum 30.9.2022 ein – Teil 2

Sparkassen und Volksbanken: Ende des [alten] chipTAN-Verfahrens – Teil 3

Online-Banking und Apps: Was die Kunden wünschen – Teil 4

Online-Banking und die Sicherheit von Banking-Apps – Teil 5

Online-Banking und Absicherung per chipTAN USB – Teil 6

Anzeige

Mir ist aufgefallen das Phisher auch bereits PSD2 für sich entdeckt haben. (wen wunderts) Diverse Phising Kits haben das bereits eingebaut. Oft ist anhand des Post Response auch erahnbar das da simultan direkt versucht wird zu testen ob Zugriff besteht. Sieht noch etwas unausgereift aus aber da steht uns noch was bevor.

Solange die Empfänger immer noch nicht gelernt haben ZUMINDEST über die Absenderadresse zu hoovern (weil der Versender sich nicht mal die Mühe machen muss diese zu gespoofen oder zumindest sehr ähnlich aussehen zu lassen, sondern einfach irgendwas, ggf. gehacktes, ist wie in Günters Beispielbild) sind diese eh nicht mehr zu retten.

doch, ich hege immer noch die Hoffnung, dass bei einigen Leuten das Merkbit gesetzt wird, alleine durch Mundpropaganda

Es sollte für sämtliche Mailoberflächen Pflicht werden, die Absenderadresse immer anzuzeigen, nicht bloß Betreff und Phantasienamen. Gerade leichtgläubige Laien (vulgo „DAUs") wissen doch gar nicht, wie sie an solche verborgenen Angaben kommen.

Die Mailprovider, die ihre Oberfläche um diese wichtige Information verschlankt haben, rechne ich zu den Komplizen solcher Phishing-Angreifer.

Meine Sparkasse hat den Login auf der Website bereits geändert. Früher reichte der Anmeldename und das Passwort aus, jetzt muss noch eine TAN als zweiter Faktor erzeugt werden. Zwar soll die Website Geräte per Cookie wiedererkennen, so dass keine TAN benötigt wird, aber das hat bei mir nie funktioniert. Hängt wohl mit der Einstellung im Browser zusammen alle Cookies beim Beenden zu löschen. Ein bisschen lästig, aber inzwischen wohl erforderlich. Ein TOTP als zweiter Faktor wäre mir allerdings lieber gewesen als der Cookie-Krams.

idR kann man doch einzelne Adressen vom Cookie löschen ausnehmen

dazu wollte ich noch einen Sammelbeitrag verfassen. Mit dem Mist kämpfe ich auch, Inkognito Modus ist so nicht mehr möglich. Gibt noch andere Bugs seit der Umstellung auf das Mobileformat. Beschwerde habe ich bereits eingereicht, mal sehen ob es hilft.

Danke für die Info, werd's in den Bekanntenkreis weiterreichen.

Allen einen schönen Sonntag

Eine Prüfung mit UrlScan.io

https[:]//urlscan.io/result/0edf93c2-4860-4cd1-a3e6-0b36610243f7/

Redirect:

http[:]//kashifaassociate.com/vls.php

https[:]//kashifaassociate.com/vls.php

https[:]//www.sparkasse.de.fikka.pt/s-id-check/f Page URL

https[:]//www.sparkasse.de.fikka.pt/s-id-check/f

Die erste Url wird in Finnland, die zweite in Marokko gehostet

Der Phisher hat auch einen unsichtbaren Link integriert, folgt man dem wird man gesperrt. (Bot Detection) Ausserdem versucht er wohl zu erkennen ob man Developer Tools nutzt und sperrt auch dann(IP). Mit debugger; statement versucht er JS Runtime Debugging zu erschweren, aber hilft alles nichts gegen SaveAs ;)

Guter Hinweis.

Eine erste Durchsicht des JS-Codes:

– MD5

– speechSynthesis.getVoices()

– Fingerprint Browser, UserAgent, Hardware

– CreateElement("canvas")

– localStorage.getItem("fpPicasso")

– Timezone, actual time

– webgl, Vendor

die Seiten mal bei Securepoint gemeldet. Seiten waren dort noch unbekannt… schon seltsam nach so einer langen Zeit!