Heute noch ein kleiner Sammelbeitrag zu Themen der Cybersicherheit. Es gibt einen freien Rhysida Ransomware-Decryptor für Windows, um verschlüsselte Dateien wiederherzustellen. Der Defender mit kann mit einem Komma ausgetrickst werden, so dass Angriffe nicht mehr erkannt werden. Dann sind einige Cyberangriffe mit Ransomware zu vermelden. Das Krankenhaus Lindenbrunn in Coppenbrügge (Niedersachsen) wurde Opfer eines Cyberangriffs. In Rumänien sind 21 Kliniken durch Ransomware lahm gelegt – hingen alle am gleichen Klinik-Informationssystem. In einer Kommune kann nicht mehr gestorben werden, weil Sterbeurkunden nicht mehr ausgestellt werden konnten. Und so weiter.

Heute noch ein kleiner Sammelbeitrag zu Themen der Cybersicherheit. Es gibt einen freien Rhysida Ransomware-Decryptor für Windows, um verschlüsselte Dateien wiederherzustellen. Der Defender mit kann mit einem Komma ausgetrickst werden, so dass Angriffe nicht mehr erkannt werden. Dann sind einige Cyberangriffe mit Ransomware zu vermelden. Das Krankenhaus Lindenbrunn in Coppenbrügge (Niedersachsen) wurde Opfer eines Cyberangriffs. In Rumänien sind 21 Kliniken durch Ransomware lahm gelegt – hingen alle am gleichen Klinik-Informationssystem. In einer Kommune kann nicht mehr gestorben werden, weil Sterbeurkunden nicht mehr ausgestellt werden konnten. Und so weiter.

Anzeige

Sicherheitslücken und -meldungen

In diversen Produkten gibt es Schwachstellen, die durch Malware, oder aber auch durch Sicherheitsforscher, ausgenutzt werden können. Bei einem Ransomware-Decryptor durchaus hilfreich. Hier ein kurzer Überblick.

Rhysida Decryptor verfügbar

Zuerst die hoffentlich gute Nachrichte für Opfer der Rhysida Ransomware, denen Dateien verschlüsselt wurden. Sicherheitsforscher sind auf eine Schwachstelle gestoßen und konnten einen Rhysida Ransomware-Decryptor für Windows entwickeln, mit denen sich die Dateien ggf. wiederherstellen lassen. Ich verweise an dieser Stelle auf den Beitrag von Bleeping Computer, die das Ganze aufgegriffen haben. Das Entschlüsselungstool für Windows steht auf der KISA-Website (koreanisch) zur Verfügung. Ein technisches Dokument auf Englisch enthält Details.

Defender mit einem Komma ausgetrickst

Die Erkennung von Malware durch den Microsoft Defender lässt sich in Windows durch ein einfaches Komma aushebeln, wie ein Sicherheitsforscher herausgefunden hat. Die Kollegen von heise haben die Details in diesem Beitrag aufbereitet.

Boot-Loader-Schwachstelle in Linux

Beim in Linux verwendeten Boot-Loader shim, der für Secure Boot auf Windows-kompatibler Hardware benötigt wird, gibt es eine Schwachstelle, die viele Linux-Distributionen betraf. heise hat vor einigen Tagen diesen Artikel zum Thema veröffentlicht – die gängigen Distributionen dürften inzwischen einen Patch veröffentlicht haben. Danke an den Leser für den Hinweis im Diskussionsbereich.

OpenVPN und Bitdefender

Gibt noch eine ältere Meldung von Januar 2024 im OpenVPN-Forum, die ich hier mal verlinke. Ein Nutzer bekommt in OpenVPN eine Fehlermeldung, dass der OpenThreadToken-Zugriff verweigert wird. Ein Nutzer weist darauf hin, dass es am Bitdefender-Virenschutz liegt. Er musste die Option Advanced Threat Defense deaktivieren.

RustDesk-Server down, Virenfunde gemeldet

Ich hatte seit Anfang Februar 2024 ja das Thema AnyDesk-Hack hier im Blog auf- und nachbereitet. Einige Leser merkten an, dass sie auf RustDesk ausweichen würde. Seit Ende Januar 2024 sind aber bei RustDesk immer wieder Ausfälle bzw. Überlastungen durch DDoS-Angriffe festzustellen. Auf GitHub gibt es diese Meldung (RUSTDESK IS DOWN: DDOS on Rustdesk Public Servers => Non-Selfhosted Rustdesk does NOT work currently) vom 31.1.2024 dazu.

Es kommt die Meldung, dass die Verbindung über den Rendevous-Server fehlgeschlagen sei. Das Ganze scheint sich aktuell aber entspannt zu haben. Mir sind aber die letzten 2 Wochen Meldungen untergekommen, dass Virenscanner bei RustDesk-Binärdateien angeschlagen und Schadsoftware gemeldet haben. Also hier achtsam bleiben, es kann sich um Fehlalarme handeln, aber es können auch echte Funde dabei sein.

Anzeige

Web.de: Viele Anmeldeversuche

Beim Freemail-Anbieter Web.de fällt bei einer erfolgreichen Anmeldung auf, dass viele hundert vergebliche Anmeldeversuche stattgefunden hätten. Ist mir auch bereits aufgefallen. Da scheinen Angriffe stattzufinden, wo durch Brute-Force die Zugangsdaten geknackt werden sollen. Ist sogar der Bild bereits aufgefallen (danke an den Leser für den Hinweis). Ein Schutz gegen solche Angriffe wäre es, die Mehrfaktor-Authentifizierung (MFA) einzuschalten. Ergänzung: heise hat diesen Artikel mit einigen Informationen dazu veröffentlicht.

QNAP-Advisory und Updates

Der kurze Hinweis eines Lesers auf neue Sicherheitsupdates von QNAP dümpelt seit Anfang Februar bei mir im Postfach (danke für den Hinweis). Es sind diverse Advisories aktualisiert worden, die diverse CVEs betreffen und die Schwachstellen fixen:

CVE-2023-32967, CVE-2023-39297, CVE-2023-39302, CVE-2023-39303, CVE-2023-41273, CVE-2023-41274, CVE-2023-41275, CVE-2023-41276, CVE-2023-41277, CVE-2023-41278, CVE-2023-41279, CVE-2023-41280, CVE-2023-41281, CVE-2023-41282, CVE-2023-41283, CVE-2023-41292, CVE-2023-45025, CVE-2023-45026, CVE-2023-45027, CVE-2023-45028, CVE-2023-45035, CVE-2023-45036, CVE-2023-45037, CVE-2023-47561, CVE-2023-47562, CVE-2023-47564, CVE-2023-47566, CVE-2023-47567, CVE-2023-47568, CVE-2023-48795 und CVE-2023-50359

Der Leser schrieb: Einige der Lücken werden wohl erst mit der Firmware QTS 5.1.5.2645 build 20240116 and later behoben, welche noch sehr neu ist.

Auch wird die neue Firmware als "Staged Rollout" verteilt. Man muss sich im Moment selber aktiv bemühen die Firmware von dieser Seite zu erhalten.

Es ist ehr ungewöhlich, dass ein Security-Advisory von QNAP so zeitnah nach dem Release einer Firmware erscheint. Könnte ein Hinweis sein, dass das Ganze nicht ganz so harmlos ist.

Cyberangriffe und Ransomware-Fälle

Die letzten Tage fanden einige Ransomware-Infektionen und Cyberangriffe statt. Einige Fälle hatte ich separat thematisiert – nachfolgend fasse ich weitere Fälle zusammen. Es rappelt gewaltig, und Reaktionen der Verantwortlichen lassen sich als "hilflos bis grotesk" einstufen.

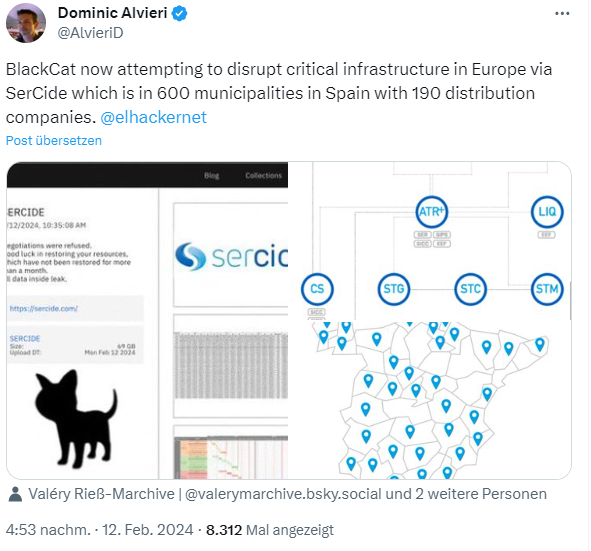

BlackCat-Ransomware-Gruppe zielt auf Infrastruktur in Europa

Die Ransomware-Gruppe BlackCat versucht nun, kritische Infrastrukturen in Europa über SerCide zu stören. Sercide ist ein Unternehmen für spezialisierte Dienstleistungen für kleine und mittlere Unternehmen in der Energieverteilung. Deren System wird in 600 Gemeinden in Spanien mit 190 Vertriebsunternehmen eingesetzt.

Ransomware bei Kreyenhop & Kluge

Kreyenhop & Kluge ist Opfer der Hunters International Ransomware-Gang geworden. Das geht aus nachfolgendem Tweet hervor, in dem mich HackManac über den Vorfall informiert hat. Die Hunters International Ransomware-Gruppe gibt an, 438,9 GB an Daten, insgesamt 1.241.127 Dateien, bei der Infektion abgezogen zu haben. Als Frist zur Zahlung eines Lösegeld wurde der 13. Februar 2024 festgelegt.

Gestern war die Unternehmenswebseite für mich nicht zu erreichen. Kreyenhop & Kluge ist eine Import-/Export-Firma bzw. ein Handelsunternehmen, welches seit 90 Jahren (drei Generationen) besteht. Von Oyten, vor den Toren Bremens, importiert das Unternehmen exotische Lebensmittel aus Asien und dem Orient, um Profi- und Hobbyköche in Deutschland und Europa zu beliefern. Das Sortiment umfasst ca. 3.500 Artikel aus dem Food- und Non-Food-Bereich.

Angriff auf Caravan and Motorhome Club (CAMC)

The Register berichtet im Beitrag Europe's largest caravan club admits wide array of personal data potentially accessed, dass Europas größter Caravan- und Wohnmobilclub (CAMC) mit über 1 Million Mitglieder Opfer eines Cyberangriffs wurde. Bisher konnten Experten immer noch nicht herausfinden, ob die Daten der Mitglieder gestohlen wurden. "Das Cybersicherheitsteam, das die forensische Untersuchung durchführt, kann nicht bestätigen, dass auf Mitgliedsdaten zugegriffen wurde, diese gestohlen wurden oder auf unautorisierte Weise verwendet werden", sagte Nick Lomas, Generaldirektor der CAMC.

Angriff auf Stadtgemeinde Korneuburg

Auf die Stadtgemeinde Korneuburg in Niederösterreich gab es einen Cyberangriff, bei dem die Systeme, einschließlich der Backup-Systeme, durch Ransomware verschlüsselt wurden. heise hat in diesem Artikel berichtet und auch erwähnt, dass dort keine Sterbeurkunden mehr ausgestellt werden können.

Krankenhaus Lindenbrunn lahm gelegt

Das Krankenhaus Lindenbrunn in Coppenbrügge (Niedersachsen) wurde Opfer eines Cyberangriffs, wie KMA-Online in diesem Beitrag berichtete (via Tweet). Die Klinik, die zum Gesundheits- und Pflegeeinrichtungen Lindenbrunn e. V. (GPL) gehört, stellte laut eigenen Angaben am Abend des 9. Februar 2024 den Cyberangriff fest. Umfang und Ausmaß des Angriffs ist nicht bekannt – es dürfte aber Ransomware sein, weil Forderungen zur Wiederherstellung des Systems eingegangen seien.

Rumänien: Ransomware zwingt 18 Kliniken in die Knie

In Rumänien hat es einen Angriff mit Ransomware gegeben, der als Folge 18 Kliniken in einen Offline-Betrieb gezwungen hat. Die Kollegen von Bleeping Computer haben den Vorfall in diesem Beitrag aufgegriffen und Details verraten.

Ergänzung: Laut diesem Tweet bzw. diesem Artikel mussten min. 21 Krankenhäuser vom Netz genommen werden, nachdem ein Ransomware-Angriff ihr Gesundheitsmanagement-System lahmgelegt hatte.

Offener Brief wegen EHDS

Die EU will die medizinischen Daten von Millionen Bürgern im European Health Data Space (EHDS) zusammenführen. Für diesen Europäischen Gesundheitsdatenraum laufen gerade die finalen Verhandlungen. Netzpolitik hat in diesem Artikel einen offenen Brief thematisiert (siehe folgender Tweet), in dem Bürgerrechtsorganisationen warnen. Die Patienten brauchen mehr Kontrolle über ihre Gesundheitsdaten und ein umfassendes Widerspruchsrecht.

Bochum fehlen gelbe Säcke wegen Cyberangriff

Welche praktischen Konsequenzen ein Cyberangriff neben lahm gelegten Verwaltungen haben kann, zeigt nachfolgender Tweet. In der Stadt Bochum gibt es keine gelben Säcke für Plastikabfall mehr, weil Hersteller die 900.000 bestellten Exemplare wegen eines Cyberangriffs nicht liefern können. Die WAZ berichtet hier.

Weitere Meldungen

Hier noch einige ganz kurze Meldungen aus dem Bereich Cybersicherheit. Manche echt skurril, andere tragisch und zeigen das Dilemma, in dem Behörden und Firmen stecken.

- Laut der International Business Times behaupten Hacker aus Bahrain, das System der 5. Flotte der US-Marine erfolgreich angegriffen zu haben.

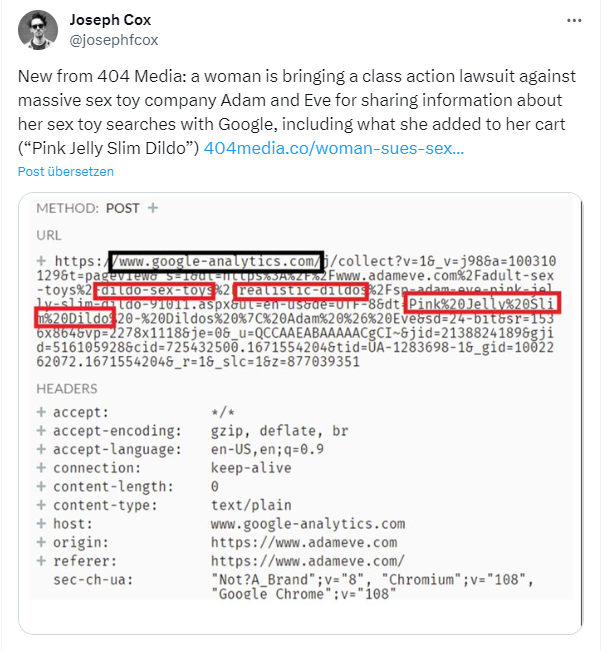

- Josef Cox berichtet in diesem Artikel, dass ein Frau eine eine Sammelklage gegen den großen Sexspielzeughersteller Adam and Eve, weil er Informationen über ihre Suchanfragen nach Sexspielzeug an Google weitergibt. Nachfolgender Tweet gibt einen Einblick, was so an Google mitgeteilt wird, was im Einkaufswagen liegt.

Dann gibt es noch das Drama Online-Kfz-Zulassung "i-Kfz", über das ich im Dezember 2023 im Artikel 70% der KFZ-Zulassungsstellen werden wegen Sicherheitsmängel für digitale KFZ-Zulassung (i-KFZ) gesperrt berichtete. Zum 1. Januar 2024 wurden einige Kommunen mit ihrer IT wegen Sicherheitsmängeln für i-Kfz gesperrt. Die Praxistauglichkeit (oder Nichttauglichkeit) beleuchtet folgender Tweet bzw. dieser Beitrag der Tagesschau.

Und noch ein Splitter, der die "Ahnungs- und Hilflosigkeit" deutscher Firmen und Verwaltungen reflektiert. Die Tage hatte ich im Beitrag Gemeinde Petersberg Opfer eines Cyberangriffs (7. Feb. 2024) den ersten Beigeordnete der Gemeinde, Hartwig Blum, zitiert, der konstatierte: "Ein größerer Schaden konnte verhindert werden, nachdem bereits IT-Experten sowie Sicherheitsbehörden eingeschaltet worden waren."

Schlimmer geht's (n)immer, wie ich die Tage gelesen habe. Da gab es Beiträge wie bei csoonline.com mit der Information, dass die "Justiz bei Cyberangriffen oft machtlos sei". Denn die bösen hacken greifen die Unternehmen aus dem Ausland an, die Täter müssen keine große Angst vor der deutschen Justiz haben. Ausgangspunkt der Berichte ist eine Mahnung des Bitkom-Verbands, dass Unternehmen und Behörden daher mehr Anstrengungen zur Selbsthilfe unternehmen müssen. Lest ggf. bei CSO nach, was der Bitkom zum Thema so beisteuert.

2015

2015

Hallo,

das mit den Anmeldeversuchen beobachte ich schon seit Wochen.

In dreistelliger Höhe hatte ich zwar nicht, jedoch im unteren zweistelligen Bereich.

LG

Auch wenn man selbst entsprechend erreichbare Appliance im Internet hat, in Richtung Webseiten, Gateways, VPN, …, es prasselt überall rein. Wir pflegen hier eine globale Blockliste mit IP-Adressen auf der Firewall, die wöchentlich länger wird. zum Glück sind die meisten Versuche wegen zu allgemeinen Loginnamen wie admin, info, marketing, chef, office, usw. einfach zu erkennen führen eigentlich immer zu kleineren oder größeren Botnetzen. Manchmal schaffe ich es per Abuse-Mails an die ermittelten Provider auch, dem Spuk ein Ende zu schaffen. Manchmal hat das sogar Erfolg, aber am effektivsten bleibt solche IPs auf der Firewall zu sperren.

"Da scheinen Angriffe stattzufinden, wo durch Brute-Force die Zugangsdaten geknackt werden sollen. [… ]Ein Schutz gegen solche Angriffe wäre es, die Mehrfaktor-Authentifizierung (MFA) einzuschalten."

Betrifft zwar nicht web.de, sondern MS365, aber passt trotzdem zum Thema: Hat eigentlich irgendjemand eine Idee, wieso Geoblocks bei MS365 erst greifen, wenn eine Anmeldung bereits erfolgreich war? So laufen trotz umfangreichen Geoblocks (zugelassen sind außer DACH nur eine Handvoll Länder) bei uns massenhaft Loginversuche auf, bei denen der Angreifer das sehr konkrete Feedback bekommt "Logindaten falsch". Theoretisch könne man so per Brute-Force die Zugangsdaten knacken und, wenn man erfolgreich war, über eine DACH-Adresse den tatsächlichen Zugriff durchführen – selbstverständlich vorhandene MFA-Anforderung mal außen vor gelassen.

Scheint mir irgendwie suboptimal…

Aktuell erreichen mich wieder Hinweis, dass Microsoft wegen M365 auf Blacklists gelandet ist und Mails nicht mehr zugestellt werden können.

https://news.microsoft.com/wp-content/uploads/prod/sites/40/2023/03/Office365_IT-Grundschutz_Workbook_DE.pdf

Die einzig sinnvolle Antwort auf "Defender mit einem Komma ausgetrickst" lautet seit JAHREN "Hätte uns doch nur irgendwer davor gewarnt, dass SCHLANGENÖL unwirksam ist"!

JFTR: SAFER https://skanthak.homepage.t-online.de/SAFER.html, AppLocker oder WDAC alias "Windows Defender Application Control" https://schneegans.de/windows/wdac-policy-generator/ bieten wirksamen Schutz nicht nur gegen das Ausführen von DLLs per RUNDLL32.exe (oder REGSVR32.exe, MSIEXEC.exe, …)

In deinem SAFER-Artikel ist ein Link-Fehler im Abschnitt "Download".

Zitat:

Download (one of) the setup scripts NTX_SAFER.INF, NT6_SAFER.INF, NT6_SUPER.INF, …

—

Dieser 3.Link ist falsch verlinkt, er zeigt auf die falsche Datei.

Die NT6_SUPER.INF wird auf die Datei NT6_SAFER.INF verlinkt, also genau der selbe Link wie unmittelbar davor. Über diesen Link kann man also die Datei NT6_SUPER.INF so nicht runterladen.

Ansonsten Top-Artikel

Auch XP_SUPER.INF und REGISTRY.POL sind falsch verlinkt.

Per Applocker die rundll32.exe zu sperren führt einen direkt in des Teufels Küche, probier das mal aus. Bei mir dauerte es keine 5 Minuten bis das erste Mal das Telefon klingelt. Schon der Benutzeranmelde-Prozess macht reichlich Gebrauch davon, das klappt dann nicht mehr. regsvr32, msiexec, wscript, cscript usw. per Applocker zu sperren ist auch nicht unbedingt hilfreich, auch das kann benötigt werden, das muss man testen.

Es gibt aber für diesen Fall was besseres.

GPO, User Conf, Policies, Administrative, System und dann

"don't run specified windows applications"

und (!!!)

"restrict these programs from being launched from help"

Dort kann man dann munter alles mögliche eintragen, was der Benutzer per CMD, Powershell, Explorer, Start/Ausführen und aus der hilfe usw. nicht starten soll.

cmd.exe, powershell_ise.exe, mmc.exe, powershell.exe,regedit.exe,rundll32.exe, wscript.exe, cscript.exe, finger.exe, curl.exe, fodhelper.exe, pktmon.exe, wsreset.exe, regsrv32.exe, forfiles.exe,

…

alles böse!

bitte nicht .. diese Liste ist seit NT4 Zeiten rein textbasiert. rename der Datei, Kopie der Datei und Userprofil, Zack, du hast verloren

alles, wirklich alles ist besser als diese Lösung.

denke dann lieber über NTFS Berechtigungen nach, zb

https://www.gruppenrichtlinien.de/artikel/powershell-fuer-benutzer-verbieten

absolut. und nicht zu vergessen: applocker ist seit 10.2022 auch in der Professional per GPO zu regeln.

Safer/SRP ist besser, da nativ funktional. applocker/Safer2 ist sehr interessant, denn es kann vor der Aktivierung Monitoren.

da beide jetzt legacy sind, ist WDAC der neue Stern am Himmel

1, 2 oder 3 … du musst dich entscheiden 3 Felder sind frei …

Ohne rundll32.exe funktioniert der NVidia Grafiktreiber nicht.

Mit dem "Microsoft Windows Performance Toolkit" und dem darin enthaltenen xbootmgr.exe kann man loggen, was beim Windows-Start passiert.

Da steht dann auch sowas drin:

rundll32.exe NVCPL.DLL;NvStartupRunOnFirstSessionUserAccount

Diese NVCPL.DLL gehört zum NVidia Grafiktreiber und wird vom zentralen Treiberbestandteil "NVDisplay.Container.exe" aufgerufen.

Wenn man das sabotiert, dann sieht man auf dem Bildschirm nichts mehr.

KINDER, wo habt ihr sinnentnehmendes Lesen verlernt?

"Ausführen von DLLs per RUNDLL32.exe, REGSVR32.exe, … sperren" heisst NICHT "Ausführen von RUNDLL32.exe etc. sperren"!

Danke für den Hinweis mit 2Faktor bei Web.de – wusste gar nicht das es dort geht. Hab es soeben eingerichtet.

Hatte in der Vergangenheit auch extrem viele Anmeldeversuche bei meinem Postfach

Wichtig ist m.M. nach zu erwähnen, dass sich die 2FA bei web.de nur aktivieren lässt, wenn man die web.de App auf einem mobilen Endgerät verwendet.

Zitat der Hilfe Seite (https://hilfe.web.de/sicherheit/2fa/einrichten.html):

"Es ist notwendig, dass Sie die Einrichtung der 2-Faktor-Authentifizierung mit der WEB.DE App bestätigen. Dafür müssen Sie in der WEB.DE App angemeldet sein und den Empfang von Push-Benachrichtigungen für die Einrichtung aktivieren".

Das ist unabhängig davon ob man free- oder Bezahlkunde ist…

ja, dass ist richtig. Aber nutzen muss man die App danach nicht mehr. Ich nutze weiter die Mac bzw. iOS-Mail-Apps.

RustDesk betreibt m.W. keine "echte" Proxy Struktur wie Anydesk etc.

M.W. gibt's nur 2 Server die zum Ausprobieren und kostenlos sind.

Secure Boot Fehler: Welche gängigen Distributionen denn?

Ubuntu nicht:

https://ubuntu.com/security/CVE-2023-40547

Debian nicht:

https://security-tracker.debian.org/tracker/CVE-2023-40547

Fedora 39 hat soweit ich weiß auch noch nichts erhalten:

https://bugzilla.redhat.com/show_bug.cgi?id=2234589

Ich beobachte seit einigen Wochen vermehrt Registrierungsversuche in einem von mir betreuten Forum.

Die Captchas, die bis vor einigen Wochen einen wirksamen Schutz darstellten, scheinen jetzt wirkungslos. Da zeigen sich wohl die ersten Auswüchse von "KI".

Zu Anfang kamen die Versuche vermehrt aus Russland, aber inzwischen wird das daraufhin eingerichtete Geoblocking ausgehebelt. Die Versuche kommen angeblich aus Großbritannien, Spanien, Frankreich, Kanada, USA, Kasachstan, Polen, etc. Anscheinend nutzen die Leute Proxis, um das Geoblocking zu umgehen.

Auch Sperren bzgl. Emailadressen werden jetzt umgangen. Meist werden jetzt Web.de-Adressen angegeben. I.d.R. bounct die Mail mit dem Bestätigungslink aber, weil diese Adressen nicht existieren.

Da scheint also noch mehr im Busch zu sein, es wird wohl auf breiter Front versucht, in jedes noch so kleine System einzudringen, seien es Mailpostfächer, Foren oder größere Netzwerke von Firmen und Behörden.

Es erweckt den Eindruck einer virtuellen Kriegsführung.

Um so wichtiger ist es, seine Systeme auf dem aktuellsten Patchstand zu halten und auch seine Systeme aufmerksam zu beobachten.

Und wenn ich das hier lese:

"gab es einen Cyberangriff, bei dem die Systeme, einschließlich der Backup-Systeme, durch Ransomware verschlüsselt wurden." dann muß ich mich fragen, wie das passieren konnte?

Wurde da etwa z.B. ein NAS als Backupmedium genutzt?

Die Leute kapieren anscheinnd nicht, das Backups auf Offlinemedien gemacht gehören, die ausschließlich für den Zeitpunkt des Backups physisch mit dem zu sichernden Systemen verbunden sind. Und das man mehrere Generationen eines Backups auf jeweils einzelnen Backupmedien hat, sollte auch selbstverständlich sein.

Und da bietet sich das gute alte Band geradezu an.

Ein Band ist per se sicher vor Ransomwareangriffen, da es nur zum Backupzeitpunkt beschrieben wird und danach für das System nicht mehr ohne aktives Tun eines Menschen zugänglich ist (Das Band sollte automatisch nach Abschluß des Backups ausgeworfen werden).

Hi…

R.S. sagt:

"Die Leute kapieren anscheinnd nicht, das Backups auf Offlinemedien gemacht gehören, die ausschließlich für den Zeitpunkt des Backups physisch mit dem zu sichernden Systemen verbunden sind. Und das man mehrere Generationen eines Backups auf jeweils einzelnen Backupmedien hat, sollte auch selbstverständlich sein."

Pauschal ist das oftmals nicht ganz so einfach – für größere Unternehmen mit eigenen IT-Abteilungen sollte das zutreffen und sicherlich problemlos leistbar sein, aber mir als kleinselbstständigem IT-Dienstleister kommen oft genug Einzel- und Kleinunternehmen "unter die Finger", wo weder die personelle Kompetenz für derlei weitsichtige Bedrohungsszenarien vorhanden ist, noch die finanziellen Mittel für entsprechende Externbetreuung.

Da entscheidet dann halt schlicht die an der Lebensrealität orientiert existenzbedrohende Priorisierung – und die fällt eben oft zu Ungunsten der Datensicherheit aus. 🤷♂️

Aufgrund der Wichtigkeit, auch und insbesondere für einen sich wandelnden Anforderungs- und Arbeitsmarkt, gehört diese Thematik bereits in der Schule gelehrt.

Naja.

Man gebe dem Einzelunternehmer 5 USB-Festplatten in die Hand, beschrifte die mit Montag, Dienstag, Mittwoch, Donnerstag, Freitag. Dann installiere man ihm ein Backupprogramm auf den PC und richte dort ein, das die Datensicherung auf USB-Platte erfolgt und dann der PC, wenn das Backup abgeschlossen ist, herunterfährt.

Jetzt dem Kleinunternehmer nur noch sagen, er soll die entsprechend des Wochentages beschriftete Festplatte zu Feierabend anstöpseln und den PC an lassen. Am nächsten Morgen stöpselt er die Festplatte ab und startet den PC.

Das bekommt jeder hin!

Und für Einzelunternehmen reicht so eine sehr simple Backupstrategie aus. Sie ist auf jeden Fall besser als gar kein Backup und man kann sogar im Zweifel bis zu 4 Generationen im Backup zurückgehen. Und die 4 Generationen sind offline, können also von Ransomware nicht verschlüsselt werden.

Verloren ist bei einem Ransomwarevorfall dann nur die Arbeit des aktuellen Tages.

Für größere Unternehmen braucht es dann allerdings ausgefeiltere Backupstrategien.

naja sorry kein Backup kein Mitleid! Und ne Klitsche die meint darauf verzichten zu können, tja die geht bei nem erfolgreichen Angriff eben vor die Hunde… Nen Verlust? Mitnichten!

Sorry, ich vermute, du hast wenig Ahnung von "Klitschen". Hierzulande selbständig zu sein ist schwierig genug, da kann es durchaus sein, dass man keinen schlauen Admin hat…

Dazu braucht es keinen schlauen Admin, ja noch nicht einmal einen dummen Admin oder überhaupt einen Admin, sondern nur minimales Nachdenken.

Aber in Kleinfirmen existiert leider i.d.R. keinerlei Notfallplan für irgendetwas.

Jeder Firmenchef sollte das Wort "Sicherheitskopien" kennen, auch die unwissendsten und kleinesten Betriebe. Wer nicht sollte seinen Computer verschenken und wieder mit Zettel und Stift arbeiten. USB-HDDs gibts für 100 Euro…

Viele unserer Kunden sehen schlicht keine Notwendigkeit für eine Tape-Lösung, egal wie drastisch die Konsequenzen durch Ransomware sein mögen. Im Gegenteil, geht die Speicherkapazität eines Backupstorage zu Neige, werden die Wiederherstellungspunkte noch und nöcher reduziert, statt die Speicherkapazität zu erhöhen.

Wie sagt man so schön, das Kind muss erst in den Brunnen fallen…

Ich sichere in der Firma schon seit Urzeiten auf Band.

In den späten 1990er noch auf DC2120-Bändern (120 MB), bis hin zu DC2120EX (400 MB), dann auf DDS 3 bis 5 und danach bis heute auf LTO.

Früher nur 1 mal die Woche, seit DDS täglich.

Mehrere Generationen werden außer Haus gelagert, damit auch bei Elementarschäden, wie Brand o.Ä. die Daten nicht verloren sind.

Und wie wird ein Restore im Worst Case Szenario (alle Server inkl. Backup-Software platt) durchgeführt? Installations-Medien und Lizenz-Schlüssel parat?

Recovery-Medium ist mehrfach vorhanden und wird außer Haus gelagert.

Es braucht dann nur neue Hardware.

Recovery-Medium rein, Hypervisor und Backup-Programm davon aufs Blech installieren und dann von den Bändern die ganzen VMs und Daten wieder herstellen.

Aber bei einem Brand sind die Server das kleinere Problem.

Die ganzen Clients wären dann ja auch betroffen und müssten neu angeschafft werden und dann in die Domäne geschubst werden. Dazu die ganze Software (wobei die von einem Installationsserver installiert werden kann).

Wir haben politische "Unruhen".

Wir haben einen Fachkräftemangel.

Wir haben u.a. dadurch einen Drang zur Zentralisierung.

Wir (und auch die "Anderen") haben eine immer stärkere KI mit immer mehr Ressourcen.

Wir haben eine immer komplexere IT-Umgebung (nicht nur OnPrem, sondern zusätzlich noch Cloud oder gar Hybridlösungen mit diversen "Playern")

Wir sollen/wollen/müssen digitalisieren.

Man kann man an drei Fingern zählen, wohin das noch führen wird…

Wir haben uns auf allen nur möglichen Ebenen in externe Abhängigkeiten begeben, die jetzt dem einen oder anderen schlagartig klar werden. Die meisten verdrängen das aber noch und beheben die erscheinenden Probleme mit noch mehr externen Abhängigkeiten. Einige wenige haben davor gewarnt und wurden und werden verunglimpft. Der GAU ist nur eine Zeitfrage.

Guten Abend Herr Born, anbei noch ein im Blog unbenannter, aktueller Vorfall: https://www.swr.de/swraktuell/baden-wuerttemberg/ulm/cyber-attacke-auf-varta-ellwangen-100.html bzw. https://www.tagesschau.de/inland/regional/badenwuerttemberg/swr-ellwangen-cyberattacke-auf-batteriehersteller-varta-100.html

Stromausfall im deutschen Verteidigungsministerium, im Hauptsitz Bonn-Harthöhe.

Sogar der Notstrom funktionierte nicht.

Die Kommunikation über Datenleitungen und Telefon mit den anderen Amtssitzen in Berlin war dadurch auch gestört.

Das sieht schwer nach Hackerangriff bzw Sabotagetruppe aus.

www[.]bild[.]de/politik/inland/politik-inland/auch-die-notfallversorgung-versagte-stromausfall-bei-der-bundeswehr-87152306.bild.html

Meine Schwester, Zahnärztin Dr. Esther Lingen, hat ihre Praxis aus zwei scheinbar sehr verschiedenen (natürlich faktisch identischen) Gründen geschlossen: a) "Corona", b) Versichertenkarte.

Es musste sofort jedem klar sein, dass weder totale Überwachung noch totale Manipulierbarkeit von Daten der Volksgesundheit zuträglich ist. Mittlerweile will aber praktisch die gesamte Bevölkerung genau so ein System. Freiheit wird seitens der Bevölkerung nicht toleriert