Ein Sicherheitsforscher hat versehentlich Details zu einem BusyBox-Fehler veröffentlicht. Der Fehler liegt beim tar-Befehl, der zum Extrahieren von Archiven dient. Der Bug lässt sich missbrauchen, umd IoT-Geräte zum Absturz zu bringen, Root-Rechte zu erlangen oder dauerhafte Hintertüren einzubauen.

Ein Sicherheitsforscher hat versehentlich Details zu einem BusyBox-Fehler veröffentlicht. Der Fehler liegt beim tar-Befehl, der zum Extrahieren von Archiven dient. Der Bug lässt sich missbrauchen, umd IoT-Geräte zum Absturz zu bringen, Root-Rechte zu erlangen oder dauerhafte Hintertüren einzubauen.

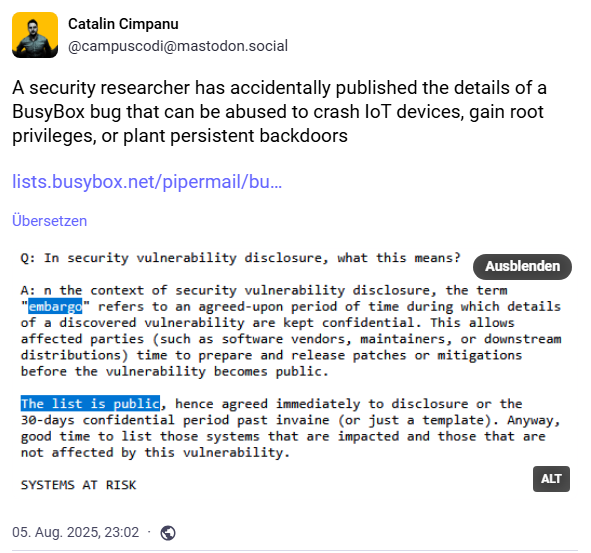

Ich bin auf Mastodon auf nachfolgenden Post von Catalin Cimpanu gestoßen, der auf den Beitrag busybox tar: TOCTOU symlink race overwrites arbitrary root file with –overwrite mit den Details verlinkt.

Auf Mastodon findet sich noch ein Diskussion rund um das Thema, und jemand schreibt, dass das Problem auf den Kernel zurückgeht.

MVP: 2013 – 2016

MVP: 2013 – 2016

TOCTOU race conditions im Zusammenhang mit Symlinks sind so alt, wie wie es Unix und Symlinks gibt. Das Problem ist, daß filenames nur eine Momentaufnahme der filehandles sind. Problematisch sind diese Vulnerabilities eigentlich nur bei setuid Programmen. Bei Samba dauerte es jahrelang, diese Art von Verwundbarkeit weitestgehend auszuschließen (keine Ahnung ob das zwischenzeitlich wirklich durch ist). Ich sehe das eher gelassen. Bei den allermeisten IoT Geräten gibt es keine Benutzerverwaltung, es läuft alles unter root. Und wenn ein Angreifer bereits Zugriff auf das Geät hat, dann benötigt er keine TOCTOU Vulnerabilities zum Agieren.

Naja IoT haben in nem extra Netzwerk zu sein, zumindest nem eigenen VLAN, desweiteren haben sie keinen Zugang nach draussen zu haben. Wenn man auch von extern Zugreifen möchte hat das per abgesichertem VPN Zugang zu geschehen.

IoT Geräte die das nicht bieten lässt man im Verkaufsregal liegen!

Die IoT Welt kann so einfach sein!

Schwachstellen in BusyBox gefährden nicht nur IoT-Geräte, sondern auch MÜLLIARDEN von IADs (Internet Access Devices) alias (DSL-)Routern, in deren Firmware BusyBox GERNE missbraucht wird!

Was soll daran Missbrauch sein? Können Sie das ggf. ausführen, insb. auch in einem allfälligen Zusammenhang des Produkthaftungsrechts?

Er denkt da an den Missbrauch von solchen Routern für DDOS-Angriffe als Teil einer Botfarm. Aber heutzutage sind die allermeisten Router von der WAN-Seite "zu", ja selbst im Webinterface und auf der LAN-Seite solch eines Routers sind nur äußerst selten Zugriffsmöglichkeiten auf eine Shell zu finden. Also inzwischen ist das alles eher ein unwahrscheinliches Szenario.

Danke für die Klarstellung. 'Missbrauchende' sind also die Angreifer und nicht die Router-Hersteller, die ihrer Firmware BusyBox beigeben, wie ich es zunächst verstanden hatte.