[English]Die Oktober 2025-Updates für Windows scheinen einen negativen Effekt auf die Vorschau von Dateien im Explorer zu haben. Mir liegen Berichte vor, dass PDF-Dokumente oder andere Dokumentdateien nicht mehr in der Vorschau geöffnet werden – speziell, wenn sie auf Netzwerkfreigaben liegen.

[English]Die Oktober 2025-Updates für Windows scheinen einen negativen Effekt auf die Vorschau von Dateien im Explorer zu haben. Mir liegen Berichte vor, dass PDF-Dokumente oder andere Dokumentdateien nicht mehr in der Vorschau geöffnet werden – speziell, wenn sie auf Netzwerkfreigaben liegen.

Erste Leserhinweise

Die ersten Hinweise, dass durch die Installation der Oktober 2025-Sicherheitsupdate etwas mit der Dateivorschau passiert sein könnte, finden sich in diversen Kommentaren hier im Blog.

Warnung, dass Preview-Anzeige gefährlich sei

In diesem Kommentar von Mick zum Artikel Patchday: Windows 10/11 Updates (14. Oktober 2025) schreibt dieser, dass nach dem Oktober 2025 Update beim Anzeigen der PDF Vorschau durch den Adobe Acrobat-Reader die Warnung: "The file you are attempting to preview could harm your computer" im Windows Explorer angezeigt werden. Allerdings seien nicht alle Dateien betroffen. Nach der Deinstallation des Oktober-Updates ist das Problem behoben. Allerdings gibt Mike keine Windows-Version an.

Noch eine Warnung durch einen Leser

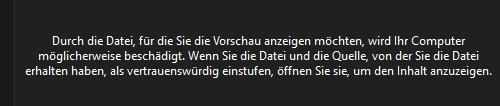

Blog-Leser M.T. hat sich ebenfalls in diesem Kommentar zum Artikel Patchday: Windows 10/11 Updates (14. Oktober 2025) gemeldet und bestätigt das gleiche Problem. Der Leser gibt an, dass die Dateivorschau im Windows-Explorer bei einigen Benutzern, unabhängig vom Dateityp, auch nicht mehr funktioniert. Es wird eine Warnung "Durch die Datei, für die Sie die Vorschau anzeigen möchten, wird ihr Computer möglicherweise beschädigt…" eingeblendet und die Anzeige abgelehnt.

Ich hatte in diesem Zusammenhang vermutet, dass die Anzeige den letzten Office-Schwachstellen geschuldet sein dürfte, wo die Vorschau missbraucht wurde.

Meldungen auf Administrator.de

Mir ist in diesem Zusammenhang dieser Thread bei administrator.de untergekommen, wo ein IT-Mitarbeiter das Update KB5066835 für Windows 11 24H2-25H2 verantwortlich macht. Er schrieb, dass das besagte Update (zumindest bei Netzlaufwerken) die Vorschau im Vorschaufenster des Explorers bei vielen Dateitypen, z.B. PDFs, Excel- und Word-Dokumenten verhindert. Nach der Deinstallation des Updates funktionieren die Vorschauen der Dateien wieder. Ein zweiter Thread auf administrator.de bezieht sich explizit auf die PDF-Vorschau.

Es betrifft mehrere Windows-Versionen

Zum 19. Oktober 2025 hat sich Blog-Leser David S. per E-Mail gemeldet und berichtet ebenfalls von solchen Problemen mit der Vorschau, allerdings unter verschiedenen Windows-Versionen. Er schrieb "Komischer Weise hat sich noch niemand beschwert, dass mit dem monatlichen Update zumindest bei Windows 11 und Windows Server 2019 die Dateivorschau für einige Elemente nicht mehr geht."

David hat mir den obigen Screenshot der Warnung zukommen lassen (danke). Diese Warnung tritt bei Office- und PDF -Dokumentdateien auf, das hat der Leser getestet – Grafikdateien funktionieren dagegen.

David berichtete, dass ein Kollege von ihm das Problem eingrenzen konnte. Betroffen sich Dateien, bei denen das MoW Flag (Mark-of-the-Web) gesetzt ist. Also Internet-Downloads oder Dateien auf Netzwerkfreigaben.

Man könne es per FQDN-Aufruf des Speicherortes durchaus umgehen, schrieb der Leser. Nur hilft das hilft nur dem Endanwender nicht, der den Fileserver per Laufwerksbuchstabe öffnet, war seine Aussage.

Diskussion und Workarounds

Werner wies bereits zum 17. Oktober 2025 in diesem Kommentar auf die Diskussion Windows 11 October 2025 Update Breaks File Explorer Previews im Windows-Forum hin. Im betreffenden Post finden sich Hinweise, wie man abseits der Deinstallation des verantwortlichen Oktober 2025-Updates das Problem entschärfen kann.

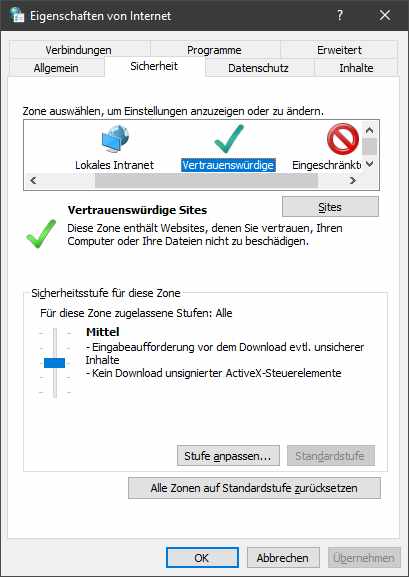

In den meisten Fällen sollte es ausreichen, die Netzwerkfreigaben unter Eigenschaften von Internet zur Zone Lokales Intranet oder zu den Vertrauenswürdige Sites hinzuzufügen. Blog-Leser Werner hat hier bestätigt, dass das funktioniere und gleich die passenden Gruppenrichtlinien mit angegeben.

Artikelreihe:

Windows: Dateivorschau im Explorer nach Oktober 2025-Update kaputt – Teil 1

Windows Dateivorschau mit Okt. 2025-Update kaputt: Microsoft erklärt das Ganze – Teil 2

Ähnliche Artikel:

Microsoft Security Update Summary (14. Oktober 2025)

Patchday: Windows 10/11 Updates (14. Oktober 2025)

Patchday: Windows Server-Updates (14. Oktober 2025)

Patchday: Microsoft Office Updates (14. Oktober 2025)

Exchange Server Sicherheitsupdates Oktober 2025

Windows 10/11: USB-Tastatur/-Maus funktioniert in WinRE nicht richtig

Windows 11 24H2-25H2: Notfall Recovery Update KB5070762

Windows 11 24H2-25H2: Update KB5070773 fixt USB-Tastatur- und -Mausprobleme in WinRE

Windows 10 22H2/Windows 11 23H2: Preview Updates (23./25./29 September 2025)

September 2025-Update KB5065426 verursacht Probleme mit großen AD-Umgebungen

Windows 11 24H2/25H2: Localhost-Probleme nach Oktober 2025-Update KB5066835

Windows 11 24H2-25H2/Server 2025: Microsoft bestätigt Problem mit IIS/localhost

Windows-Bugs: Update und Herunterfahren; Sperrbildschirm; Startmenü und Suche

Windows 11 25H2: Umlaute-Bug bei Azure OneDrive-Nutzern

Windows 11 24H2-25/H2, Server 2025: SID-Duplikate verursachen NTLM-/Kerberos-Authentifizierungsfehler

Windows Server 2025: TiWorker verursacht durch KB3025096 Abstürze

MVP: 2013 – 2016

MVP: 2013 – 2016

Ich hatte hier davon gelesen.*

" Wie Microsoft schreibt, wurde eine Sicherheitslücke geschlossen, durch die NTLM-Hashes bei der Vorschau potenziell unsicherer Dateien offengelegt werden könnten. Es dient also der Sicherheit. Und: Diese Änderung gilt nur für Dateien, die heruntergeladen wurden."

* https://www.deskmodder.de/blog/2025/10/22/windows-11-vorschaufunktion-im-datei-explorer-wird-bei-daten-aus-dem-netz-jetzt-automatisch-deaktiviert/

Also ein Bequemlichkeit contra Sicherheit Problem… dann macht das auch nix kaputt, sondern sicher!

@Luzifer:

Dann macht die Sicherheit eben alles kaputt!

Wortspielereien die im Endergebnis nichts bringen.

Sicherheit hin oder her, es geht nicht mehr mit einer Vorschau im Explorer: ERGO: Kaputt!

Aber du hast ja damals schon Probleme verursacht, als du Adam und Eva dazu verleitet hast den Apfel zu futtern, und deswegen sind wir alle aus dem Paradies gefolgen :)

Flickenteppichschusterei… ein einfaches dir \\evil-host\share reicht weiterhin aus, um NTLMs weiterzugeben…

https://blog.jakobs.systems/blog/20251005-ntlm-ad-offline/

Wenn das Firmen durch ihre Firewalls lassen, dann ist ihnen nicht zu helfen.

also gefühlt 90%?

Also wenn nur die eigenen Server wie im Artikel am Ende verlinkt freigegeben werden, sollte der 'Evil-Server' ja weiter die Blockademeldung bringen.

Trotzdem macht ne Blockade in der Firewall natürlich Sinn, früher war da bei mir nur http/https nach draußen möglich. Aber mit der Vielzahl der verschiedenen Videokonferenzlösungen im Zuge von Corona musste ich da nachlassen, weil die sich nicht auf eine allgemeine Portauswahl einigen können, sondern fast jeder sein eigenes Süppchen kocht.

> Also wenn nur die eigenen Server wie im Artikel am Ende verlinkt freigegeben werden, sollte der 'Evil-Server' ja weiter die Blockademeldung bringen.

Es kommt darauf an… ein paar Beispiele:

Die Email-Vorschau in Outlook bis 2016 (u.U. sogar bis 2019 LTSC) mit externen Anlagen (meist Bildern) stürzte in der Druckseitenvorschau reproduzierbar ab, wenn in einer Mail Bilder/Icons von außerhalb kommen und der Versuch des Ladens im Timeout endet. Ähnlich verhält es sich auch bei anderen Anwendungen, die auf die vergammelte IE Trident Engine zur Darstellung von etwas setzen (es sind noch verdammt viele!).

Wie ich im Artikel geschrieben habe bringen die "bösen Jungs" Ihre Tools ins eigene Netzwerk rein und benutzen Rouge Server, wie diesen hier:

https://github.com/lgandx/Responder

Und wie ich ebenfalls gezeigt habe: Statt ein Binary runterzuladen, dass von einer EDR sofort erkannt wird, erstellen/compilieren diese sowas meist auf der Zielmaschine. Das geht bei den meisten EDR durch. Wobei Python schon ein recht fettes Framework ist. Ich persönlich liebe alte BASIC Dialekte wie Freebasic oder Powerbasic, das erkennt heute niemand und die compilieren kleine Executables, wenige KB groß.

Ah, danke, das mit der abstürzenden Druckansicht hatte ich auch schon. Mit eventuell dieser Ursache, werde das mal beim nächsten Fall untersuchen.

Bei meiner Lösung habe ich dann auch wirklich nur die existierenden Fileserver eingetragen, irgendwo anders intern laufende Serverdienste sollten da nicht durchschlüpfen können.

An sich finde ich das sogar gut.

Aber, am Ende des Tages wird das zugrunde liegende Problem nicht behoben und wenn jemand das Zonenflag entfernt ist nach meiner Logik ein Hash-Abfluss wieder möglich.

Ich stelle mal in den Raum: Es wurde hier nicht die eigentliche Sicherheitslücke geschlossen, sondern ein Workaround implementiert. Und das hat was von "gut gemeint ist nicht final gelöst".

Wie so oft wird nicht der root cause bereinigt, sondern nur ein nervender und halbherziger Workaround untergeschaben und kein Wort darüber verloren, wie das wieder deaktiviert werden kann. Fazit Microsoft und Sicherheit sind orthogonal zueinander. Die Freunde von deskmodder haben auch eine Lösung um, das abzuschalten.

Wer die Releasenotes vom letzte nicht-ESU-Update für Windows 10 ließt, wird übrigens feststellen, dass die Änderung auch unter Windows 10 vorgenommen wurde.

https : / / support.microsoft.com/en-us/topic/october-14-2025-kb5066791-os-builds-19044-6456-and-19045-6456-657e5143-6c5d-4401-8efa-1641ca93c051

Und wer darf's wieder "ausbaden": die Admin's natürlich! Ich hatte in den letzten Tagen reichlich anrufe von Kunden… Der User umgeht das dann durch direktes Öffnen der Datei – dieses "Sicherheits-Feature" bringt also wirklich gaaaaanz viel…

Wir haben außerdem noch die Problematik, dass die Beschriftung/Logos bei geöffneten Anwendungen in der Taskleiste nicht mehr angezeigt werden, sowie das Rechtsklick Kontextmenü ist einfach ein weißer Kasten. Nach einem Neustart funktioniert es dann wieder für eine gewisse Zeit. Sind noch auf Fehlersuche.

Das habe ich schon eine ganze Weile, dass das Thunderbird Icon am Desktop selbst angezeigt wird, aber an der Taskleiste angeklebt nicht, egal ob geöffnet oder nicht. Eine Weile ist es da und dann wieder weg. Aber nur auf dem einen Rechner. Win11 24h2

Ja, da wird der sog. Zone Identifier ausgewertet.

Den gibt es aber nur bei NTFS.

Er ist ein Attribut der ADS (Alternate Data Streams).

FAT16/FAT32/exFAT unterstützt kein ADS und damit auch keinen Zone Identifier.

Also Datei auf ein Laufwerk ziehen, das mit FAT16/FAT32/exFAT formatiert ist und die Vorschau sollte problemlos funktionieren.

Alternativ kann man den Zone.Identifier auch entfernen.

Es gibt einen Viewer für die ADS:

https://www.nirsoft.net/utils/alternate_data_streams.html

Damit kann man die auch entfernen.

Und das Problem mit den NTLM-Hashes lässt sich durch eine Firewallkonfiguration lösen.

Port 445 sperren, und zwar in beide Richtungen.

Haben wir hier in der Firma schon seit Jahren.

Außerdem ist schon lange NTLM überall deaktiviert.

Das ganze Firmennetz ist Kerberos-Only.

Und NTLM sollte man auch möglichst deaktivieren.

Man schaltet das NTLM-Logging auf den DCs an und dann schaut man einige Wochen in die Ereignisanzeige der DCs, ob da NTLM-Ereignisse drin stehen.

Wenn sich da keine NTLM-Ereignisse finden, dann kann man NTLM per GPO deaktivieren.

Man darf sich da nicht nur auf die DCs konzentieren. Jeder PC im Netz kann auch als Ziel von NTLM-Auths dienen. Z.B. auch der Exchange-Server. Besser erstmal ausgehendes NTLM abschalten und schauen was dann noch ankommt und was alles nicht mehr funktioniert.

> Das ganze Firmennetz ist Kerberos-Only.

benutzt du LAPS, lokale Konten oder Systeme in einer Workgroup? da gibt es kein AD mit Kerberos

Also nichts kaputt!

Kann man überhaupt etwas kaputt machen, was bereits kaputt war?

Wie nennt man es denn, wenn etwas nicht funktioniert? Kaputt!

Oder gibts dafür nun andere Wörter?

Ansonsten bleibt es (jedenfalls bei mir) bei: Kaputt!

Guten Tag,

Server 2019/2022 – speziell Terminalserver haben bei uns das Problem auch.

Dort scheint, dass dann eine eine andere KB zu sein – die*35 gibt es nur bei Clientsystemen.

Hallo zusammen, Ich konnte es lösen, indem ich folgende GPO aktiviert habe:

"Benutzerkonfiguration > Administrative Vorlagen > Windows-Komponenten > Anlagen-Manager" den Status auf "Aktiv" setzen.

Danach konnte man auch alles wieder normal öffnen. Betroffen waren alle Dateiendungen.

Ich hatte solche Fehlermeldungen:

Leider konnte "\\PFAD\DATEI" nicht gefunden werden. Ist es möglich, dass der Pfad verschoben, umbenannt oder gelöscht wurde?

Excel: Microsoft Excel kann auf die Datei "\\PFAD\DATEI" nicht zugreifen. Dies kann mehrere Gründe haben:

Der Name des Dokuments oder der Pfad ist nicht vorhanden

Das Dokument wird von einem anderen Programm verwendet.

Der Name der Arbeitsmappe, die gespeichert werden soll, ist identisch zu dem Namen eines anderen Dokuments, welches schreibgeschützt ist.

Excel: Die Datei konnte nicht in "Geschützte Ansicht" geöffnet werden

Windows Foto Anzeige: Das Bild kann nicht angezeigt werden, da möglicherweise nicht genügend Arbeitsspeicher zur Verfügung steht. Schließen Sie nicht verwendete Programme, oder geben Sie mehr Festplattenspeicher frei (wenn die Festplatte fast voll ist). Versuchen Sie es anschließend er erneut.

Outlook: Der Pfad ist nicht vorhanden. Überprüfen Sie den Pfad

Outlook: Sie sollten nur Dateien aus einer vertrauenswürdigen Quelle in der Vorschau anzeigen

Outlook: Für diese Datei kann aufgrund eines Fehlers bei der folgenden Vorschau keine Vorschau angezeigt werden: Microsoft Word-Vorschau Doppelklick Sie auf die Datei, um Sie im entsprechenden Programm zu öffnen

Outlook: Die Anlage kann nicht gespeichert werden. Die Anlage kann nicht gespeichert werden. Der Pfad ist nicht vorhanden. Überprüfen Sie den Pfad

Also bei mir funktioniert die Vorschau auch nicht mehr wenn ich PDF Dateien per E-Mail bekomme und den Anhang in einen Ordner speichere. Hat also nicht nur mit Netzlaufwerken zu tun, sondern die Vorschau funktioniert bei allen fremden PDF Dateien nicht mehr.

Das ist nervig, gerade für die Buchhaltung. Da habe ich gerne mit der Vorschau gearbeitet um Zeit zu sparen.

Jetzt habe ich tatsächlich einen USB Stick mit Fat32 im PC stecken, auf den ich die PDFs ziehe um damit arbeiten zu können.

Das ist schon kurios um es freundlich auszudrücken.

Die Datei muss sich auf einem Trust Pfad Netzwerk oder lokalen Pfad befinden. Zusätzlich darf das MoW flag nicht vorhanden sein für die Vorschau.

es reicht wohl die PDF-Dateien auf einen USB-Stick mit Fat32 zu kopieren und anschließend kann man die Dateien wieder zurück kopieren. Dadurch wird der Flag entfernt.

Am Ende des Tages muss man halt irgendwie auch arbeiten können oder man erstickt an Eigenverwaltung. Hier beißt sich Sicherheit mit usability.

es geht noch profaner, Du öffnest den Ordner mit Linux und entfernst die für Windows User unsichtbaren Datei:Zone.Identifier Dateien.

Windows ist per Definiton kein Betriebssystem, weil es seinen Anwendern keinen vollständigen Zugriff auf Dateien bzw. Dateistreams ermöglicht. Da kommst Du höchstens programmiertechnisch mit PowerShell ran:

Remove-Item -Path 'C:\path\to\file.exe:Zone.Identifier' -ErrorAction SilentlyContinue

"… die für Windows User unsichtbaren Datei:Zone.Identifier Dateien."

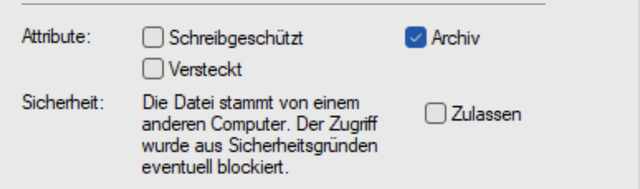

AUTSCH: ist Dir die seit Windows Vista, d.h. seit 20 Jahren verfügbare Option /R des DIR-Kommandos des Kommandointerpreters nicht bekannt, oder der NOCH ältere Hinweis "Diese Datei stammt …" der Seite "Allgemein" des "Eigenschaften"-Dialogs des Explorer?

Via GPO hatte ich leider kein Erfolg, aber interaktiv mit Sites wie oben beschrieben mit file://servername, oder via Registry für der gleiche Server wo ein Freigabe liegt:

[HKEY_CURRENT_USER\\Software\\Microsoft\\Windows\\CurrentVersion\\Internet Settings\\ZoneMap\\Domains\\servername]

"file"=dword:00000002

Holzhammerworkaround: GPO

Benutzerkonfiguration > Richtlinien > Administrative Vorlagen > Windows-Komponenten > Anlagen-Manager

"Zoneninformationen in Dateianlagen nicht beibehalten" Aktivieren.

Nicht schön, hilft aber.

Dann neustart? Mit gpupdate /force leider keine Erfolg

Greift nur für neu heruntergeladene Dateien.

Bei mir trat der Fehler auch auf, wenn die PDFs lokal gespeichert waren. Auch das hinzufügen von Freigaben zu den vertrauenswürdigen Sites brachte keine Abhilfe. Die Deinstallation der letzten Windows Updates hat den Fehler dann letztendlich behoben. Leider habe ich mir die KB-Nummern nicht notiert.

bei mir hat deinstallieren von KB5066835 abhilfe geschaffen beim Kunden.

https://community.adobe.com/t5/acrobat-discussions/pdf-preview-deactivated-with-windows-update/td-p/15547948?profile.language=de

Die Dateivorschau konnte per GPO (siehe oben) wieder aktiviert werden aber derzeit fliegen mir die Desktop-/Taskleisten Links bei servergespeichteren Profilen (RDP) um die Ohren, obwohl die Freigaben in der GPO drin sind. Jedesmal "Sicherheitswarnung" beim anklicken. Den Users freuts…

Genau das gleiche haben wir auch..

Pfad als Intranet= Vorschau geht nicht, aber Verknüpfungen sind kein Problem

Plad als vertrauenswürdig=vorschau geht, Verknüpfungen meckern

An meinem Arbeitsplatz PC mit Windows 10, funktioniert die Vorschau auch nicht mehr. Die PDF Datei liegt lokal im Ordner Downloads.

An meinem Privaten PC mit Windows 11 25H2 funktioniert alles wie es soll. Habe allerdings schon das Vorschauupdate KB5070773 installiert. Eigentlich nur um WinRE USB Problem zu beheben.

Moin. Bei mir tritt das Problem auch auf, unter Windows 10 Pro mit zuletzt verfügbaren Updates (ohne ESU), seltsamerweise betrifft das bei mir vor allem Python Scripte die ich selbst geschrieben habe – ich habe das gestern Abend festgestellt in einem Verzeichnis liegen bei mir etwa 30 meiner Scripte (alle haben den .py Suffix).. Etwa 50% davon werden als Textvorschau angezeigt in der Datei Vorschau, bei den anderen 50% steht exakt die gleiche Warnung in dem Fenster und es kommt keine Vorschau – ein Vergleich der Attribute zeigte keine Unterschiede.. :-/ Seltsames Systemverhalten..

Microsoft released an article:

https://support.microsoft.com/en-us/topic/file-explorer-automatically-disables-the-preview-feature-for-files-downloaded-from-the-internet-56d55920-6187-4aae-a4f6-102454ef61fb

See Part 2 of the article series …

Also ich persönlich war mit folgendem Vorgehen mit wenigen Klicks sehr erfolgreich. Hat bei Win10+11 und Server Versionen funktioniert… auch auf Netzwerk Shares.

Inwieweit man sich jetzt damit wieder Sicherheitslücken aufreißt, hab ich nicht im Detail geprüft, also auf eigene Gefahr.

—–

Powershell als Administrator öffnen:

New-Item -Path "HKCU:\Software\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3" -Force

New-ItemProperty -Path "HKCU:\Software\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3" -Name "180F" -Value 0 -PropertyType DWord -Force

Abmelden + Anmelden

—–

Hier noch etwas Doku dazu:

https://learn.microsoft.com/de-de/previous-versions/troubleshoot/browsers/security-privacy/ie-security-zones-registry-entries#zones

Ich lese da heraus, dass man für Dateien aus der Internet-Zone (also die mit dem MotW-Flag) die Preview im Explorer ermöglicht.

Falls da mehr dahintersteckt, bitte ich um Korrektur.

Hallo,

mal mit einfachen Worten, aus der Sicht eines Unternehmers und einfachen Anwenders.

Durch die Beglückung mittels eines Updates, verhindert nun Microsoft, die vorab Ansicht eines PDF Dokumentes im Explorer, bevor man es öffnet.

Durch die Umstellung von Papier (Post) auf Digitale Komunikation (E-Mail) werden nun massenhaft, weil so am praktischsten, Dokumente als PDF miteinander geteilt.

Wenn der PC, geschützt durch diverse Techniken wie Firewall und Antivieren Programmen, sich mit dem Internet verbindet und Dokumente empfängt, sollte der Schutz doch funktionieren.

Dann wiederspricht sich Microsoft doch selbst und gibt offen zu, dass sein Hauseigener Schutz, wenn man kein externes Produkt verwendet, nicht funktioniert.

Anders kann ich mir diesen ganzen Quatsch nicht erklären.

Durch dieses Update werden Prozesse behindert, die ein normales Arbeiten nicht mehr ermöglichen.

Vielen Dank

Ich finde es ja Schräg, dass die Vorschau von PDF auf einem Netzlaufwerk welches als Lokales Intranet definiert ist nicht funktioniert, aber sobald man den Pfad als Vertrauenswürdig definiert die Vorschau funktioniert. Liegt jetzt allerdings ein Programm auf diesem Laufwerk dann wird eine Sicherheitswarnung angezeigt welche nicht kommt wenn man den Pfad als lokales Intranet definiert. Da hat irgendwer wohl den Vogel abgeschossen.

Hallo zusammen,

falls hier noch jemand aktiv ist…Wie sieht es denn bei OneDrive-Verknüpfungen im Explorer aus? Kann man den Link zu OneDrive einfach zu den vertrauenswürdigen Sites hinzufügen?

Genau das tritt jetzt bei einem Kunden auf.