[English]Die Sicherheitsupdates vom 14. Oktober 2025 für Windows bewirken, dass die Vorschau von Dateien (z.B. PDF-Dokumente oder Office-Dokumente) im Explorer mitunter blockiert wird. In Teil 1 hatte ich das Problem beschrieben. Zum 22. Oktober 2025 hat Microsoft eine FAQ zu diesem Thema vorgelegt – das ist per Design und erfolgt aus Sicherheitsgründen.

[English]Die Sicherheitsupdates vom 14. Oktober 2025 für Windows bewirken, dass die Vorschau von Dateien (z.B. PDF-Dokumente oder Office-Dokumente) im Explorer mitunter blockiert wird. In Teil 1 hatte ich das Problem beschrieben. Zum 22. Oktober 2025 hat Microsoft eine FAQ zu diesem Thema vorgelegt – das ist per Design und erfolgt aus Sicherheitsgründen.

Worum geht es beim Vorschau-Problem?

Die Sicherheitsupdates für die noch im Support befindlichen Windows-Versionen, die zum 14. Oktober 2025 veröffentlicht wurden, schrauben an den Sicherheitseinstellungen. Sobald das MotW-Flag für eine Datei gesetzt wurde, lässt sich keine Dokumentvorschau mehr anzeigen.

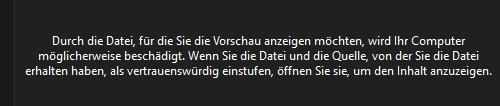

Es kommt der obige Hinweis, dass der Computer möglicherweise durch die Vorschau beschädigt werden könnte. Die Details hatte ich im Beitrag Windows: Dateivorschau im Explorer nach Oktober 2025-Update kaputt – Teil 1 aufgegriffen. Das Ganze betrifft verschiedene Windows-Versionen, die die Oktober 2025-Updates installiert haben.

Das Ganze wurde zum 22. Oktober 2025 in den Changelogs für die Updates – z.B. KB5066791 dokumentiert. Hier der Text: "[File Explorer] After installing this update, File Explorer automatically disables the preview feature for files downloaded from the internet. This change is designed to enhance security by preventing a vulnerability when users preview potentially unsafe files. For details, including steps to unblock files, see File Explorer automatically disables the preview feature for files downloaded from the internet."

Microsoft erklärt das Ganze in einer FAQ

Zum 22. Oktober 2025 hat Microsoft den Support-Beitrag File Explorer automatically disables the preview feature for files downloaded from the internet zu obigem Sachverhalt veröffentlicht, der einiges erklärt (ist an mir vorbei gegangen, als ich Teil 1 auf Vorrat für den Blog erstellt habe).

Verhalten ist by Design

Vorab lässt sich festhalten, dass dieses Verhalten der verweigerten Dateivorschau gezielt durch Microsoft herbeigeführt wurde. Redmond schreibt dazu:

- Ab den Windows-Sicherheitsupdates, die am oder nach dem 14. Oktober 2025 veröffentlicht werden, deaktiviert der Datei-Explorer automatisch die Vorschaufunktion für aus dem Internet heruntergeladene Dateien.

- Diese Änderung dient der Verbesserung der Sicherheit, indem sie eine Schwachstelle verhindert, durch die NTLM-Hashes bei der Vorschau potenziell unsicherer Dateien offengelegt werden könnten.

Mit anderen Worten: Die Deinstallation des Oktober 2025-Updates, um das Problem zu beheben, ist keine Lösung. Das Feature kommt mit den Preview-Updates und allen weiteren kumulativen Sicherheits-Updates wieder.

Der Hintergrund und die Auswirkungen

Hintergrund dieser Änderung ist, dass Microsoft eine Sicherheitslücke schließen will, durch die es zu einer Offenlegung von NTLM-Hashes kommen kann. Dies ist z.B. der Fall, wenn Benutzer eine Vorschau von Dateien anzeigen, die HTML-Tags (wie <link>, <src> usw.) enthalten, die auf externe Pfade verweisen. Angreifer könnten diese Vorschaufunktion ausnutzen, um sensible Anmeldedaten zu erfassen.

Daher wurde die Vorschaufunktion standardmäßig für alle Dateien deaktiviert, die mit "Mark of the Web" (MotW) gekennzeichnet sind, was darauf hinweist, dass sie aus der Sicherheitszone "Internet" stammen. Das Gleiche gilt für Dateien mit diesem Flag, die auf Netzwerkfreigaben liegen, die der Sicherheitszone "Internet" zugeordnet sind.

An dieser Stelle der Hinweis an Administratoren: Sofern möglich, könnte man NTLM in der Umgebung deaktivieren und auf Kerberos setzen. Dann sollte obiger Angriffsvektor entschärft sein.

Workarounds bzw. Problemlösungen

Ich hatte bereits in Teil 1 die groben Zusammenhänge skizziert und in diesem Kontext auch Workarounds (außerhalb der Deinstallation der Updates) skizziert.

Das MotW-Flag zurücksetzen

Wenn sich ein Benutzer sicher ist, dass ein Download aus dem Internet keine Gefahr darstellt, kann er das MotW-Attribut (Mark-of-the-Web) zurücksetzen.

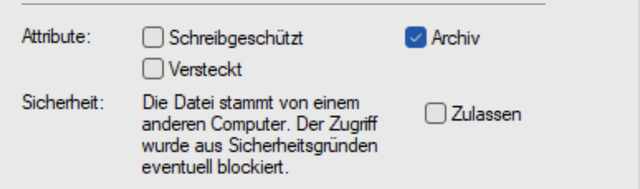

- Dazu wählt man die Dokumentdatei, deren Vorschau verweigert wird, mit der rechten Maustaste an und geht auf den Kontextmenübefehl Eigenschaften.

- Im Eigenschaftenfenster lässt sich auf der Registerkarte Allgemein in der Gruppe Sicherheit das Kontrollkästchen Zulassen markieren.

Wird das Eigenschaftenfenster über die OK-Schaltfläche geschlossen, sollte das MoW-Attribut gelöscht und die Vorschau wieder möglich sein.

Netzwerkfreigaben in Intranet- oder Trusted-Zone aufnehmen

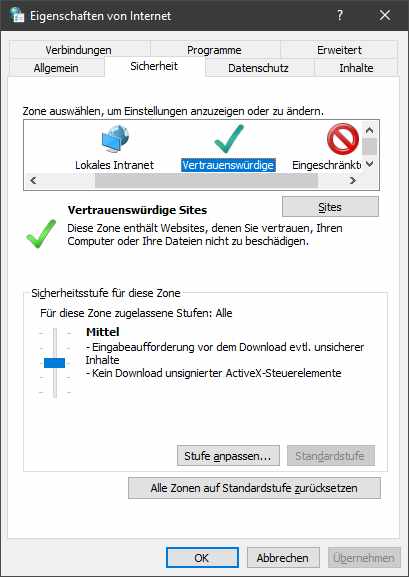

Bei Dokumentdateien, die auf Netzwerkfreigaben liegen könnte man in der Windows Systemsteuerung den Befehl Internetoptionen wählen, um das Fenster Eigenschaften von Internet aufzurufen.

Im Eigenschaftenfenster finden sich auf der Registerkarte Sicherheit die Sicherheitszonen. In den meisten Fällen sollte es ausreichen, die Netzwerkfreigaben unter Eigenschaften von Internet zur Zone Lokales Intranet oder zu den Vertrauenswürdige Sites hinzuzufügen. Die in obiger Abbildung gezeigte Schaltfläche Sites ermöglicht die Pfadnamen zur Freigabe einzutragen. Blog-Leser Werner hat hier bestätigt, dass das funktioniere.

Workaround per GPO

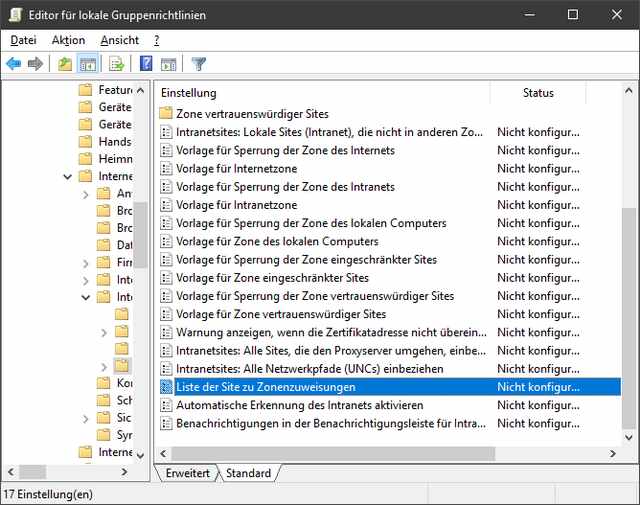

In Teil 1 haben gleich zwei Blog-Leser skizziert, wie Administratoren das Problem bei Netzwerkfreigaben für ihre Nutzer entschärfen können. Blog-Leser Werner hat hier die passende Gruppenrichtlinie angegeben. Den Gruppenrichtlinieneditor gpedit.msc aufrufen und zu folgendem Zweig navigieren.

Computerkonfiguration\Richtlinien\Administrative Vorlagen\Windows-Komponenten\Internet Explorer\Internetsystemsteuerung\Sicherheitsseite\

Dort die Richtlinie "Liste der Site zu Zonenzuweisungen" öffnen, und im Anschluss die freizugebenden Fileserver eintragen. Bei DFS den DFS-Stamm nicht vergessen, merkt Werner an. Dann die Gruppenrichtlinie aktualisieren lassen.

Weitere Anmerkungen

In diesem Kommentar merkt Jan an, dass die PDF-Vorschau bei ihm auch streikt, wenn PDF-Dokumente per E-Mail empfangen werden. Dort ist das MotW-Attribut auch gesetzt – freut Rechnungsempfänger in der Buchhaltung. Es gibt einen kruden Workaround: Das MotW-Attribut wird nur bei NTFS-Datenträgern unterstützt. Also hat er ein FAT32-Laufwerk (USB-Stick) eingerichtet, wo der Anwender die Dateien hin verschieben kann. Dort klappt die Vorschau dann.

Michel Py schreibt in diesem Kommentar, dass der mit obiger GPO keinen Erfolg gehabt habe. Er hat einen Registrierungseintrag angegeben, mit dem er das Problem, dass die Speicherorte der richtigen Internetzone zugeordnete werden, lösen konnte. Danach ist ein Neustart erforderlich.

Auch Andreas hat in diesem Kommentar eine GPO angegeben, bei dem er über den Anlagen-Manager die Vorschau wieder aktivieren konnte. Vielleicht helfen die oben skizzierten Ansätze weiter.

Artikelreihe:

Windows: Dateivorschau im Explorer nach Oktober 2025-Update kaputt – Teil 1

Windows Dateivorschau mit Okt. 2025-Update kaputt: Microsoft erklärt das Ganze – Teil 2

Ähnliche Artikel:

Microsoft Security Update Summary (14. Oktober 2025)

Patchday: Windows 10/11 Updates (14. Oktober 2025)

Patchday: Windows Server-Updates (14. Oktober 2025)

Patchday: Microsoft Office Updates (14. Oktober 2025)

Exchange Server Sicherheitsupdates Oktober 2025

Windows 10/11: USB-Tastatur/-Maus funktioniert in WinRE nicht richtig

Windows 11 24H2-25H2: Notfall Recovery Update KB5070762

Windows 11 24H2-25H2: Update KB5070773 fixt USB-Tastatur- und -Mausprobleme in WinRE

Windows 10 22H2/Windows 11 23H2: Preview Updates (23./25./29 September 2025)

September 2025-Update KB5065426 verursacht Probleme mit großen AD-Umgebungen

Windows 11 24H2/25H2: Localhost-Probleme nach Oktober 2025-Update KB5066835

Windows 11 24H2-25H2/Server 2025: Microsoft bestätigt Problem mit IIS/localhost

Windows-Bugs: Update und Herunterfahren; Sperrbildschirm; Startmenü und Suche

Windows 11 25H2: Umlaute-Bug bei Azure OneDrive-Nutzern

Windows 11 24H2-25/H2, Server 2025: SID-Duplikate verursachen NTLM-/Kerberos-Authentifizierungsfehler

Windows Server 2025: TiWorker verursacht durch KB3025096 Abstürze

MVP: 2013 – 2016

MVP: 2013 – 2016

Die eigentliche Frage ist doch wieso sollte ich Bequemlichkeit über Sicherheiut stellen wollen? Und dann wieder rumflennen wenn das Kind in den Brunnen gefallen ist.

Unbekannte Daten aus dem Web sind nunmal ein Sicherheitsrisiko und als driveby reicht eben schon die Vorschau aus.

Naja,

der eigentliche Fehler ist, dass sich die Vorschau von entsprechenden Inhalten hoppsnehmen lässt. Die MS-Meldung, man solle die Datei doch in der Anwendung öffnen, ist nur dann hilfreich, wenn die Anwendung dann robuster ist.

Daher habe ich ja auch ne Lösung gewählt, die das MotW eben nicht entfernt: Dann kann die Anwendung immer noch sehen, wo es herkommt, und entsprechend handeln. Das dedizierte Freigeben der eigenen Server sehe ich eher unkritisch: Irgendwer muss das Zeug da ja abgespeichert haben, damit ist es mindestens einmal durch den Virenscanner gegangen…

Na Ja, es betrifft auch ganz normale hausinteren Officedaten, nix aus dem Internet die in den Netzwerkfreigaben schon seit Jahren liegen usw.

Jein.

Nur, wenn man noch mit NTLM unterwegs ist.

Aber schon vor über 1 Jahr hat Microsoft empfohlen, NTLM generell abzuschalten.

Vorher das NTLM-Logging einschalten, dann einige Wochen in die Ereignisanzeige nach den entsprechenden Ereignisnummern schauen und wenn da keine Einträge vorhanden sind, wird NTLM auch nicht genutzt.

Ergo kann man es dann abschalten und damit auf Kerberos wechseln.

Und bei deaktiviertem NTLM gibts auch keine NTLM-Hashes, die ausgespäht werden könnten.

Und dann kann man gefahrlos dieses Feature auch abschalten und wieder die Vorschau zulassen.

Hier in der Firma haben wir NTLM schon seit über 1 Jahr abgeschaltet.

Und als Zusatzmaßnahme sollte man den Port 445 ausgehend in der Firewall sperren. Über den werden nämlich i.d.R. die ausgespähten NTLM-Hashes übertragen.

Alternativ kann man das MotW Flag auch für mehrere Dateien zurück setzen via Powershell Command. Einfach in den Ordner Navigieren und mittels "Get-ChildItem -Recurse | Unblock-File" Befehl werden alle Dateien – auch in Unterordner – als "zulässig" Markiert bzw. das MotW Flag wird entfernt. Ist ganz praktisch wenn man mehrere Tausend Dateien auf einem Fileserver liegen hat.

Habe bei der verlinkten Lösung von mir noch die möglichen Werte für die verschiedenen Zonen ergänzt. Meine Wahl war '2'.

Server 2019 gegen Win 10 Enterprise LTSC 2019.

Ich persönlich finde es also notwendig, denn ohne die Vorschau ist es nämlich extrem mühsam. Wenn ich Dutzende von Dateien umbenennen muss, kann ich die Datei jetzt öffnen, wieder schließen und umbenennen. Ich kann die geöffnete Datei ja nicht umbenennen. Ich denke, diese Wahl sollte dem Nutzer überlassen werden, ob die Vorschau deaktiviert ist oder nicht. Hoffen wir einfach das Beste.

Schönen Tag euch ;)

Früher waren Icons einfach Icons und keine Vorschau. Und das ist auch gegangen.

Heute beinhalten Icons ausführbaren Code.

Möglichkeiten für Backdoors müssen irgendwie ins System integriert werden…

Auch eine Lösung: "pdf24-creator" installieren, dann im Kontext Menü mit "PDF24-Compress" die PDF Datei anwählen und verkleinern (reduziert die Dateigröße signifikant und entfernt gleichzeitug das Sicherheitsflag)

= Doppelnutzen: Kleinerer Speicherbedarf und Anzeige in der Vorschau!

Also ich finde ja alle die vorgeschlagenen Lösungen nicht so wirklich sinnvoll..

Aber das geilste: Wenn ich den Server in die Trusted Sites hinzufüge, dann funktioniert zwar die Vorschau wieder…ABER Verknüpfungen auf den Netzlaufwerken werden jetzt als gefährlich eingestuft und müssen wie EXE Dateien bestätigt werden.

Den Server in beiden Zonen (Intranet und Trusted Sites) geht nicht. Und der Vorschauhandler nutzt einen anderen Weg (Trusted Sites) als die Verknüpfung (Explorer, Intranet).

Da kommt richtig Freude auf…

Also doch per Script mehrmals tätlich das MOTW entfernen?

Die Einstellungen mit der "Liste der Site zu Zonenzuweisungen" scheint unter 24H2 zu funktionieren, unter 25H2 jedoch nicht.

Ich habe bei beiden einen Lokalen Onedrive Pfad hinzugefügt.

Hallo,

ich habe ein einfache Lösung für mich und meine kleine Umgebung entwickelt.

Ich lade alle PDF (monatliche Rechnungen und Kontoauszug) in einen Ordner bei One Drive (DSGVO konform da von Deutsche Telekom verwaltet)

Dann öffne ich den Kontoauszug am PC.

Um alle Rechnungen nun mit dem Kontoauszug abzugleichen nutze ich ein Android Tablet. Dort läuft One Drive am gleichen Benutzerkonto.

Nun öffne ich den betreffenden Ordner.

Jetzt kann ich die einzelnen Dokumente am Tablet nacheinander durchsehen und mit dem Kontoauszug abgleichen. Man tippt einfach auf das Dokument um die Ansicht zu erzeugen. Tippt dann zurück und ist wieder im Ordner.

Wenn alles in Ordnung sende ich eine E-Mail an meinen Steuerberater.

Dieser hat Zugriff auf den betreffenen Ordner. Diesen habe ich speziell freiggegeben.

Eine entsprechende Datei aus meinem Banking Programm liegt auch im gleichen Ordner. Diese kann in Datev eingelesen werden.

Die einzelnen Dokumente dienen nur der Kontrolle.

Natürlich ist die Bearbeitung am PC innerhalb des Explorer einfacher, vor allem wenn mann mehrer Fenster und Programme öffnen kann. Aber als Übergangslösung für kleine Umgebungen kann das funktionieren.

Vorteil

Kein Eingriff in Windows notwendig

Meint Ihr, das MS da noch eine bessere Lösung in nächster Zeit bauen wird ohne Sicherhetisabstriche oder den großen manuellen Aufwand im Unternehmensnetzwerk zu lösen?

Aktuell gibt es keinen mir bekannten Lösungsansatz um es dauerhaft ohne Sicherhetiseinschränkungen oder manuelles Eingreifen zu umgehen.

Hallo,

Ich habe noch eine weitere, noch einfachere Lösung gefunden.

Als alternativen Datei Explorer, habe ich Files installiert.

Quelle: https://files.community/

Ersetzt den Windows Explorer bei mir vollständig.

Auf Wunsch macht das Programm (Einstellungen) die Änderung in der Registrierung so, dass es den Microsoft Explorer (bleibt vorhanden) ersetzt.

Das Programm ist sehr übersichtlich. Man findet alles in den Einstellungen sehr leicht.

Es arbeitet als UWP App in der Sandbox, gute OneDrive Intergration.

Für alle die mit Änderungen am System oder irgendwelchen Script Lösungen ohnehin überfordert sind die Lösung.

Aus meiner Sicht, macht es auch keinen Sinn am Microsoft Explorer nach Lösungen zu suchen, wie man das was nicht mehr geht zu umgehen, oder Türen zu öffnen, von denen man nicht weiß was am Ende noch so alles passiert.

Führt die Vorschau in diesem Files-Dateimanager denn auch die Scripte in den PDFs aus?

Falls ja, dann ist das ein Sicherheitsrisiko.

Hallo,

meine Nachprüfung hat ergeben, das dieses Programm keine Scripte wie zB JavaScript, Makros usw. ausführt. Das Programm stellt Dateien wie ein Bild dar, ohne aktive Inhalte zu laden.

Das macht es auch mit anderen Dateien. Ich finde nach einem Tag Einarbeitung das ganze sogar besser als den Explorer. Für mich ist die Struktur viel übersichtlicher.

Aber das können die Profis (wie Herr Born) hier ja gern überprüfen.

FreeCommanderXE installieren …

dann klappt das auch wieder mit den Vorschauen – und ein paar praktische Tools, die der Explorer nicht hat, kommen auch dazu.

To remove the MotW tag for multiple files in folders, instead of RMB on every single one to unblock them, unblock them in a bulk using CMD/PowerShell and elevated rights ["run as admin" or it won't do anything!]

Run the command

Get-ChildItem -Path "C:\folder path" -Recurse | Unblock-File

Replace the example path between "" with yer true path to the folder with the blocked/downloaded PDF and/or TXT files. Mark the folder and RMB on the explorer address bar and choose to copy the address as text, then Ctrl+V it between the "" in the command line. Now execute the command. Done.

You can restart the explorer to make sure it takes effect, but you usually don't have to. Should be applied immediately. Anyways, if ye wish, open Task Manager with Ctrl+Shift+Esc, swiftly locate Windows Explorer under Processes, right-click on it: restart. Done.

Also, who's brave enough to fiddle around in his registry:

Navigate to

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3

Find value 180F, if set to 3, change it to 0.

Restart yer machine.

Expect MS to revert the registry change with every other security update. Also, it's a global change and will remove the protection entirely, which is … not so smart, to put it delicately.

So, using PowerShell to bulk-remove or RMB on a blocked file to individually remove it manually is the safer and permanent solution for a file, or all downloaded trusted files, as it won't be reverted by MS.

Hallo,

ich sehe das dieses Thema immer wieder gelesen wird und User neute Beiträge einpflegen.

Hier mein neuer Beitrag.

Man muss keine komplizierten Dinge machen die man am Ende nicht versteht und möglicherweise sein System oder bei einem Kunden zerstört oder oder oder.

Ein kleines Tool, dass über den Microsoft Store bezogen werden kann, bringt eine einfache Lösung

Das Tool heist QuickLook. Hier der Link zum Store

https://www.microsoft.com/store/productId/9NV4BS3L1H4S?ocid=libraryshare

Hier eine Erklärung wie es funktioniert. Gefunden und empfohlen von

Google Gemini

QuickLook ist genau das, was vielen Windows-Nutzern fehlt: Es ist kein neuer Dateimanager, sondern eine schlaue Funktionserweiterung. Es ist stabil, extrem schlank und löst dein PDF-Vorschau-Problem auf elegante Weise.

Hier ist die Schritt-für-Schritt-Anleitung zur Einrichtung:

1. Installation

Du hast zwei einfache Möglichkeiten, QuickLook zu installieren:

Über den Microsoft Store: Suche nach "QuickLook" (kostenlos, entwickelt von Paddington). Das ist der sicherste Weg.

Über GitHub: Falls du den Store nicht nutzt, kannst du es direkt von der QuickLook GitHub-Seite herunterladen.

2. Die Einrichtung

Sobald QuickLook installiert ist, läuft es dezent im Hintergrund (du siehst ein kleines Lupen-Symbol unten rechts in der Taskleiste bei der Uhr).

Öffne deinen ganz normalen Windows Explorer.

Gehe zu einem Ordner mit den "problematischen" Internet-PDFs.

Wichtig: Du musst die PDF nur einmal anklicken (markieren), nicht doppelt öffnen.

Drücke jetzt die Leertaste.

3. Was nun passiert

Es öffnet sich ein schwebendes Fenster, das dir den Inhalt der PDF sofort anzeigt.

Blättern: Du kannst im Vorschaufenster scrollen.

Nächste Datei: Wenn das Fenster offen ist, kannst du mit den Pfeiltasten deiner Tastatur einfach zur nächsten Datei springen – die Vorschau aktualisiert sich sofort.

Schließen: Drücke erneut die Leertaste oder das X, um die Vorschau zu beenden.

Warum das dein Problem löst:

Da QuickLook das Dokument "unabhängig" vom Explorer rendert, greift die Sicherheitsbeschränkung der Explorer-Vorschau (die seit Oktober 2025 so streng ist) hier nicht. Du siehst das Dokument, ohne es in einem Browser oder Reader "scharf" öffnen zu müssen.