Werbung – Kerberoasting bleibt ein hartnäckiges Problem für IT-Profis und ermöglicht Angreifern, ihre Attacken bis in die höchsten Ebenen eines Active Directory (AD) auszuweiten. Mit starken Passwörtern, Verschlüsselung und klaren Sicherheitsrichtlinien können Administratoren Cyberkriminelle jedoch stoppen, bevor sie überhaupt beginnen.

Werbung – Kerberoasting bleibt ein hartnäckiges Problem für IT-Profis und ermöglicht Angreifern, ihre Attacken bis in die höchsten Ebenen eines Active Directory (AD) auszuweiten. Mit starken Passwörtern, Verschlüsselung und klaren Sicherheitsrichtlinien können Administratoren Cyberkriminelle jedoch stoppen, bevor sie überhaupt beginnen.

Der Name Kerberoasting leitet sich von Kerberos ab – dem Authentifizierungsprotokoll, das Microsofts AD verwendet, um die Identität von Computern oder Benutzern zu überprüfen, die Zugriff auf bestimmte Ressourcen anfordern.

Die Stärke eines Kerberoasting-Angriffs liegt in seiner eskalierenden Natur. Ein Cyberkrimineller kann mit einem normalen Windows-Benutzerkonto im AD beginnen, das er über gängige Angriffstechniken wie Malware oder Phishing kompromittiert hat.

Das eigentliche Ziel des Angreifers sind jedoch meist sogenannte Servicekonten, die über ihren Service Principal Name (SPN) identifiziert werden. Diese Konten werden zum Ausführen von Windows-Diensten genutzt und in der Regel nicht von Endnutzern verwendet. Servicekonten sind besonders attraktiv, da sie häufig weitreichende Berechtigungen besitzen – teilweise sogar Domain-Administratorrechten.

Fahrkarte ins Unglück

Wie also gelingt der Sprung vom normalen Benutzerkonto zum Servicekonto? Die Schwachstelle liegt im Ticket-Vergabesystem des Protokolls. Das Kerberos-Protokoll überträgt den Authentifizierungsstatus eines Benutzers über sogenannte Service Tickets. Jeder AD-Benutzer kann beim Ticket Granting Service (TGS) Tickets für beliebige Servicekonten im AD anfordern. Das bedeutet: Ein Angreifer kann mit dem kompromittierten Benutzerkonto ein Service-Ticket für ein bestimmtes SPN anfordern.

Solche Konten lassen sich leicht mit frei verfügbaren Open-Source-Tools wie GetUserSPNs.py von SecureAuth oder Rubeus von GhostPack identifizieren. Diese Tools können zudem gültige Tickets für die jeweiligen Servicekonten anfordern.

Das Ticket wird mit dem Hash des Passworts des Zielkontos verschlüsselt – also des Passworts, das an das SPN gebunden ist. Der Angreifer exportiert dieses Ticket und führt offline Brute-Force-Angriffe durch, um den Passwort-Hash zu knacken. Gelingt das, erhält er vollständigen Zugriff auf das Servicekonto – und kann seine Privilegien weiter ausbauen.<

Passwort-Prioritäten

All dies wäre nicht möglich, wenn Konten richtig geschützt wären: Selbst wenn ein Angreifer ein Ticket erbeutet und offline analysiert, würden starke Verschlüsselung und komplexe Passwörter seine Angriffe ins Leere laufen lassen.

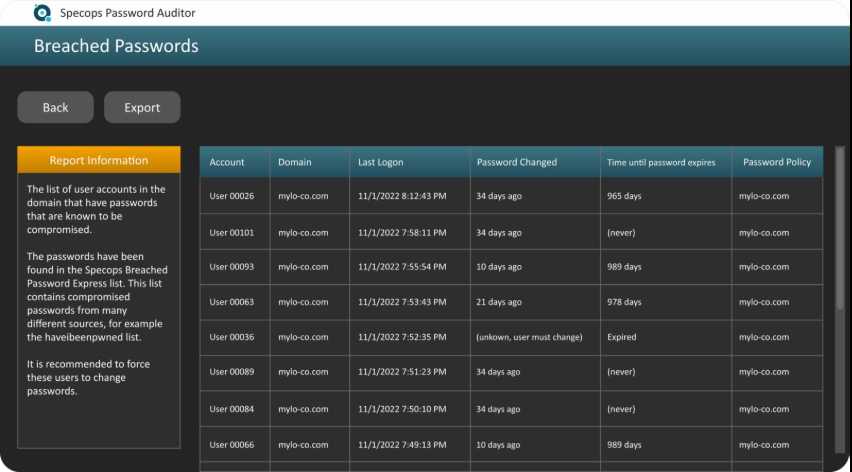

Ein erster Schritt ist daher, die Passwortsicherheit zu prüfen und sicherzustellen, dass alle Kennwörter auch in einer Welt des Kerberoasting bestehen können. Tools wie der Specops Password Auditor können hier eine zentrale Rolle spielen, indem sie das AD – auf drei Ebenen – auf passwortbezogene Schwachstellen scannen:

- AD-Konten prüfen: Überprüfen Sie Benutzerkonten auf 1 Milliarde bekannte kompromittierte Passwörter, identifizieren Sie schwache Kennwörter und finden Sie veraltete oder inaktive privilegierte Konten.

- Risikoanalyse mit Passwortberichten: Stellen Sie sicher, dass Ihre Richtlinien die Benutzer zu sicheren Passwörtern verpflichten. Finden Sie Konten mit abgelaufenen, identischen oder leeren Passwörtern und bewerten Sie, wie effektiv Ihre Richtlinien Brute-Force-Angriffe verhindern.

- Richtlinien an Compliance-Standards ausrichten: Vergleichen Sie Ihre Passwort-Richtlinien mit bewährten Standards und prüfen Sie, ob Sie mit aktuellen Cybersecurity- und Datenschutzanforderungen konform sind.

Specops Passwort-Auditor; Quelle: Specops

Erkennung bleibt schwierig

Die Ausführungen in obigem Text zeigen, dass Angreifer durch die AD-Architektur schnell höhere Berechtigungen erlangen können. Doch ein weiteres Problem ist die Erkennung: Kerberoasting-Angriffe sind oft schwer zu identifizieren – selbst während sie stattfinden.

- Das Knacken des Tickets geschieht offline und ist daher nicht sichtbar. Hinzu kommt, dass kein Malware-Einsatz erforderlich ist, was klassische Schutzsysteme wie Antivirensoftware wirkungslos macht.

- Da Angreifer ein legitimiertes Benutzerkonto übernehmen, umgehen sie auch viele gängige Sicherheitslösungen. Diese sind selten dafür ausgelegt, das Verhalten autorisierter Benutzer zu überwachen.

Also wie schützen Administratoren ihre Konten im Active Directory? Es gibt verschiedene Maßnahmen, doch diese Prioritäten sollten Administratoren in den Vordergrund stellen.

Regelmäßige Passwort-Audits aller Domain-Konten

Wie bereits erwähnt, sind Passwörter die schwächste Stelle. Jedes Konto mit SPN sollte mit nicht wiederverwendbaren, zufälligen und langen Passwörtern (mindestens 25 Zeichen) geschützt werden, die regelmäßig geändert werden.

Verwendung von Group Managed Service Accounts (gMSAs)

Diese Art von AD-Konto ermöglicht mehreren Diensten oder Servern die Nutzung desselben Kontos und vereinfacht sowohl das SPN-Handling als auch das Passwortmanagement. Laut Microsoft sind gMSA-Passwörter 120 Zeichen lang, komplex und zufällig generiert, was sie äußerst widerstandsfähig gegen Brute-Force-Angriffe macht.

AES-Verschlüsselung ist zu bevorzugen

Nicht alle Servicekonten bieten den gleichen Schutz. Besonders gefährdet sind Konten, die schwache Verschlüsselung wie RC4 verwenden.Setzen Sie stattdessen auf AES – diese Konten sind deutlich schwieriger zu kompromittieren.

Nächste Schritte

Kerberoasting ist eine ernstzunehmende Bedrohung, aber sie lässt sich beherrschen. Der erste Schritt besteht darin, alle Benutzerkonten mit SPNs zu prüfen. Entfernen Sie SPNs, die nicht benötigt werden. Wenn Sie heute einen Read-only-Scan Ihres Active Directory durchführen möchten, laden Sie unser kostenloses Audit-Tool herunter: Specops Password Auditor.

Darüber hinaus sollten Sie starke Passwortrichtlinien und grundlegende Cyberhygiene in Ihrer gesamten Organisation durchsetzen. Denken Sie daran: Kerberoasting beginnt mit einem kompromittierten Benutzerkonto: Stellen Sie also sicher, dass alle Mitarbeitenden lange, komplexe und regelmäßig erneuerte Passwörter verwenden.

Noch besser: Setzen Sie auf Multi-Faktor-Authentifizierung (MFA) und sensibilisieren Sie Ihr Team für die Gefahren von Malware und Phishing.

Cyberkriminelle nutzen leicht verfügbare Tools für ihre Angriffe – aber auch Sie können Technologie zu Ihrem Vorteil einsetzen. Zum Beispiel ist Specops Password Policy so konzipiert, dass sie kontinuierlich mehr als 4 Milliarden kompromittierte Passwörter blockiert, neue Leaks erkennt und täglich auf Verstöße prüft.

Mit solchen Schutzmaßnahmen können Sie sicherstellen, dass Kerberoasting von Anfang an scheitert und Ihre kritischen Servicekonten zuverlässig geschützt bleiben.

Buchen Sie eine Live-Demo von Password Policy.

MVP: 2013 – 2016

MVP: 2013 – 2016

Hallo Herr Born,

aktuell wird diese Webseite (https://www.borncity.com/blog/2025/11/18/kerberoasting-im-jahr-2025-so-schuetzen-sie-ihre-servicekonten/) beim Aufruf dieser Webseite (https://www.borncity.com/blog/page/3/) geöffnet. Es ist also gerade nicht möglich auf ältere Blog Einträge zu gelangen.

Die Webseite (https://www.borncity.com/blog/page/4/) funktioniert wieder.

Sollte wieder gehen.