![]() [English]Sicherheitsspezialisten von Sophos haben zwei RobinHood Ransomware-Angriffe analysiert und festgestellt, dass diese einen veralteten Gigabyte-Treiber verwenden, um installierte Antivirus-Software lahm zu legen. Anschließend startet der Angriff zur Verschlüsselung.

[English]Sicherheitsspezialisten von Sophos haben zwei RobinHood Ransomware-Angriffe analysiert und festgestellt, dass diese einen veralteten Gigabyte-Treiber verwenden, um installierte Antivirus-Software lahm zu legen. Anschließend startet der Angriff zur Verschlüsselung.

Der nachfolgende Tweet von SophosLabs verweist auf den Originalartikel, und Bleeping Computer hat es hier aufgegriffen.

NEW RESEARCH: Two different ransomware attacks borrow vulnerable driver to remove security software from the targeted computers just prior to performing the destructive file encryption portion of the attack.

Full story: https://t.co/6nvrryoGEG pic.twitter.com/tBrVXYBv6O

— SophosLabs (@SophosLabs) February 6, 2020

Alter Gigabyte-Treiber als Schwachstelle

Ein signierter, inzwischen aber veralteter (Grafik-)Treiber (ist Teil eines Softwarepakets) des taiwanesischen Motherboard-Herstellers Gigabyte weist eine seit 2018 bekannte Schwachstelle CVE-2018-19320 auf.

The GDrv low-level driver in GIGABYTE APP Center v1.05.21 and earlier, AORUS GRAPHICS ENGINE before 1.57, XTREME GAMING ENGINE before 1.26, and OC GURU II v2.08 exposes ring0 memcpy-like functionality that could allow a local attacker to take complete control of the affected system.

Das Softwarepaket mit dem Treiber ist zwar veraltet. Aber weder Microsoft noch Verisign, deren Code-Signatur-Mechanismus zur digitalen Signatur des Treibers verwendet wurde, haben das Signatur-Zertifikat widerrufen, so dass die Authenticode-Signatur weiterhin gültig ist.

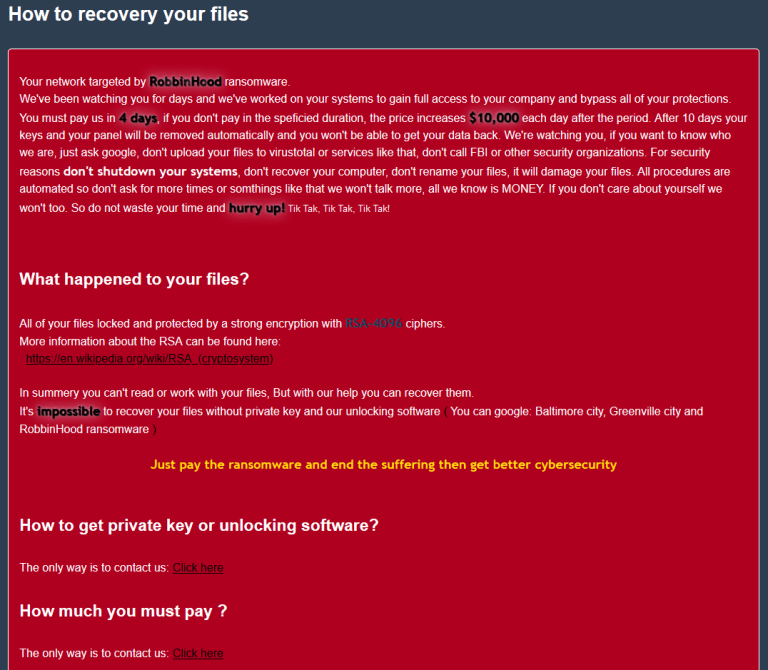

Angriff über den Treiber

In den beobachten Fällen haben die Cyber-Kriminellen hinter der RobinHood-Ransomware den Gigabyte-Treiber als Hebel benutzt, um einen zweiten, nicht signierten Treiber in Windows zu laden. Dieser zweite Treiber versucht dann, Prozesse und Dateien von Endpunkt-Sicherheitsprodukten (Antivirus-Software) zu killen. Damit kann der Manipulationsschutz dieser Pakete umgangen werden, und die Ransomware ist frei, die Verschlüsselung der Dateien vorzunehmen. Anschließen wird die RobinHood Ransomware-Meldung eingeblendet.

(RobinHood Ransomware-Meldung, Quelle: Sophos)

Die Sophos-Sicherheitsforscher schreiben, dass es das erste Mal ist, dass Ransomware beobachtet wurde, die einen von Microsoft mitsignierten (aber anfälligen) Treiber eines Drittanbieters ausliefern, um den Windows-Kernel im Speicher zu patchen, ihren eigenen unsignierten bösartigen Treiber zu laden und Sicherheitsanwendungen aus dem Kernelbereich zu entfernen. In beiden analysierten Fällen wurde die RobbinHood-Ransomware gefunden.

Windows-Viren-/Ransomware-Schutz ausgehebelt

Die Sicherheitsforscher haben vor kurzem gesehen, wie die RobbinHood-Ransomware-Familie Dateien ohne Behinderung durch Endpunktschutzsoftware verschlüsseln konnte. Der Installer der Ransomware unterwandert über den Treiber erfolgreich den Kernelspeicher von Windows 7, Windows 8 und Windows 10. Dann wird eine Datei mit dem Namen STEEL.EXE auf dem System ausgeführt.

Diese extrahiert eine Reihe an weiteren Dateien in den Ordner C:\WINDOWS\TEMP. Im Anschluss werden die entpackten Dateien gestartet, die dann einen Treiber mit einer Schwachstelle installieren und die Prozesse der Virenscanner abschießen. Die Details werden in diesem Sophos-Artikel aufbereitet. Wer also mit alter Gigabyte-Hardware unterwegs ist, sollte schauen, ob der Treiber eventuell noch unter Windows installiert ist.

MVP: 2013 – 2016

MVP: 2013 – 2016

Dazu sollte man auch wissen, wie der Treiber heißt, bzw. bei welchen Gigabyte-Produkten er zum Einsatz kommt. (Und ich spekuliere noch darüber, u.a. bei genanntem Boardhersteller nach neueren Realtek HD Audio Treibern zu suchen…)

Gefunden, Quellen:

– https://nvd.nist.gov/vuln/detail/CVE-2018-19320

– https://www.secureauth.com/labs/advisories/gigabyte-drivers-elevation-privilege-vulnerabilities

– https://news.sophos.com/en-us/2020/02/06/living-off-another-land-ransomware-borrows-vulnerable-driver-to-remove-security-software/

Demnach:

– GIGABYTE APP Center v1.05.21 and previous

– AORUS GRAPHICS ENGINE v1.33 and previous

– XTREME GAMING ENGINE v1.25 and previous

– OverClocking GURU II v2.08

Demnach hat man verloren, wenn man folgende Dateien/Prozesse auf seinem PC findet (Dateisystem, insbesondere \windows\temp; Registry; Taskmanager): STEEL.EXE, ROBNR.EXE, GDRV.SYS, RBNL.SYS, PLIST.TXT

Nichtmal mehr den Hardwareherstellern kann man trauen.

Danke für die obigen Links. Ich hatte heute Morgen nicht geantwortet, da die gleichen Informationen über den im Text verlinkten CVE-2018-19320 und den herausgezogenen Textschnipsel schon zu finden waren.

MOSTLY HARMLESS!

Auch dieser Schädling funktioniert nur auf den Windows-Installationen armer ahnungsloser Tröpfe, die ihn in ihrem Administratorkonto ausführen (denn ohne Administratorrechte kann der Treiber nicht geladen werden).

Allen weniger ahnungslosen Windows-Missbrauchern, die ein unprivilegiertes STANDARD-Benutzerkonto verwenden, kann der Schädling nichts anhaben … es sei denn, diese sind so ungeschickt, einen eventuellen UAC-Prompt zu bejahen.

Aber auch dagegen gibt's Abhilfe: UAC in Standardkonto deaktivieren.

Noch effektiver ist natürlich, das Starten dahergelaufener (also nicht vom Administrator unter %ProgramFiles% oder %SystemRoot% installierter) Programme per SAFER alias Softwarebeschränkungsrichtlinien zu unterbinden.

Wenn man – aus welchen Gründen auch immer – diese Software installiert, fordert Windows per UAC entsprechende Rechte an.

Ähnlich auch beim Realtek-Ding. Dort muss man nur den Benutzer dazu bringen, irgendwas zu installieren. Dieses "Irgendwas" stellt fest, dass der HD-Audio-Treiber installiert ist, und legt passende DLLs ab, die fortan bei jedem Systemstart vom Audio-Treiber mit gestartet werden, ohne dass man das mit autoruns entdecken würde…

Applocker, SRP usw. helfen zwar, aber wer macht das zuhause? Und wer eine Software will, und hat die Möglichkeit dazu, sei es per UAC oder per separatem Admin-Account, tut das auch, wenn er das Programm (glaubt zu) benötig(en/t).

Ist ALLES IRRELEVANT: der Angriff erfolgt mit dem vom Schädling MITGEBRACHTEN signierten Treiber, nicht über einen EVENTUELL installierten (veralteten und unsicheren) Treiber!

MERKE: erst lesen, dann denken und verstehen, danach vielleicht posten!