![]() [English]Gestern, am 23.6.2017, hat Microsoft noch sehr spät in einer kurzen Mail die Sicherheitswarnung CVE-2017-8558 bekannt gegeben. Es handelt sich um einen Hinweis auf eine Sicherheitslücke in der Microsoft Malware Protection Engine (Windows Defender, Microsoft Security Essentials, Forefront Protection), die eine Remote Code Ausführung ermöglicht. Diese kritische Sicherheitslücke in Microsoft Malware Protection Engine (MsMpEng) ist zwischenzeitlich durch ein Update geschlossen. Hier einige Informationen, soweit ich diese ermitteln konnte.

[English]Gestern, am 23.6.2017, hat Microsoft noch sehr spät in einer kurzen Mail die Sicherheitswarnung CVE-2017-8558 bekannt gegeben. Es handelt sich um einen Hinweis auf eine Sicherheitslücke in der Microsoft Malware Protection Engine (Windows Defender, Microsoft Security Essentials, Forefront Protection), die eine Remote Code Ausführung ermöglicht. Diese kritische Sicherheitslücke in Microsoft Malware Protection Engine (MsMpEng) ist zwischenzeitlich durch ein Update geschlossen. Hier einige Informationen, soweit ich diese ermitteln konnte.

Anzeige

Kryptische Microsoft Information

Die Mail hat mich am 23. Juni 2017 um 20:13 erreicht und war kurz, extrem kurz, so kurz, dass ich diese erst einmal links liegen ließ. Hier der Text der Nachricht.

*******************************************************************

Title: Microsoft Security Update Releases

Issued: June 23, 2017

********************************************************************

Summary

=======

The following CVE was released on June 23, 2017:

CVE-2017-8558

Anzeige

– Impact: Remote Code Execution

– Version Number: 1.0

Das Ganze ließ mich etwas ratlos zurück.

CVE-2017-8558 Microsoft Malware Protection Engine

Erst als ich nach CVE-2017-8558 gesucht habe, bin ich sehr schnell auf den Hinweis gestoßen, dass sich dieses CVE (Common Vulnerabilities and Exposures) auf die Microsoft Malware Protection Engine (MsMpEng) bezieht und eine Sicherheitslücke adressiert, die Angreifern eine Remote Code Execution ermöglicht.

Bei Symantec wird man in diesem Kurzbeitrag schlauer. Unter dem Titel 'Microsoft Malware Protection Engine CVE-2017-8558 Remote Code Execution Vulnerability' wird dort ausgeführt, dass Tavis Ormandy vom Google Project Zero wohl eine Sicherheitslücke in der Microsoft Malware Protection Engine gefunden hat, die in folgenden Microsoft Projekten steckt.

Microsoft Windows Intune Endpoint Protection 0

Microsoft Windows Defender 0

+ Microsoft Windows 10 for 32-bit Systems 0

+ Microsoft Windows 10 for x64-based Systems 0

+ Microsoft Windows 10 version 1511 for 32-bit Systems 0

+ Microsoft Windows 10 version 1511 for x64-based Systems 0

+ Microsoft Windows 10 Version 1607 for 32-bit Systems 0

+ Microsoft Windows 10 Version 1607 for x64-based Systems 0

+ Microsoft Windows 10 version 1703 for 32-bit Systems 0

+ Microsoft Windows 10 version 1703 for x64-based Systems 0

+ Microsoft Windows 7 for 32-bit Systems SP1

+ Microsoft Windows 7 for x64-based Systems SP1

+ Microsoft Windows 8.1 for 32-bit Systems 0

+ Microsoft Windows 8.1 for x64-based Systems 0

+ Microsoft Windows RT 8.1

+ Microsoft Windows Server 2016

Microsoft Security Essentials 0

Microsoft Forefront Endpoint Protection 2010 0

Microsoft Forefront Endpoint Protection 0

Microsoft Endpoint Protection 0

Tavis Ormandy deckt neue Lücke auf

Bereits am 7. Juni 2017 hat Tavis Ormandy diesen Tweet zu einer Sicherheitslücke abgesetzt.

Sigh, more critical remote mpengine vulns. Found on Linux then reproduced on Windows, full report on the way. This needs to be sandboxed. pic.twitter.com/OzarAmOyH1

— Tavis Ormandy (@taviso) 7. Juni 2017

Die Details sind im Chromium-Bug-Tracker nachzulesen. Und dieser Testfall, geposted von Ormandy, ist erst wenige Stunden alt. Er schreibt:

I discussed Microsoft's "apicall" instruction that can invoke a large number of internal emulator apis and is exposed to remote attackers by default in all recent versions of Windows. I asked Microsoft if this was intentionally exposed, and they replied "The apicall instruction is exposed for multiple reasons", so this is intentional.

This full system x86 emulator runs as SYSTEM, is unsandboxed, is enabled by default and remotely accessible to attackers.

I took a quick stab at writing a fuzzer and immediately found heap corruption in the KERNEL32.DLL!VFS_Write API, I suspect this has never been fuzzed before.

Es gibt mehr Details

Die Details finden sich dann in vuldb.com: In der Bibliothek mpengine.dll konnte Ormandis weitere API-Funktionen aufrufen. In einer unbekannten Funktion wurde dann eine kritische Schwachstelle in der Microsoft Malware Protection Engine bis zur Modulversion 1.1.13804.0 (32 Bit) gefunden. Ein Pufferüberlauf kann zum Ausnutzen der Schwachstelle ausgenutzt werden. Die Schwachstelle kann über ein Netzwerk ausgenutzt werden:

Dann bin ich auf den betreffenden CVE-2017-8558-Eintrag bei Microsoft gestoßen, der weitere Informationen preisgibt.

A remote code execution vulnerability exists when the Microsoft Malware Protection Engine does not properly scan a specially crafted file, leading to memory corruption. An attacker who successfully exploited this vulnerability could execute arbitrary code in the security context of the LocalSystem account and take control of the system. An attacker could then install programs; view, change, or delete data; or create new accounts with full user rights.

Die Schwachstelle wurde durch ein Update von Microsoft geschlossen, bevor Tavis Ormandy von Google am 23.06.2017 die Informationen publizierte. Die Modulversion 1.1.13903.0 ist nicht mehr angreifbar. Die Microsoft Virenschutzprodukte (Windows Defender, Microsoft Security Essentials und Forefront Protection) aktualisieren sich unabhängig von Windows Update automatisch.

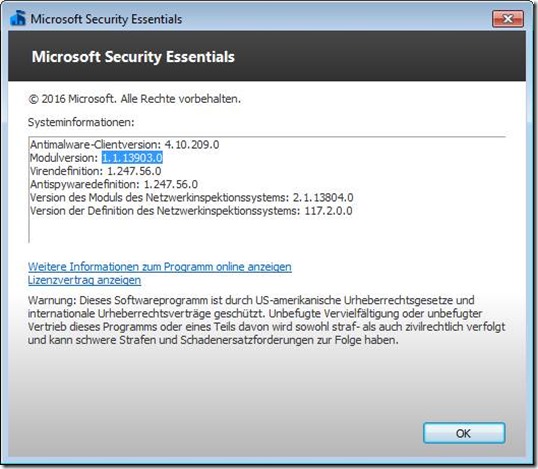

Ich habe kurz nachgesehen, mein Microsoft Security Essentials weist eine Modulversion 1.1.13903.0 in der Malware Protection Engine(MsMpEng) auf. Wie man die Version ermittelt, habe ich im Blog-Beitrag MS Malware Protection Engine – welche Version habe ich? beschrieben. Das ist jetzt der nächste kritische Fix in Microsofts Malware Protection Engine binnen weniger Wochen (siehe diese Liste) – die Einschläge kommen auch hier näher.

Ähnliche Artikel:

MS Malware Protection Engine – welche Version habe ich?

Neue kritische Windows-Lücke entdeckt …

Sicherheits-Update Advisory für MS Malware Protection Engine

Anzeige

Und nun? Was muss ich tun.

Und nun? Was muss ich tun?

Wer die Microsoft Malware Protection Engine als Windows Defender auf Windows 7 – 32bit aktiv als einzigen Virenscanner nutzt, kann nachschauen ob der update schon automatisch passiert und ist dann auf der sicheren Seite. –

Sonst kann er probieren den update selbst anzustossen, ev. ist ein update da und wird installiert.

Für Windows 7 – 64bit ist bei mir noch kein update vorhanden.

Das heisst wer die Microsoft Malware Protection Engine auf Windows 7 – 64bit NICHT aktiv nutzt, also noch einen anderen Virenscanner hat, sollte ein paar Tage warten mit dem update von Windows Defender

und auf gar keinen Fall einen Scan damit machen, da ja bei den Scans gefährliche Fehler passieren können.

In ein paar Tagen würde ich den Windows Defender dann aber aktivieren, updaten und danach wieder deaktivieren.

Vorsicht ist die Mutter der Porzellankiste.

Ok, der Beitrag ist stückweise online gegangen. MS hat das Ganz so verpackt, dass ich einiges zusammen suchen musste, bis alles klar war.

Man muss nichts tun – die MS Sicherheitslösungen aktualisieren die Malware Protection Engine automatisch.

Dachte mir heute morgen schon so etwas, da die Definitionen mit 22 MB ungewöhlich groß waren und ich nach dem Update nachschaute, ob sich im Defender eine Versionsnummer geändert hatte, was der Fall war.

Nun mag man wie Tavis Ormandy die Hände über dem Kopf zusammenschlagen, dass Microsoft dem x86 Emulator immer noch keine Sandbox spendiert hat und dieser immer noch mit Systemrechten läuft. Aber leider ist die Konkurrenz auch nicht besser und nur die wenigsten Produkte, die dann für Unternehmen gedacht sind und entsprechend kosten, haben das ein oder andere Feature oder gar beide.

In meinen Augen ist immer noch die Vermeidungsstrategie zusätzlich zur Anti-Malware-Software am besten, indem man die möglichen Einfallstore für Malware weitestgehend reduziert.

Ein Einfallstor, an das die wenigsten denken, ist die eigene Bequemlichkeit.

"Windows Defender (…) aktualisieren sich unabhängig von Windows Update automatisch."

Häääääh???????

Meinen Windows Defender unter Windows 8.1 MUSS ich IMMER per Hand anstossen.

Da aktualisiert sich NICHTS von selbst.

Virenscannern oder Scan-Engine? Letztere aktualisiert sich hier automatisch (MSE und Defender).

Man kann das Updateintervall auch in der Regedit einstellen. Voreingestellt ist wohl einmal täglich.

Mir ist aber aufgefallen, dass MSE (Win 7) trotz korrekter Regedit-Einstellung sich nicht immer automatisch aktualisiert, trotz täglicher PC-Nutzung von ca. 8 bis 9 h. Das automatische Scannen ist dort wöchentlich eingestellt. Bei einem anderen PC, der selten benutzt wird ist festzustellen, dass bei Inbetriebnahme nach paar Tagen Pause der MSE sich automatisch aktualisiert. Will man das über die Updatefunktion von Windows nach Start machen, so kommt immer eine Fehlermeldung, weil MSE das dann macht bzw über MSE selbst das händisch einspielen.

Kann jemand bestätigen, dass ein aktuelles KB915597 noch nicht via WSUS verfügbar ist. Letzte aktualisierte Version ist vom 23. Juli 2017 (lt. WSUS). Damit wird noch für Windows 7 x64 die Modulversion auf 1.1.13804.0 ausgeliefert.

Ich habe sowieso das gefühl, dass KB915597 über WSUS nur wöchentlich kommt, während KB2267602 (Windows 10) mehrmals täglich aktualisiert wird.

Die Überprüfung kann nur max. täglich eingestellt werden und am besten aktiviert man dazu die vorgängige Suche nach Signaturen.

Windows Defender – was muss ich tun wenn Windows 7 einsetze?

Wenn ich ein Fremd-AntiVirus einsetze muss ich grundsätzlich nichts tun ausser Windows 7 aktuell zu halten.

Ich würde aber empfehlen den Windows Defender selbst jetzt auch zu aktivieren und zu updaten und dann wieder zu deaktivieren weil er fehlerhaft ist und natürlich auch nicht aktuell. Wer den Defender noch nie gebraucht hat, verfügt über die uralte fehlerhafte Version bei Erstinstallation von Windows 7.

Ist der Defender dagegen aktuell, verfügt man über einen (Gratis-)Notnagel den man einfach aktivieren kann wenn man mal Probleme mit dem Fremd-AntiVirus hat (was ja manchmal vorkommt).

Mein Eindruck ist dabei das die Windows 7-32bit Version des Windows Defender schneller zur Verfügung gestellt wird als die Windows 7-64bit Version des Windows Defender.

Jedenfalls schreibt Herr Born in den letzten Wochen von neuen Windows Defender Versionen, wie z.B. heute von 1.247.197.0, die mir jedenfalls noch nicht zur Verfügung gestellt wird (ich stehe noch b ei 1.247.131.0).

Achtung: der Windows Defender aktualisiert sich nur automatisch wenn sich auch Windows 7 automatisch über Windows Update aktualisiert und auch andere Microsoft-Programme in die Update-Suche eingeschlossen sind.

Hat man die automatische Windows Update Suche abgestellt, ist auch das automatische Update von Windows Defender abgestellt.

Zu beachten ist beim Windows Defender wohl auch das die AV-Signaturen nicht täglich aktualisiert werden. Zudem ist die tägliche Überprüfung auf Nachts eingestellt, man muss das also erst ändern und am besten gleichzeitig die vorgängige Suche nach Signaturen aktivieren.

Aber man hat ja noch die Windows-Firewall und hoffentlich das NAT im Modem(-Router).