[English]Kurze Warnung an Administratoren von Citrix NetScaler ADC und Citrix Gateway. Der Hersteller warnt in einer Sicherheitsmeldung vor einer kritischen Remote Code Execution-Schwachstelle in den Produkten. Der Hersteller hat Updates für die betreffenden Produkte veröffentlicht, die von Administratoren auf den betreuten Installationen unverzüglich eingespielt werden sollten. Ergänzung: Die US-Sicherheitsbehörde CISA warnt vor der Schwachstelle und empfiehlt, Installationen auf Kompromittierung zu untersuchen.

[English]Kurze Warnung an Administratoren von Citrix NetScaler ADC und Citrix Gateway. Der Hersteller warnt in einer Sicherheitsmeldung vor einer kritischen Remote Code Execution-Schwachstelle in den Produkten. Der Hersteller hat Updates für die betreffenden Produkte veröffentlicht, die von Administratoren auf den betreuten Installationen unverzüglich eingespielt werden sollten. Ergänzung: Die US-Sicherheitsbehörde CISA warnt vor der Schwachstelle und empfiehlt, Installationen auf Kompromittierung zu untersuchen.

Anzeige

Blog-Leser Diam hat mich in einem Kommentar im Diskussionsbereich auf das Thema hingewiesen (danke dafür). Ich hatte es bereits bei den Kollegen von Bleeping Computer gesehen, und Carl Staalhood hat es auf Twitter ebenfalls erwähnt.

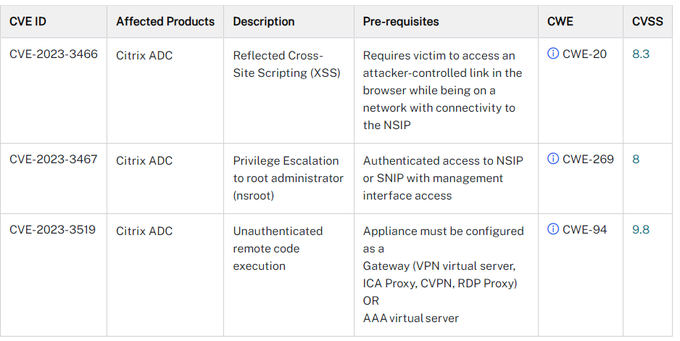

Im NetScaler ADC (ehemals Citrix ADC) und NetScaler Gateway (ehemals Citrix Gateway) sind gleich drei Schwachstellen (CVE-2023-3519, CVE-2023-3466, CVE-2023-3467) bekannt geworden (siehe obiger Screenshot), die mit CVE-Werten von 8.3, 8 und 9.8 eingestuft wurden. Citrix hat dazu diese Sicherheitswarnung veröffentlicht. Die folgenden unterstützten Versionen von NetScaler ADC und NetScaler Gateway sind von den Sicherheitslücken betroffen:

- NetScaler ADC und NetScaler Gateway 13.1 vor 13.1-49.13

- NetScaler ADC und NetScaler Gateway 13.0 vor 13.0-91.13

- NetScaler ADC 13.1-FIPS vor 13.1-37.159

- NetScaler ADC 12.1-FIPS vor 12.1-55.297

- NetScaler ADC 12.1-NDcPP vor 12.1-55.297

Die NetScaler ADC und NetScaler Gateway Version 12.1 ist jetzt End Of Life (EOL) und anfällig für diese Schwachstellen. Hier bleibt wohl nur ein Upgrade der betreffenden Aplliances auf eine unterstützt werden.

Kunden, die die betreffenden Produkte NetScaler ADC und NetScaler Gateway selbst verwalten, sollten unverzüglich folgende Updates installieren:

- NetScaler ADC und NetScaler Gateway 13.1-49.13 und spätere Versionen

- NetScaler ADC und NetScaler Gateway 13.0-91.13 und spätere Versionen von 13.0

- NetScaler ADC 13.1-FIPS 13.1-37.159 und spätere Versionen von 13.1-FIPS

- NetScaler ADC 12.1-FIPS 12.1-55.297 und neuere Versionen von 12.1-FIPS

- NetScaler ADC 12.1-NDcPP 12.1-55.297 und spätere Versionen von 12.1-NDcPP

Citrix schreibt, dass eine Ausnutzung der Schwachstelle CVE-2023-3519 auf nicht abgesicherten Appliances beobachtet wurde. Bleeping Computer hat dazu noch einige Informationen.

Ergänzung: Die US-Sicherheitsbehörde CISA warnt vor der Schwachstelle und empfiehlt, Installationen auf Kompromittierung zu untersuchen. Siehe den Artikel Citrix NetScaler ADC wird über CVE-2023-3519 angegriffen

2015

2015

WICHTIG: Für die Ausführung von Code auf dem Gateway via CVE-2023-3519 muss sich der Angreifer NICHT am Gateway authentifizieren! Das ist mal wieder der ganz heiße Shice.

Hier sollte man wirklich schnell sein mit dem Update. Wir haben das Update schon gestern unmittelbar nachdem wir das Bulletin von Citrix bekommen haben installiert und der Kollege, der die Gateways betreut, hat im Log für heute Nacht ungewöhnliche Zugriffsmuster gesehen, die natürlich (hoffentlich!) nicht mehr funktionieren, jedenfalls hat er sonst nichts auffälliges gefunden. Hier ist auf jeden Fall in Kauf zu nehmen, dass beim Update ein paar aktive Verbindungen auf die Schnauze fallen, so ist es bei uns gewesen, aber die konnten sich sofort wieder neu verbinden. Hier geht Update einfach vor!

Ich bin davon ausgegangen, dass die verantwortlichen Administratoren noch was mit Shitrix anfangen können – die RCE-Schwachstelle stufe ich in dieser Kategorie ein. Das Problem werden die Tausende ungepatchte Netscaler ADC in kleinen Firmen, Kommunen, Organisationen sein, die nie dieses Update sehen – mag mich aber täuschen – werden wir in einigen Tagen wissen.

Ich würde den Hersteller nicht als "Shitrix" bezeichnen, denn deren Produkte sind mal wieder "alternativlos" und funktional sehr gut, jedenfalls wenn es um die Windows-Terminalserver- oder virtuelle Desktop Infrastruktur geht. Linux-seitig gibt es nichts was auch nur im Ansatz damit zu vergleichen ist, obwohl das Thema "Remotedesktop" dank X11/XDMCP dort eigentlich eine uralte Geschichte ist. Ist halt doof, wenn das Gateway, das die Terminalserver-Infrastruktur vom Internet absichern soll, selbst eine so massive Lücke hat. Aber das kann bei JEDEM anderen Gateway auch passieren, Checkpoint, Cisco, F5, Sophos, wie auch immer, auch die sicherheitstechnisch immer wieder von den Fanboys über den grünen Klee gelobten "kann ja jeder rein gucken" Opensource-Lösungen wie OpenVPN hatten auch schon Löcher wie Emmentaler, man braucht ja nur hier zu gucken: https://www.cvedetails.com/vulnerability-list/vendor_id-3278/Openvpn.html Allerdings, ja 9.8 bei den Citrix-Gateways, das ist aktuell schon eine sportliche Hausnummer… Es ist, wie es ist, es gilt: Patch as you can. Egal, was man einsetzt.

Anhand deines Kommentars vermute ich, dass das Wissen um den Terminus Shitrix offenbar verloren gegangen ist. Das bezieht sich nicht auf den Hersteller Citrix, sondern auf eine Sicherheitslücke im Netscaler ADC, der zum Jahreswechsel 2019 einigen Verantwortlichen einen Cyber-Kopfschmerzen mit "Incidents" bescherte. Ich hatte Weihnachten 2019 über die Lücke berichtet (und zum 3.1.2020 noch einen Nachschlag serviert), interessierte keinen – und so durfte ich im Januar 2020 die "Breaches" im Blog präsentieren. Hier mal ein Link zu einem Blog-Beitrag, für die jüngeren Leute … der Rest ist am Artikelende verlinkt …

Cyberangriffe: Gedia & Potsdam Opfer des Shitrix-Desasters (Citrix Netscaler-Bug)?

2029? Da ist ja noch ein bischen Zeit zum Patchen. ;-D

Und ja, ist mir noch ein Begriff, aber Citrix-Terminalserver / VDI ohne Citrix Gateway davor ist halt nix. Den Storefront ohne sowas ins Internet zu stellen ist nicht wirklich prickelnd. Außer man liebt Stress. Und wer mobile (Notebook-)Thinclients (HP, Dell) einsetzt, kann nicht anders. Wie geschrieben, "alternativlos".

Bei uns die gleiche Situation und das Update wurde gestern eingespielt.

Aktuell evaluieren wir aus Sicherheitsgründen Alternativen zu Citrix,

auch wenn wir mit dem Produkt und der Funktionalität zufrieden sind.

Warum?

– für die Ausführung von Code auf dem Gateway (wie von Dir bereits erwähnt) muss sich der Angreifer nicht am Gateway authentifizieren

– RCE-Lücken tauchen bei Citrix wiederholt auf

– die Reaktionszeit auf die Lücken (auch in der Vergangenheit) ist inakzeptabel, so ist das Update und das Bulletin von Citrix erst gestern erschienen, obwohl der Exploit seit mehr als einer Woche im Umlauf ist

Bei der aktuellen Lizenz- (es gibt keine pernament Lizenzen mehr) und Preispolitik (die kleinste Gateway Lizenz ist jetzt die VPX200, kostet seit diesem Jahr über 5000 Euro pro Jahr statt bisher die VPX 20 für 500 Euro pernament) von Citrix wird es wohl bei vielen ungepatchte NetScaler / ADC /Gateway Installationen bleiben.

Ich habe viele kleine Kunden, die Netscaler mit der bis vor 3 Jahren kostenlosen VPX5 Lizenz einsetzen. Bisher konnte man mit diesen Lizenzen problemlos Updaten. Allerdings sind diese alten Lizenzen mit einem 512bit Schlüssel signiert und seit Ende letzen Jahres verlangt der Netscaler 13.1 längere Schlüssel bei den Lizenzen. 12.1 FIPS und 13.0 FIPS akzeptieren auch mit dem letzten Update diese alten Lizenzen.

Beim heutigen Versuch mit den Updates habe ich bei den 13.1 noch eine weitere Merkwürdigkeit festgestellt. Während bei dem Update im Winter die alten Lizenen aus der Übersicht geworfen wurden und deshalb die lizensierten Funktionen abgeschaltet wurden sind diesmal die Lizenzen in der Übersicht vorhanden und aktiv. Allerding wurden alle selbst installierten Zertifikate vom Gateway gelöscht. Beim Versuch die Zertifikate neu zu installieren kommt es nur zu der Fehlermeldung, das die Zertifikate eine Schlüssellänge größer 512bit haben und deshalb nicht verwendet werden können. Deshabl installiere ich seit heute morgen fleisig neue 13.0-FIPS VMs udn werde morgen damit hoffentlich fertig sein.

Leider gibt es außer VPN keine Alternative zum NetScaler /Gateway /ADC.

Wer weiterhin auf Citrix setzt, dem ist nicht zu helfen. Citrix hat aus Shitrix nichts gelernt. Die Produkte haben teils grauenhafte Bugs drinnen und sind wiederholt massivst unsicher.