[English]Der US-Anbieter Cisco hat zum 20. Oktober 2023 eine weitere 0-day-Schwachstelle (CVE-2023-20273) in IOS XE öffentlich gemacht. Diese Schwachstelle wird bereits in freier Wildbahn ausgenutzt, um Systeme zu kompromittieren. Der Hersteller plant Korrekturen für die Schwachstellen CVE-2023-20198 und CVE-2023-20273 voraussichtlich am 22. Oktober 2023 (US-Zeit) bereitzustellen. Eine am 16. Oktober 2023 öffentlich gemachte Sicherheitslücke führte zum mehreren Zehntausend Infektionen, wobei die Zahl der "auffindbaren, infizierten" Systeme plötzlich auf wenige Hundert gesunken ist. Ergänzung: Erklärung zu gesunkenen Erkennungen im Text nachgetragen.

[English]Der US-Anbieter Cisco hat zum 20. Oktober 2023 eine weitere 0-day-Schwachstelle (CVE-2023-20273) in IOS XE öffentlich gemacht. Diese Schwachstelle wird bereits in freier Wildbahn ausgenutzt, um Systeme zu kompromittieren. Der Hersteller plant Korrekturen für die Schwachstellen CVE-2023-20198 und CVE-2023-20273 voraussichtlich am 22. Oktober 2023 (US-Zeit) bereitzustellen. Eine am 16. Oktober 2023 öffentlich gemachte Sicherheitslücke führte zum mehreren Zehntausend Infektionen, wobei die Zahl der "auffindbaren, infizierten" Systeme plötzlich auf wenige Hundert gesunken ist. Ergänzung: Erklärung zu gesunkenen Erkennungen im Text nachgetragen.

Anzeige

Aktuell dürften Cisco-Administratoren keine ruhige Zeit haben. Anfang Oktober wurde die kritische Schwachstelle CVE-2023-20101 per Notfall-Update geschlossen (Cisco-Notfall-Update schließt kritische Schwachstelle (CVE-2023-20101)). Dann gab es zum 16. Oktober 2023 eine Sicherheitswarnung vor einer 0-day-Schwachstelle (CVE-2023-20198) in IOS XE, die über die Web UI eine Privilegien-Erweiterung ermöglicht (Cisco warnt vor bereits ausgenutzter 0-day-Schwachstelle (CVE-2023-20198) in IOS XE (16. Oktober 2023)).

Zu den Netzwerkgeräten, auf denen Cisco IOS XE läuft, gehören Switches für das Unternehmensumfeld, Access Points, Wireless-Controller sowie Industrie-, Aggregations- und Branch-Router.

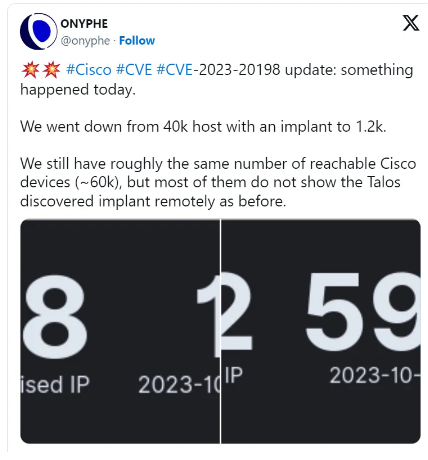

Bereits im Beitrag Über 32.000 Cisco Komponenten über Schwachstelle CVE-2023-20198 kompromittiert hatte ich darauf hingewiesen, dass weltweit mehrere Zehntausend Cisco-Systeme, die per Internet erreichbar sind, inzwischen mit einem "Implantant" kompromittiert wurden. Die Kollegen von Bleeping Computer berichten hier, dass die Zahl der kompromittierten Systeme sogar den Wert von 50.000 überschritten habe. Doch vor wenigen Stunden ist die Zahl der kompromittierten Systeme auf wenige Hundert gesunken.

Sicherheitsforscher rätseln nun, was die Ursache für diesen steilen Abfall der Infektionszahlen sein könnte. Denn es gibt immer noch ungefähr die gleiche Anzahl von per Internet erreichbaren Cisco-Geräte (~60k). Aber die meisten dieser Instanzen zeigen das von Talos entdeckte Implantat nicht mehr per Remote-Zugriff an. Die beste Erklärung der Sicherheitsforscher ist, dass die vorher als kompromittiert ermittelten Geräte immer noch kompromittiert sind. Aber die Angreifer haben wohl das Implant angepasst und die Spuren so verwischt, dass die Infektion nicht mehr (mit den bisherigen Methoden) erkannt werden kann.

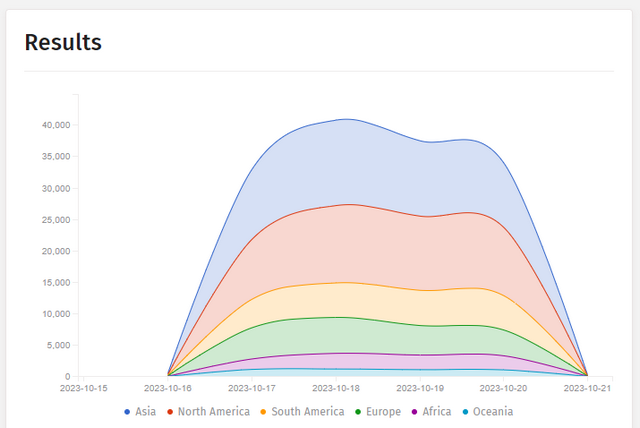

Infektion von Cisco-Instanzen; Quelle Shadow Server

Shadow Server hat die obige Grafik mit dem zeitlichen Verlauf der Infektionen von Cisco-Sytemen veröffentlicht, die den steilen Abfall der Infektionen reflektiert. Und nun kommt noch die nächste Schwachstelle (CVE-2023-20273) hinzu, die ebenfalls aktiv ausgenutzt wird, um ein Implant auf die Systeme auszurollen. Cisco hat seinen Blog-Beitrag um folgenden Text ergänzt:

Identified an additional vulnerability (CVE-2023-20273) that is exploited to deploy the implant. Fixes for both CVE-2023-20198 and CVE-2023-20273 are estimated to be available on October 22. The CVE-2021-1435 that had previously been mentioned is no longer assessed to be associated with this activity.

Es wurde eine zusätzliche Sicherheitslücke (CVE-2023-20273) identifiziert, die zur Bereitstellung des Implantats ausgenutzt wird. Korrekturen für CVE-2023-20198 und CVE-2023-20273 wurden für den 22. Oktober 2023 (US-Zeitzone) avisiert. Die zuvor erwähnte Sicherheitslücke CVE-2021-1435 werde nicht mehr mit dieser Aktivität in Verbindung gebracht.

Erklärung für gesunkene Erkennungen

Ergänzung: Inzwischen haben Sicherheitsforscher von Fox-IT auf Twitter eine Erklärung für die plötzlich sprunghaft gefallene Erkennung kompromittierter Systeme geliefert:

Anzeige

IMPORTANT We have observed that the implant placed on tens of thousands of Cisco devices has been altered to check for an Authorization HTTP header value before responding [1/3]

This explains the much discussed plummet of identified compromised systems in recent days. Using a different fingerprinting method, Fox-IT identifies 37890 Cisco devices that remain compromised. [2/3]

We strongly advise everyone that has (had) a Cisco IOS XE WebUI exposed to the internet to perform a forensic triage. We published steps on identifying compromised systems on our GitHub here: github.com/fox-it/cisco-i [3/3]

Erste Patches verfügbar

Im Sicherheitshinweis Multiple Vulnerabilities in Cisco IOS XE Software Web UI Feature heißt es, dass die ersten korrigierten Software-Releases im Cisco Software Download Center veröffentlicht worden sind.

Ähnliche Artikel:

Cisco-Notfall-Update schließt kritische Schwachstelle (CVE-2023-20101)

Cisco warnt vor bereits ausgenutzter 0-day-Schwachstelle (CVE-2023-20198) in IOS XE (16. Oktober 2023)

Über 32.000 Cisco Komponenten über Schwachstelle CVE-2023-20198 kompromittiert

2015

2015

Bin ich froh das wir "nur" die IOS haben.

Das hätte uns noch gefehlt. Wir waren sogar am überlegen unsere Switche abzugraden.

Da heißt es warten und beobachten.

Bis die Updates für alle Versionszeige und Produkte zur Verfügung stehen wird das sicherlich noch eine Weile dauern. Cisco bietet hier eine Übersicht und da ist noch Einiges "In Planning":

https://www.cisco.com/c/en/us/support/docs/ios-nx-os-software/ios-xe-dublin-17121/221128-software-fix-availability-for-cisco-ios.html

Will man das sofort fixen, dann bliebt aktuell nur das beschriebene Upgrade. Das ist auch nicht ganz so simpel, denn seine Core-Switche fährt man auch nicht mal eben in der Mittagspause runter.

Bleibt nur die Abschätzung wie sehr einen das betrifft. Ich denke wer sein Management nicht aus dem Internet erreichbar hat und dieses in einem isolierten VLAN betreibt sollte schon deutlich sicherer sein. Da kann man das Update und die Downtime in den nächsten Tagen / am nächsten Wochenende einplanen und dann sollte das passen.

Wir bleiben immer ganz gerne auf der ältesten noch empfohlenen Release, welche aktuell Bengaluru 17.6.X entspricht, da die MD Versionen in der Regel gut abgegangen sind und alle groben Schnitzer gefixed wurden. Hoffen wir mal, dass übrigen Versionszweige bis zum langen Wochenende auch mit Fixes versorgt werden. Dann lässt sich das Thema gut erledigen.

Cisco Produkte sind objektiv betrachtet mit Schwachstellen durchsetzt und nicht seriös nutzbar.