Seit dem 21. November 2023 sind Kunden der Convotis GmbH mit der Nichtverfügbarkeit der Dienste GeigerCloud und GeigerASP konfrontiert. Betroffen sind wohl Steuerberater und Wirtschaftsprüfer, die auf die gehosteten Lösungen dieses Anbieter (teilweise im Umfeld der DATEV) aufsetzen. Bisher war von einer "Störung" die Rede – inzwischen ist mir bekannt, dass es ein Cyberangriff war, der Kundensysteme mit einer Schadsoftware infizierte. Ich fasse mal in einem Nachtrag vom 23. November 2023 die Informationen zusammen, die mir inzwischen aus verschiedenen Quellen vorliegen. Nachtrag 24.11.2023: Erste Kunden können zurück in die Cloud.

Seit dem 21. November 2023 sind Kunden der Convotis GmbH mit der Nichtverfügbarkeit der Dienste GeigerCloud und GeigerASP konfrontiert. Betroffen sind wohl Steuerberater und Wirtschaftsprüfer, die auf die gehosteten Lösungen dieses Anbieter (teilweise im Umfeld der DATEV) aufsetzen. Bisher war von einer "Störung" die Rede – inzwischen ist mir bekannt, dass es ein Cyberangriff war, der Kundensysteme mit einer Schadsoftware infizierte. Ich fasse mal in einem Nachtrag vom 23. November 2023 die Informationen zusammen, die mir inzwischen aus verschiedenen Quellen vorliegen. Nachtrag 24.11.2023: Erste Kunden können zurück in die Cloud.

Anzeige

Vorab: Eine öffentliche Stellungnahme der convotis GmbH ist mir bisher nicht bekannt – und der Anbieter setzt wohl auch alles daran, dass eine an Kunden verschickte Information nicht öffentlich gepostet wird. Ich fasse daher nachfolgend die mir bekannten Informationen, soweit ich sie belegen kann, sowie eine Antwort der Landesbeauftragten für Datenschutz und Informationsfreiheit (LDI NRW) in Nordrhein-Westfalen zusammen.

Cybervorfall am 21. November 2023

Die convotis GmbH ist als IT-Dienstleister u.a. mit den oben erwähnten Diensten GeigerCloud und GeigerASP bei Steuerberatern und Wirtschaftsprüfern, die ihre IT outsourcen, vertreten. Die convotis GmbH bietet in ihrem Umfeld auch Leistungen im Microsoft 365-Umfeld (Office 365-Anwendungen, Exchange, Windows Server) an und hostet für Kunden schlüsselfertige Lösungen. Seit dem 21. November 2023 (laut dieser Quelle seit ca. 14:20 Uhr) stehen diese Dienste nicht mehr zur Verfügung. Ich hatte die mir verfügbaren Informationen im Blog-Beitrag Convotis: ASP-Probleme mit GeigerCloud/GeigerASP; DATEV-Steuerberater betroffen aufbereitet.

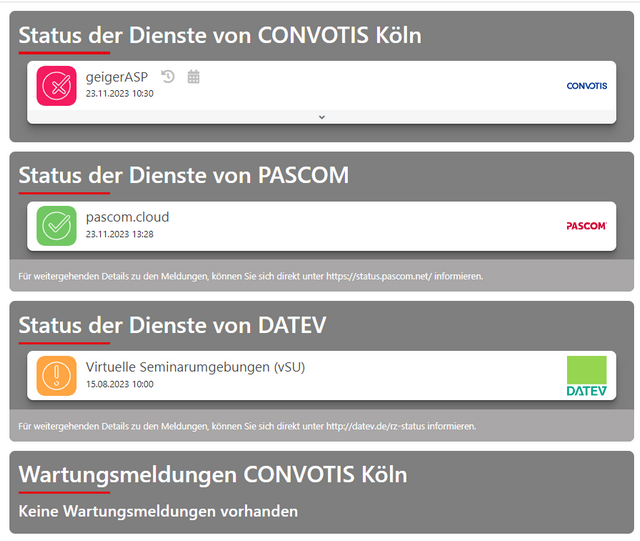

Öffentlich bekannt war, dass der Anbieter eine Störung eingestanden hat, die Kunden auf den Statusseiten des Unternehmens einsehen konnten. Bis zum 23. Nov. 2023 hat die convotis GmbH nicht auf meine Anfrage und Bitte zur Stellungnahmen zu obigem Artikel geantwortet und mir sind auch noch keine öffentlichen Stellungnahmen bekannt.

Mir frühzeitig vorliegende Informationen, dass die Störung durch einen Cybervorfall verursacht wurde, konnte ich im Blog nicht veröffentlichen, da meine Anfragen beim Anbieter unbeantwortet blieben und hinter den Kulissen wohl mächtig Druck auf Betroffene aufgebaut wurde, keine Details weiter zu geben. Von diversen Quellen bekomme ich so einiges mit, was hier bei mir Stirnrunzeln verursacht – da ich aber nichts aus erster Hand belegen kann, bleibt es hier unerwähnt.

Bekannt ist, dass die convotis GmbH betroffene Kunden wohl zeitnah über einen Cybervorfall informiert hat – ich konnte diese Mitteilung einsehen. Zum Sachverhalt: Am 21. November 2023 wurde festgestellt, dass Angreifer in Kundensystemen eingedrungen waren. Es gibt einen Befall mit Schadsoftware, der angeblich zu "Leistungs- und Verfügbarkeitsproblemen" bei Kundensystemen und -Diensten geführt hat.

Momentan versichert convotis, dass man derzeit nicht bestätigen kann, dass Kundendaten von diesem Vorfall betroffen sind. Aktuell arbeitet die convotis GmbH den Vorfall aber noch mit externen Cybersecurity-Experten zusammen auf, um mehr Details zum Schaden zu erhalten. Zwischen den Zeilen lese ich, dass es "eine kriminelle Gruppe" gewesen sei, die in die Kundensysteme eingedrungen ist, und dass Strafverfolger sowie die Datenschutzaufsicht informiert wurden. Der Anbieter convotis weist Betroffene darauf hin, in Zukunft verstärkt wachsam zu bleiben, um Bedrohungen durch Identitätsdiebstahl oder Betrug zu erkennen. Zudem werden die Kunden aufgefordert, ihre Kennwörter für den Zugang zu ändern.

Die Kombination "Cybervorfall bei Steuerberatern" finde ich persönlich höchst toxisch. Ich hatte ja in den Kommentaren zum Blog-Beitrag Convotis: ASP-Probleme mit GeigerCloud/GeigerASP; DATEV-Steuerberater betroffen bereits darauf hingewiesen, dass betroffene Kunden, die die convotis-Meldung erhalten haben, vorsorglich einen Datenschutzvorfall bei der zuständigen Datenschutzbehörde melden sollten.

Anzeige

Antwort des LDI Nordrhein-Westfalen

Ich hatte zudem nach Veröffentlichung dieses Blog-Beitrags eine Presseanfrage an die Landesbeauftragte für Datenschutz und Informationsfreiheit (LDI NRW) in Nordrhein-Westfalen mit Verweis auf den Blog-Beitrag gestellt. Dort hatte ich gefragt, wer einen Datenschutzvorfall melden muss (Auftragsverarbeiter oder Kunde) und ob der Vorfall angezeigt worden sein.

Beim Schreiben dieser Ergänzung traf die Antwort der Landesbeauftragten für Datenschutz und Informationsfreiheit ein. Diese bestätigte, dass die Convotis GmbH nach Bekanntwerden des Vorfalls zeitnah Kontakt zur LDI NRW aufgenommen und über den Sachverhalt informiert habe.

Nach eigener Auskunft, so die LDI NRW, agiere das Unternehmen als Auftragsverarbeiter für verantwortliche Stellen, die nun sukzessive unterrichtet würden. Eine ergänzende Meldung wurde in Aussicht gestellt, da die forensischen Untersuchungen laufen. Die Betroffenen wurden nach den dem LDI vorliegenden Informationen ebenfalls benachrichtigt, heißt es.

Interessant sind nun die Ausführung der LDI: Auftragsverarbeiter müssen Schutzverletzungen nicht bei der Aufsichtsbehörde melden. Sie müssen Verantwortliche unverzüglich informieren.

Was aber ganz wichtig wird: Verantwortliche [also die betroffenen Kunden] müssen jede Verletzung des Schutzes personenbezogener Daten intern dokumentieren. Wenn die Verletzung zu einem mehr als nur geringem Risiko für die betroffenen Personen führen kann, muss der Verantwortliche die Verletzung unverzüglich, möglichst binnen 72 Stunden, an die zuständige Aufsichtsbehörde melden. Geht von der Verletzung ein voraussichtlich hohes Risiko aus, muss der Verantwortliche zusätzlich die betroffenen Personen über die Verletzung informieren.

Erfolgt die Verletzung des Schutzes personenbezogener Daten bei einem Auftragsverarbeiter, so muss er den Verantwortlichen unverzüglich informieren. Der Verantwortliche muss dann prüfen, welche der oben genannten Pflichten für ihn bestehen. Der Auftragsverarbeiter ist verpflichtet, den Verantwortlichen hierbei zu unterstützen (vgl. Art. 28 Abs. 3 lit. f DS-GVO).

Das Meldeformular für einen Datenschutzvorfall lässt sich für Betroffene in NRW hier abrufen. Weiterhin informiert die LDI NRW auf der Seite Hilfe, ein Cyberangriff!, was zu tun ist.

Fazit: Keine schöne Situation

Unter dem Strich sehe ich betroffene Kunden (geigerASP, geigerCloud) nun in einer sehr "misslichen" Situation. Sofern den Betroffenen nur die Standardmeldung der convotis GmbH vorliegt, sind sie über einen Cybervorfall zum 21. November 2023 informiert worden. Damit greift die Pflicht, einen Datenschutzvorfall binnen 72 Stunden bei der zuständigen Datenschutzaufsichtsbehörde zu melden.

Die Betroffenen müssen das Ganze aber nur melden, wenn die obigen skizzierten Bedingungen (persönliche Daten von Kunden sind betroffen) vorliegen. In dem Schreiben der convotis GmbH, welches ich einsehen konnte, ist aber nicht aufgeführt, ob und welche Daten wirklich von der eingedrungenen Schadsoftware abgezogen wurden. Damit wissen die Steuerberatungskanzleien (und Wirtschaftsprüfer) auch nicht, ob sie ihre Mandanten (zeitnah) über den Abfluss persönlicher Informationen informieren müssen.

Bei einem Ransomware-Vorfall werden wir von der Öffentlichkeit vermutlich eher über eine Leak-Seite der betroffenen Cyber-Gruppe erfahren, was los war. Unter dem Strich bleibt aus meiner Sicht nur abzuwarten, ob Steuerberater mit einem "blauen Auge" davon kommen, oder ob es zum Desaster wird.

Blaues Auge bedeutet in diesem Kontext: Die Dienste sind nur einige Tage gestört und die Mitarbeiter können in dieser Zeit nicht arbeiten. Ich habe Posts von Kanzleien gelesen, wo 200 Leute keinen Zugriff auf die Software haben. Problem ist auch, zumindest wie ich es am Rande mitbekommen haben, dass da auch Lohn- und Gehaltsabrechnungen betroffen sind und Mandanten diese Abrechnungen bei entsprechender Störungsdauer nicht erhalten können. Inzwischen versuchen sich Steuerberater untereinander mit lokalen Lösungen zu behelfen. Genannt werden lokale Installationen von LODAS (Lohnabrechnung mit DATEV – Lodas).

Ob es der ganz große Datenschutzvorfall wird, weil persönliche (Lohn-, Steuer- und Wirtschafts-) Daten von Mandanten durch die Cyber-Kriminellen erbeutet wurden, wird man abwarten müssen. Hier muss die convotis GmbH für Aufklärung sorgen – der sich abzeichnende Schaden für Kunden des Anbieters erscheint mir aktuell aber nicht unwesentlich.

Was Betroffenen aus meiner Sicht bleibt: Vorsorglich eine Meldung bei der Datenschutzaufsicht zu stellen und dann abzuwarten, ob die convotis GmbH noch Details nachlegt. Dann muss bewertet werden, ob die Meldung bei der Datenschutzaufsicht aktualisiert wird und ob eine sofortige Informationspflicht für betroffene Kunden der Steuerberater und Wirtschafsprüfer besteht.

Damit scheint sich die Einschätzung meiner Quelle, die mich frühzeitig über das Problem informierte und meinte "ein Fall wie bei Südwestfalen IT" (SIT) (siehe z.B. Südwestfalen IT (SIT) will bald erste Fachverfahren nach Angriff wieder freischalten), zu bestätigen.

Wiederanlauf beginnt

Ergänzung vom 24. Nov. 2023: Wenn meine Quellen richtig liegen, beginnt so ganz langsam der "Wiederanlauf". Einer Meldung von 11:00 Uhr zufolge soll wohl der erste Kunde wieder Zugriff haben. Es könnte auf "blaues Auge" für die Betroffenen hinauslaufen, denn es deutet sich nach meinen Informationen an, dass der Großteil der Kundenserver (~400, wo jeweils VMs von zahlreichen Kunden gehostet sind) wohl nicht durch die Schadsoftware betroffen war.

Wie ich gehört habe, müssen aber von allen Kundenumgebungen vor der Inbetriebnahme Vollbackups gezogen werden – was eine ganze Zeit dauern wird. Der Wiederanlauf dürfte sich meiner Einschätzung nach – ohne jetzt Details zu kennen – einige Zeit (möglicherweise Tage) hinziehen. Zudem soll nun, laut meinen Informationen, "eine hochmoderne Sicherheitssoftware" installiert werden.

Was mir bisher unklar ist: Betrifft den Umfang des Cybervorfalls und die betroffenen Komponenten. In einer Meldung an Kunden, die ich einsehen konnte, heißt es, dass eine organisierte kriminelle Gruppe mit Schadsoftware "in Kundensysteme eingedrungen sei". Da stellt sich die Frage: Sind nur einzelne Kundensysteme (z.B. Exchange) betroffen, und wenn ja, wie viele Kunden sind tangiert. Bei wenigen Kundensystemen könnte ein Brute-Force-Angriff oder ein geöffneter Mail-Anhang die Infektion ausgelöst haben. Denkbar ist auch, dass die Administrator-Infrastruktur der Virtualisierungsumgebung der Kunden-Server betroffen ist, weil eine Schwachstelle ausgenutzt werden oder ein Administratorzugang gehackt werden konnte.

Hier sehe ich den Anbieter in der Pflicht, den Sachverhalt aufzuklären. Vorab drücke ich betroffenen Kunden die Daumen, dass der Wiederanlauf möglichst zügig erfolgt. Immerhin gibt der Anbieter auf dieser Statusseite inzwischen Kurzmeldungen heraus, für Details ist jedoch eine Anmeldung erforderlich. Seit 24.11.2023 scheint der Zugriff auf das Kundencenter wieder partiell möglich zu sein.

Was mir noch aufgefallen ist: Die Statusseite für geiger BDT-Dienste zeigt nun weitere DATEV-Dienste (z.B. DÜ-Formular Lohnsteuer-Anmeldung) als gestört an. Das letztgenannte dürfte aber an der DATEV liegen, wie ich hier gesehen habe.

Kunden, die beim Anbieter Microsoft Office 365 gebucht haben, scheinen wohl ihre Mails die ganze Zeit unter outlook.office.com abrufen zu können, selbst wenn die geigerCloud oder geigerASP gestört ist/war.

Ähnliche Artikel:

Convotis: ASP-Probleme mit GeigerCloud/GeigerASP; DATEV-Steuerberater betroffen

Neues vom Cybervorfall bei Convotis (GeigerCloud/GeigerASP), Desaster für Steuerberater?

Convotis (Geiger BDT) bestätigt Cyberangriff, Infrastruktur über Citrix Netscaler ADC kompromittiert?

Stillstand nach Cyberangriffen auf Kommunen in Südwestfalen und Parkhäuser in Osnabrück

Cyberangriff auf Südwestfalen IT trifft mindestens 103 Kommunen

Neues zum Cyberangriff auf Südwestfalen IT

Cyberangriff auf Südwestfalen IT (SIT): Chaos bei betroffenen Kommunen

Südwestfalen IT (SIT) will bald erste Fachverfahren nach Angriff wieder freischalten

Auch die Dena ist Opfer eines Cyberangriffs (Nov. 2023)

netgo Opfer eines Cyberangriffs? (6. Nov. 2023)

Solvenius GmbH Webseite nicht erreichbar – hat jemand Informationen, was los ist?

Datenleck beim Bauhaus-Shop legte Bestellungen von Plus Card-Inhabern offen

Cyberangriffe: Rostocker Straßenbahn AG; Stadtverwaltung Mössingen

Cyberangriff auf Yanfeng International Automotive Technology Co. Ltd. trifft Automobilhersteller

Cyber-Security I: Massive Sicherheitslücken in deutschen Gesundheitsämtern – keinen interessiert es

Cyber-Security II: IT-Planungsrat empfiehlt Kommunal-IT von NIS-2-Richtlinie auszunehmen

2015

2015

StBs, WPs, RAs usw. sind allgemein dafür bekannt sich gerne unter Druck setzen zu lassen und vergessen das auch ganz schnell wieder.

Ironie Off

Ob das der richtige Umgang damit ist?..

Bezüglich Lohn und Gehalt bietet die Bankenwelt meines Wissens, für genau diesen Fall, das Feature:

"Wiederhole die Überweisungen mit dem Merkmal "Lohn" vom (vor-)letzten Monat."

Eine evtl. Differenz kann man ja später ausgleichen.

Der Arbeitgeber kann nicht einfach die Zahlung einstellen mit den Hinweis "Sorry, ist Software, da kann man nichts machen".

Dann zahlt der AG halt mal ein bisschen Zinsen.

Wir haben ja in 5 Wochen Weihnachten gehabt…

diesmal ohne Weihnachtsgeld.

Also, wenn man nicht ausschließen kann, dass personen- bezogenen Daten kopiert wurden, muss doch gemeldet werden?

Wenn meine Kreditkarte weg ist, lasse ich die auch sperren, wenn ich nicht weiß, wie die verschwunden ist, und warte nicht.

Wenn sie dann im schwarzen Anzug wieder auftaucht ist ja gut.

Zitat:"Öffentlich bekannt war, dass der Anbieter eine Störung eingestanden hat, die Kunden auf den Statusseiten des Unternehmens einsehen konnten. Bis zum 23. Nov. 2023 hat die convotis GmbH nicht auf meine Anfrage und Bitte zur Stellungnahmen zu obigem Artikel geantwortet und mir sind auch noch keine öffentlichen Stellungnahmen bekannt."

Naja was sollen Sie auch schreiben?

Es ist alles Friede Freude Eierkuchen? oder das krasse andere gegenteil? Kommunikation in einer solchen Situation ist immer schwer. Der erste Push war öffentlich sichtbar. Das reicht für die erste Information.

Als Kunde wünscht man sich immer mehr Informationen aber diese kommen nach und nach. Also alles entspannt, die Convotis hat gute arbeit geleistet und leistet diese immer noch.

Ich bin und bleibe weiter Zufrieden mit der Arbeit die aktuell geleistet wird.

Weiter so Jungs

Schade mein letzer Post wurde gelöscht.

Ich versuche es nochmal.

Als Kunde empfindet man alle Informationen als "zuwenig". Ich als Kunde kann in das nur zu gut nachvollziehen.

Ich finde die Arbeit die die Jungs und Mädels leisten super arbeit.

Danke dafür.

@Manfred: Schön wäre, wenn der Text unter dem Kommentarfeld vor dem Posten gelesen würde. Da steht doch klar:

Bitte um Verständnis: Ich liege nun nicht 24 Stunden ständig auf der Lauer, ob ein Kommentar kommt, sondern gebe diese aus der Moderation in unregelmäßigen Abständen frei. Nur so viel zu deinem "gelöschten Kommentar". Es ist nichts gelöscht worden.

Zu deinem Kommentar "Informationen öffentlich einsehbar": Mir ist als "nicht Kunde" bisher keine öffentlich einsehbare Stellungnahme bekannt – egal wie oft ich gesucht habe. Dass bei meinen Quellen ständig "bitte nicht zitieren" und "ich darf nichts rausgeben" durchschimmert, lässt tief blicken. Meine Interpretation: Da haben Juristen das Ruder übernommen – ob es in der Sache förderlich ist, muss jeder selbst bewerten. Ich habe GF von Unternehmen in ähnliche Fällen empfohlen, transparent zu agieren. Es gab einen Cybervorfall, es ist seit dem 21. 11. bekannt – die Information hätte man zumindest kommunizieren können. Wenn ich als Außenstehender auch noch den Eindruck haben muss "da wird gemauert", macht das den Vorfall nicht kleiner.

Ob die Mitarbeiter und Mitarbeiterinnen der betroffenen Unternehmensteile eine "Super Arbeit" leisten oder nicht, kann ich mangels praktischer Erfahrung nicht beurteilen. Ich höre dies, ich höre jenes, behalte das aber für mich.

Zum Thema "Zufriedenheit": Ich drücke allen Beteiligten die Daumen, dass die Aktion mit einem "blauen Auge" endet. Allerdings geht mir die Frage "ob bei Betroffenen, sprich Opfern, Mandantendaten durch den Cyberangriff tangiert sind" und ob in dem Fall die "Zufriedenheit" anhält, durch den Kopf. Muss jeder sich selbst beantworten. Also "mir würde als Steuerberater oder Wirtschaftsprüfer der Arsch ziemlich auf Grundeis gehen", wenn ich vom Unternehmen mit der Information, dass ich Opfer des Cyberangriffs geworden bin, benachrichtigt worden wäre. Denn dieser Personenkreis verarbeitet üblicherweise höchst schützenswerte persönliche Informationen. Wie oben ausgeführt ist die convotis GmbH nur Auftragsverarbeiter – und hat mit der Kundeninformation ihrer Pflicht nach DSGVO Genüge getan – den DSGVO-Verstoß muss die "nutzende Kanzlei" verantworten. Erkläre mal einem Mandanten: "Höma, ich habe deine Steuerdaten und Lohnabrechnungen durch die Cloud verloren".

Ist aber nur Spekulation, die Aussage an Betroffene ist ja "wir können nicht bestätigen, dass irgendwelche Kundendaten … betroffen sind" – ich hoffe für die Opfer, dass diese Aussage hält – am Ende des Tages wissen die Betroffenen hoffentlich mehr.

PS: Für nicht Fachleute – da wird noch eine juristisch äußerst spannende Konfliktsituation sichtbar, in die aktuell auch Ärzte in ihren Praxen durch die Pläne für die elektronische Patientenakte geschoben werden: Die Praxis haftet für Datenschutzverstöße, muss aber auf eine Infrastruktur bauen, die von Dritten betrieben wird. Tritt ein Cybervorfall auf, die durch einen Mangel an der Infrastruktur bedingt ist, haftet die Praxis für den Verstoß, könnte aber im Rahmen einer Schadensersatzklage den Anbieter belangen (das ist in etwa der O-Ton einer Kassenärztlichen Vereinigung, den ich in einer Session mal mitbekommen habe – trifft aber auch auf obigen Fall zu).

Ich kenne selbst noch die Firma Geiger BDT als Kunden von uns dort ihre ASP Umgebung hatten. Hohe Mitarbeiterfluktuation, viele Azubis, "Probleme lagen immer an anderen, nicht am Anbieter selbst". Mitarbeiter die ich als kompetent und serviceorientiert empfand haben sich innerhalb weniger Jahre anders orientiert.

Der externe Zugriff wurde damals, ich weiß aktuell nicht ob das noch aktuell ist, über Citrix Gateways realisiert. Ohne VPN.

Wir hatten damals auch festgestellt das die Citrix Gateways ungepatcht waren obwohl akute und schwerwiegende Sicherheitslücken bestanden.

Das ist jetzt ca. 2 Jahre her, da war der letzte Kontakt mit Geiger.

Danke für den Kommentar, den wir von hier "unter Vorbehalt" stellen müssen. Mir liegen keine Informationen (auch keine inoffiziellen) über die aktuelle Infrastruktur vor.

Ausweislicht dieses geigerCloud-Dokuments erfolgt die "Anbindung der Kanzlei und mobiler Arbeitsplätze via Citrix". Es wird aber eine "Hardware-Firewall zwecks sicherer VPN-Verbindung unter Verwendung einer festen IP-Adresse" angeführt.

Was mich allerdings arg verunsichert hat, ist das geiger WhitePaper "So updaten sie ihren [Citrix] Workspace selbst". Dürfte aber nicht die Citrix Netscaler ADC betreffen.

Sollte sich dies nicht geändert haben und obige Vermutung zutreffen, fiele mir sofort "Citrix Bleed" ein – und dann finden sich die relevanten Informationen im Blog-Beitrag Citrix Bleed: Lockbit-Gruppe nutzt Schwachstelle CVE-2023-4966 aus. Zähle ich 1+1 zusammen, ergibt das 2 und vieles klingt schlüssig. Aber auch das ist Spekulation und derzeit nicht belastbar.

Naja, der Citrix Workspace ist ja auf dem lokalen Client installiert, welcher ggf. nicht unter der Kontrolle von geiger steht. Hier muss dann die Kanzlei-IT dafür sorgen, dass die Patches auf den Geräten eingespielt werden. Bei Nutzung von Home-Office würden mich auch BYOD-Szenarien nicht wundern. Der Mitarbeiter installiert den Citrix Workspace einfach auf seinem privaten Windows PC und arbeitet von dort auf einem Remote-System. Viele werden sich jetzt (zu Recht) gruseln, aber die Praxis ist oft nicht so wie man es idealerweise erwarten würde. Dann macht auch die Anleitung mit Bildern für ein lokales Update wieder Sinn.

das hat die grösste Kundengruppe des Anbieters schon richtig hart getroffen. Wenn es nicht sogar so geplant war. Mitten in den Lohnabrechnungen. Heute 23.11. ist Abgabefrist bei den Krankenkasse… und das für November, Weihnachtsgelder.

Kartoffelnation und IT und viel germanischer Pathos, daß das nochmal lustig würde war klar.

Irgendwann fallen einem die unzähligen strukturellen Probleme wie schlechte Schulbildung dafür viel Einbildung, schlechte Bezahlung, schlechter Output der Hochschulen, 99% IT-Abhängigkeit von den USA, Vorgesetzte und Entscheider, die sich in Walhalla wähnen – auf die tauben Beine.

ABER – der Unterhaltungswert ist unbezahlbar.

Sehe ich genauso. Es wäre eine wirklich lustige Show voller schwarzem Humor wenn es nicht ernst wäre…

Exchange onprem wird es nicht gewesen sein.

Sonst hätten sie die O365 Kunden online gelassen?

Ich vermute, sie hatten einen der Wartungszugänge der Administratoren über Citrix Bleed und haben sich dann Umgebung für Umgebung vorgearbeitet.

Bis es irgendwann aufgefallen ist.

In den letzten Tagen haben die Forensiker dann versucht, die betroffenen Systeme zu identifizieren und zu isolieren.

Die Backup-Umgebung war nicht dabei.

Der Rest geht jetzt online.

Da weitere Lücken nicht ausgeschlossen werden können, werden nochmals vollständige Backups durchgeführt.

Da es nicht möglich ist, die Umgebung in angemessener Zeit komplett neu aufzusetzen und der Schaden für alle Beteiligten jetzt schon immens ist, wird dieses Risiko eingegangen.

Zur Erhöhung der Sicherheit wird eine neue Sicherheitslösung installiert.

Mit Citrix Bleed kann man selbst MFA umgehen. Wohin soll das noch führen?..

Das Thema Citrix lässt mich auch nicht los – ich habe vernommen, dass einzelne Kunden, die wieder online sind, wohl nur über VPN gehen können. Verbindungen über das Citrix Netscaler ADC Gateway sollen bisher nicht funktionieren – warum auch immer. Vielleicht kann das ein Betroffener bestätigen.