Im Januar 2024 wurden erneut zahlreiche Schwachstellen in Ivanti-Software-Produkten öffentlich. Es gibt zwar Updates, aber nicht alle Ivanti-Installationen sind aktualisiert. Sicherheitsforscher schlagen Alarm, dass Tausende Geräte beispielsweise über Ivanti VPN-Schwachstellen angegriffen werden. Mir liegen aktuelle Zahlen vom Wochenende vor – auch Deutschland gehört zu den Betroffenen – mindestens 19 Installationen scheinen kompromittiert.

Im Januar 2024 wurden erneut zahlreiche Schwachstellen in Ivanti-Software-Produkten öffentlich. Es gibt zwar Updates, aber nicht alle Ivanti-Installationen sind aktualisiert. Sicherheitsforscher schlagen Alarm, dass Tausende Geräte beispielsweise über Ivanti VPN-Schwachstellen angegriffen werden. Mir liegen aktuelle Zahlen vom Wochenende vor – auch Deutschland gehört zu den Betroffenen – mindestens 19 Installationen scheinen kompromittiert.

Anzeige

Wer Ivanti Software einsetzt lebt riskant. Im August 2023 wurde bekannt, dass in Norwegen die IKT-Plattform (Informations- und Kommunikationssystem) angegriffen wurde, auf der 12 Ministerien arbeiten. Die Angreifer konnten über eine 0-Day-Schwachstelle eindringen und dann wohl Daten abziehen. In Folge gab es seinerzeit mehrere Meldungen über weitere Schwachstellen in Ivanti-Produkten (siehe Links am Artikelende). Nun scheint sich die Geschichte fortzusetzen.

Ivanti Sicherheitswarnungen Januar 2024

Ich hatte Anfang Januar 2024 im Blog-Beitrag Ivanti fixt kritische Schwachstelle CVE-2023-39336 in EPM erwähnt, dass der Anbieter Ivanti vor einer Schwachstelle CVE-2023-39336 in seinem Endpoint Manager Mobile (EPM) warnt. Diese ermöglicht es nicht authentifizierten Angreifern, angemeldete Geräte oder den Hauptserver zu übernehmen. Die Sicherheitslücke CVE-2023-39336 betrifft alle unterstützten Ivanti EPM-Versionen und wurde in Version 2022 Service Update 5 behoben.

Wenige Tage später habe ich im Beitrag Warnung vor Schwachstellen; Fortinet, Ivanti und mehr (Januar 2024) vor den Schwachstellen Schwachstellen CVE-2023-46805 (Umgehung der Authentifizierung) & CVE-2024-21887 (Befehlsinjektion) in älteren Versionen von Ivanti Connect Secure und Ivanti Policy Secure Gateway gewarnt. Ivanti hatte zum 10. Januar 2024 den Forenbeitrag CVE-2023-46805 (Authentication Bypass) & CVE-2024-21887 (Command Injection) for Ivanti Connect Secure and Ivanti Policy Secure Gateways veröffentlicht. heise hat das Ganze in diesem Beitrag angesprochen.

heise berichtet in diesem Artikel, dass das BSI in der IT-Fernzugriff-Software des Landtags Nordrhein-Westfalen eine Sicherheitslücke entdeckt. Sie wurde daher deaktiviert. Heise vermutet, dass es sich bei der IT-Fernzugriff-Software des Landtags Nordrhein-Westfalen um Ivanti VPN handeln könnte.

Und zum Ende letzter Woche gab es bei heise die Meldung, dass Angreifer derzeit eine kritische Sicherheitslücke in Ivanti EPMM und MobileIron Core für Angriffe ausnutzen. Die Cybersecurity & Infrastructure Security Agency (CISA) warnt vor Attacken auf die Gerätemanagementlösungen Ivanti EPMM und MobileIron Core. Sicherheitsupdates sind verfügbar. In Deutschland sind der Suchmaschine Shodan zufolge mehr als 2000 dieser Ivanti-Instanzen über das Internet erreichbar (es ist unklar, ob die Instanzen verwundbar sind – Sicherheitsupdates gibt es).

Angriffe auf Ivanti VPN

Und dann gab es die Warnung, dass Schwachstellen in Ivantis VPN-Software derzeit massiv angegriffen werden. Sicherheitsforscher von Volexity scannen rund 30.000 bekannte IP-Adressen von Ivanti Connect Secure VPN-Appliances (ICS), die auf Grund der obigen Schwachstellen verwundbar sind. In der am 15. Januar 2024 veröffentlichten Analyse von Volexity schreiben die Sicherheitsforscher, dass man auch eine Methode entwickelt habe, um Geräte auf Anzeichen einer Kompromittierung zu überprüfen. Erkenntnisse eines Scans:

- Die Ausnutzung dieser Schwachstellen ist inzwischen weit verbreitet. Volexity konnte Beweise für die Kompromittierung von über 1.700 Geräten weltweit finden.

- Weitere Bedrohungsakteure, die über UTA0178 hinausgehen, scheinen nun Zugang zu der Schwachstelle zu haben und versuchen aktiv, Geräte auszunutzen.

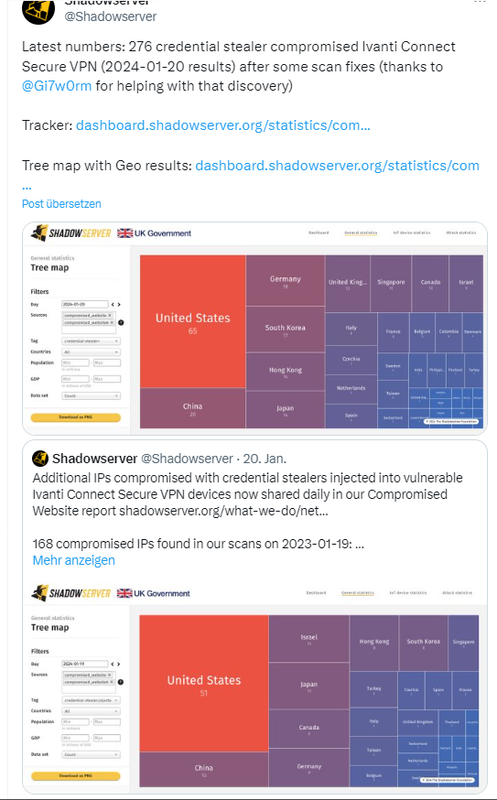

Details lassen sich in diesem Volexity-Beitrag nachlesen. Sicherheitsforscher von Shadowserver haben am Wochenende in Tweets darauf hingewiesen, dass die Zahl der Ivanti Connect Secure VPN-Instanzen, die durch einen Credential Stealer kompromittiert sind, zunehme.

Anzeige

Ich habe mir die Auswertung hier angesehen, filtert man das Ganze für "Germany" als Region, bleiben aktuell 19 Einträge von kompromittierten Instanzen übrig (das ist binnen zwei Tagen von 9 auf 19 gestiegen). Es ist wohl eine Frage der Zeit, bis die nächsten Cybervorfälle in Deutschland bekannt werden. Setzt jemand von euch Ivanti VPN ein?

Ergänzung: Auf Twitter hat jemand noch einige Informationen gepostet – hier einige Textauszüge:

RE: Ivanti Connect Secure In the last few days, I have seen and reported compromises in some of the most important critical infrastructures across the globe. – Flight companies – Water facilities – local and federal governments – anti-drug taskforce and more.

Many already have the .js backdoor for credential theft, meaning all entered credentials are exfiltrated somewhere. This vulnerability is brutal and it should remind us of how fragile our modern infrastructure is. Just hoping every notified company does a thorough IR… 2/2

Der Betreffende führt auf GitHub eine Liste an Adressen, die aufgefallen sind. Ergänzung: Es gibt eine neue Warnung von Ivanti, siehe Massive Angriffswelle auf Ivanti VPN-Appliances; Warnung, Konfigurations-Pushes kann Härtungsmaßnahmen gefährden.

Ähnliche Artikel:

Norwegens Regierung über Ivanti-Zero-Day gehackt

Ivanti bestätigt 2. Schwachstelle CVE-2023-35081 bei Hack der norwegischen Regierung

Diensttelefone des Digitalministeriums über Ivanti-Schwachstellen angreifbar

Schwachstelle CVE-2023-35082 in Ivanti MobileIron Core (bis Version 11.2)

Neue 0-day-Schwachstelle CVE-2023-38035 in Ivanti Sentry

Palo Alto: Nachlese der Schwachstellen im Ivanti Endpoint Manager Mobile (August 2023)

2015

2015

"das ist binnen zwei Tagen von 9 auf 19 gestiegen"

Das sind Honeypots.

Ich wünschte es wäre so. Leider haben mehrere Angreifer bereits herausgefunden wie einfach die Schwachstelle automatisiert angegriffen werden kann und die Backdoor platziert wird.

Wir sehen momentan global Angriffe im Minutentackt, die sich oft sogar überlagern.

Die Angreifer werden ihre Methodiken sicherlich auch verbessern und damit immer mehr Instanzen finden und angreifen.

Globales Scanning ist gar nicht so einfach.

(SSL Errors, Non-automatical redirects, non-standard paths, etc)

Ein weiterer Hinweis auf aktive Veränderungen der Angriffstools ist das es heute bereits eine neue Form von JS Credentialstealer gibt, welche nicht der entspricht die im Volexity Artikel gezeigt wurde.