Die Schwachstelle CVE-2023-3404 in VMware vCenter Server fällt Firmen, die dieses Produkt eingesetzt haben, wohl massiv auf die Füße. Jetzt kam heraus, dass chinesische Angreifer die 0-Day-Schwachstelle seit Monaten angegriffen und ausgenutzt haben. Aber damit nicht genug – es gibt offenbar immer noch ungepatchte Systeme, die jetzt breit angegriffen werden. Was zur Frage führt: Setzt ihr immer noch auf VMware-Produkte, auch angesichts der letzten Schlenker von Broadcom?

Die Schwachstelle CVE-2023-3404 in VMware vCenter Server fällt Firmen, die dieses Produkt eingesetzt haben, wohl massiv auf die Füße. Jetzt kam heraus, dass chinesische Angreifer die 0-Day-Schwachstelle seit Monaten angegriffen und ausgenutzt haben. Aber damit nicht genug – es gibt offenbar immer noch ungepatchte Systeme, die jetzt breit angegriffen werden. Was zur Frage führt: Setzt ihr immer noch auf VMware-Produkte, auch angesichts der letzten Schlenker von Broadcom?

Anzeige

CVE-2023-34048 in VMware vCenter Server

Ende Oktober 2023 hatte ich im Blog-Beitrag VMware vCenter Schwachstelle CVE-2023-34048 – viele Systeme angreifbar darüber berichtet, dass es eine Out-of-Bound-Schwachstelle CVE-2023-34048 in der Implementierung des in in VMware vCenter verwendeten DCERPC-Protokolls gibtt. Ein böswilliger Akteur mit Netzwerkzugriff auf vCenter Server kann einen Out-of-Bounds-Schreibvorgang auslösen, der möglicherweise zur Remotecodeausführung führt, hieß es damals. Die Schwachstelle besitzt den CVSS Index von 9.8, ist also kritisch.

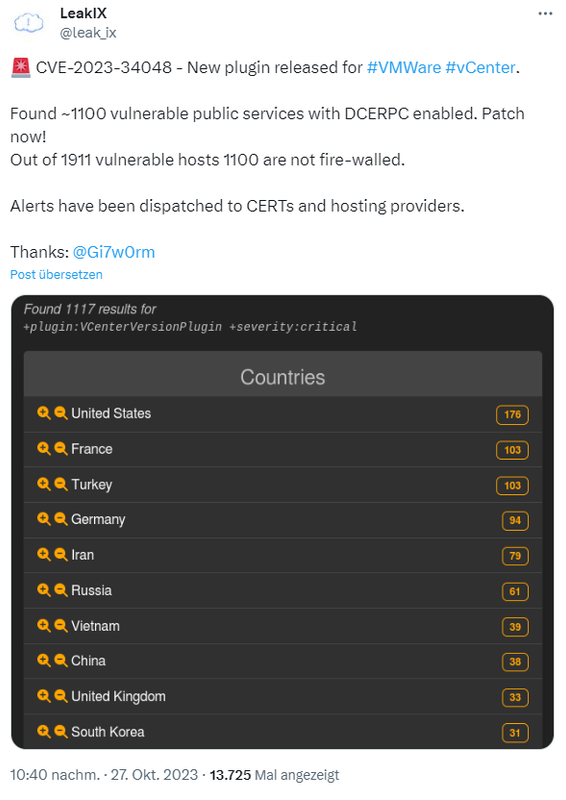

VMware hat zum 25. Oktober 2023 den Sicherheitshinweis VMSA-2023-0023 dazu veröffentlicht und Sicherheitsupdates für die noch im Support befindlichen Produkte freigegeben. Ein Sicherheitsforscher hat das Internet nach erreichbaren und ungepatchten Instanzen gescannt und zahlreiche Systeme gefunden. Nachfolgender Tweet zeigt, dass auch in Deutschland entsprechende Instanzen betrieben werden.

Chinesische Hacker seit 2021 aktiv

Ende letzter Woche las ich in nachfolgendem Tweet bzw. in diesem Artikel der Kollegen von Bleeping Computer, dass eine chinesische Hackergruppe die kritische vCenter Server-Schwachstelle (CVE-2023-34048) seit mindestens seit Ende 2021 als Zero-Day ausgenutzt hat.

Sicherheitsforscher von Mandiant haben in diesem Beitrag offen gelegt, dass die chinesische Spionage-Gruppe UNC3886 diese Schwachstelle CVE-2023-34048 längst kannte und diese seit mindestens Ende 2021 aktiv angegriffen habe. UNC3886 ist dafür bekannt, Organisationen in den Bereichen Verteidigung, Regierung, Telekommunikation und Technologie in den USA und in der Asien-Pazifik-Region anzugreifen.

Inzwischen hat auch VMware bestätigt, dass eine im Oktober 2023 gepatchte vCenter Server-Sicherheitslücke jetzt aktiv ausgenutzt wird. vCenter Server ist die Management-Plattform für VMware vSphere-Umgebungen, die Administratoren bei der Verwaltung von ESX- und ESXi-Servern und virtuellen Maschinen (VMs) unterstützt. Die Kollegen von Bleeping Computer haben das in diesem Artikel aufgegriffen.

Wechseln die Anwender?

Das bringt mich zu einer weitere Fragestellung. Ich hatte ja im Artikel Bestell-/Lizenz-Chaos bei VMware-Produkten nach Broadcom-Übernahme (Jan. 2024) über das Chaos bei der Bestellung von VMware-Produkten für die Virtualisierung in Unternehmen berichtet. Und mit dem Beitrag Broadcom beerdigt VMware-Produkte mit Perpetual-Lizenzen – Ende des kostenlosen ESXi-Servers? ist klar, dass die VMware-Lösungen zur Virtualisierung deutlich teurer werden dürften.

Anzeige

In obigem Tweet fragt jemand provokativ, ob die Leute wirklich von VMware by Broadcom weg gehen und hin zu Proxmox wechseln. Speziell im Bereich der Service Provider dürften VMware Virtualisierungslösungen im Einsatz sein, die dann durch die Abonnement-Modelle deutlich teurer werden. Da dürfte in vielen Unternehmen jetzt über Alternativen nachgedacht und evaluiert werden. Wie sieht dies diesbezüglich bei euch aus?

Ähnliche Artikel:

VMware vCenter Schwachstelle CVE-2023-34048 – viele Systeme angreifbar

Bestell-/Lizenz-Chaos bei VMware-Produkten nach Broadcom-Übernahme (Jan. 2024)

Broadcom beerdigt VMware-Produkte mit Perpetual-Lizenzen – Ende des kostenlosen ESXi-Servers?

Nach Abkündigung: VMware Player, Workstation und Fusion bleiben (vorerst) erhalten

2015

2015

VMWare einsetzten ja, Wartungsvertrag geht noch 3 Jahre, dann mal schauen. Hyper-V wird es auf jeden Fall nicht werden, M$ ist noch schlimmer wie VMWare.

Wer ein ESXi oder eine VCSA direkt übers Internet erreichbar macht oder diese nicht innerhalb des LAN vom restlichen Netz abschirmt und "Opfer" der 0-Day Lücke wird: die haben es verdient und da gibt es kein Mitleid

gibt ja auch noch andere alternativen, siehe Nutanix mit AHV, setzten wir bei vielen kleinen wie auch grossen Firmen ein, KVM mit Support und GUI / einfache Verwaltbarkeit 😉

Hyper-V läuft super, weiß nicht, was die Leute immer dagegen haben. Ich habe Firmen betreut mit über 2000 VMs unter Hyper-V. Es ist nicht besser oder schlechter als VMware, eben nur anders, vor allem deutlich günstiger.

VMware ist ein tolles und sehr stabiles Produkt. Um es aber sinnvoll nutzen zu können, muss man schon vMotion usw. lizenzieren und dann wird es teuer.

Leider kennt sich im Small und Medium Business kaum ein Systemhaus damit aus, weshalb wir auf Hyper-V wechseln werden. Raffen die wahrscheinlich auch nicht, aber egal.

Ich kann auch nicht verstehen, wie man so eine Instanz über das Internet erreichbar machen kann. Ich bekomme schon Herzrasen mit meinem Hybrid-Exchange.

> Ich kann auch nicht verstehen, wie man so eine Instanz über das Internet erreichbar machen kann.

Du meinst wegen den RFC1918-Adressen?

Du mußt ein NAT auf eine öffentliche IP anlegen.

Für VMware on AWS ist der Prozeß hier beschrieben:

Sehr viel wahrscheinlicher: Er kann nicht verstehen, wie man so leichtsinnig sein kann.

Hm. Kam diese Anonymous-Antwort von einer noch lernenden KI? Es wird kein Tutorial für das erreichbar machen des vCenter gesucht.

"Ich kann auch nicht verstehen, wie man so eine Instanz über das Internet erreichbar machen kann." Es nicht zu tun ist das Ziel. Auch Jörg ist dieser Ansicht: "Wer ein ESXi oder eine VCSA direkt übers Internet erreichbar macht oder diese nicht innerhalb des LAN vom restlichen Netz abschirmt und "Opfer" der 0-Day Lücke wird: die haben es verdient und da gibt es kein Mitleid"

Greetz…

DoS Angriff auf Firefox und Chrome möglich. Details mit Beispielcode

siehe https://seclists.org/fulldisclosure/2024/Jan/22

Wir sind schon seit knapp 3 Jahren weg von VMWare, der Kosten wegen. Wir haben damals unsere Virtualisierung massiv ausgebaut und das wurde einfach zu teuer. Wir nutzen jetzt HyperV für die Windows-VMs und Open-Stack für Linux, Docker, usw. VMware ist da mit ihrer Gier einiges durch die Lappen gegangen und jetzt können wir uns lächelnd zurücklehnen und schauen wie der ansich tolle ESXi an die Wand fährt.

Cool! :-)

Ok, im prof. Umfeld setzt man Intel XEON (vermutlich ohne Hybrid-Architektur) ein, aber …

Wie geht eigentlich Hyper-V mit den Intel-Hybrid-CPUs ab Core i5-12xxx und höher um? Funktioniert das stabil & performant?

Auf welchen Kernen laufen die VMs? Nur P-Cores oder auch die E-Cores?

Kann man das bedenkenlos mit Consumer-CPUs im privaten Edu-Lab nutzen?

Hier gibts nur Server mit Xeons. Ich glaub, auf einer Workstation mit Core-i-Prozessor als Testsystem spielt diese Frage keine wirkliche Rolle.

Wenn ich bedenke, dass ich mal VCP war…

Ich nutze privat Hyper-V auf Windows 10 auf einem Microsoft Surface Pro.

Als VMs habe ich eine mit Windows XP (transferierte XP-Maschine aus dem Windows 7 XP-Modus) und eine mit Android X86.

Das läuft gut und performant.

Stabilitätsprobleme hatte ich da noch nie, auch nicht in der Firma, wo dutzende VMs laufen.

Wenn man Addons wie bspw. Horizon oder Cloud API generell nutzen möchte braucht es kostenpflichtig Lizenz für ESXi, da individueller Lizenzkey einige Dienste aktiviert.

Wir evaluieren aktuell einen Umstieg auf Proxmox und werden, falls alles passt, komplett darauf umstellen. Ist sehr schade, denn VMware war immer ein sehr gutes und zuverlässiges Produkt.

Ich hoffe, Broadcom fällt dieser Kauf ordentlich auf die Füße.

Bei uns läuft es wohl auch auf Proxmox raus. VMware ist einfach nicht wirklich darstellbar, denen sind wir auch einfach zu klein mit unseren paar Dutzend Systemen, selbst unser Systempartner wird schauen müssen ob er überhaupt noch weiter bei VMware bleiben kann oder raus fliegt, die sind gerade nicht erfreut.

https://forums.rockylinux.org/t/virtualization-kvm-libvirt-vs-proxmox-vs-ovirt/9348

Die CVW ist seit spätestens 10/23 bekannt, seit dem handelt es sich defintionsgemäß nicht mehr um ein 0-day.

Die Schwachstelle wurde seit Ende 2021 angegriffen – ergo 0-day …

Richtig – bis zum Zeitpunkt des Bekanntwerdens bzw. den ersten veröffentlichten Sicherheitsupdates. Seit dem nix Zero mehr.

Da fragt man sich bei den kürzlich befallenen Systemen:

1. Warum sind die Instanzen aus dem Internet erreichbar?

2. Warum wurden die seit vielen Wochen (12 sind es mindestens) verfügbaren Patches nicht eingespielt?

Daher kann man eigentlich kein Mitleid mehr mit den betroffenen Firmen haben.

Ich verstehe ja immer noch nicht, warum man die Büchsen aus dem Internet erreichbar macht.

Vermutlich sind das dann auch Kollegen, die nicht in der Lage sind zu patchen, aus Unwissenheit das man es machen muss oder wie es geht. Da kommt sicher viel zusammen.

Die Frage ob man jetzt von VMware weg geht, ist aber (leider in letzter Zeit hier sehr häufig) zu reißerisch: andere Produkte haben auch Sicherheitslücken.

Oder haben die Leute die zu Hyper-V wechseln noch nie Windows gepatched?

vCenter 7.0u3o Release Date 2023-09-28

vCenter 8.0u1d Release Date 2023-10-24

vCenter 8.0u2 Release Date 2023-09-21

..also Chance mindestens drei Monate lang für Update gehabt.

Proxmox wäre die "einfachste" Alternative zu VMWare,

aber es gibt von keinem Hardware Hersteller (Dell, Lenovo, HPE, Fujitstu, SUpermicro) einen passenden Enterprise Support, weil Proxmox auf Debian basiert. Und ohne den "Blechseitigen" Support werden sich da viele Schwer tun.

Die meisten Serverhersteller geben zwar Linux Enterprise Support, aber halt nicht auf Debian. Idr. nur auf SLES/RHEL und teilweise noch auf Ubuntu. Aber eben nicht nativ auf Debian.

Andere Derivate wie HyperV, KVM, Nutanix, XEN (Citrix) ich geschweige den XCP-NG werden natürlich versuchen vom großen Kuchen ein Stück abzubekommen. Von daher kann man nur Abwarten ob sich der Markt da groß dreht oder ob zumindest einige Hardware Hersteller ihren Support noch auf Debian usw. erweitern werden/wollen.

Wir haben zumindest unsere VMWare Lizenzen/Support erstmal noch um weitere 3 Jahre verlängert, damit kann man sich erstmal zurück lehnen und schauen wie sich das Thema weiter entwickelt und dann in 1 – 1 1/2 Jahr mit Tests anfangen und das Thema dann bewerten/neu ausleuchten.

Falsch, es gibt kostenpflichtig Lizenz von Proxmox für separates Enterprise Repository mit Security Fixes zeitnah, irgendwann zwangsweise dann auch im freien Debian Repository. Aber wer alles kostenlos will ist selbst schuld.

https://forums.rockylinux.org/t/virtualization-kvm-libvirt-vs-proxmox-vs-ovirt/9348

vCenter 7.0u3o Release Date 2023-09-28

vCenter 8.0u1d Release Date 2023-10-24

vCenter 8.0u2 Release Date 2023-09-21

..also Chance mindestens drei Monate lang für Update gehabt.