Zum 23. Oktober 2025 hat Microsoft Out-of-Band-Updates für den Windows Server Update Services (WSUS) veröffentlicht. Die Updates patchen den WSUS um die Schwachstelle CVE-2025-59287 weiter abzusichern. Inzwischen mehren sich die Angriffe auf diese WSUS-Sicherheitslücke.

Zum 23. Oktober 2025 hat Microsoft Out-of-Band-Updates für den Windows Server Update Services (WSUS) veröffentlicht. Die Updates patchen den WSUS um die Schwachstelle CVE-2025-59287 weiter abzusichern. Inzwischen mehren sich die Angriffe auf diese WSUS-Sicherheitslücke.

Out-of-Band-Updates für WSUS

Microsoft hatte zum 23. Oktober 2025 Out-of-Band-Updates für Windows freigegeben (siehe Windows Server: Out-of-Band Updates für WSUS-Schwachstelle CVE-2025-59287 (23.10.2025)). Ziel dieser Notfall-Updates ist es, eine kritische Remote Execution-Schwachstelle CVE-2025-59287 in WSUS zu schließen. Diese wurde mit einem CVSS-Score von 9.8 bewertet. Mir ist bis heute unklar, was genau durch die Out-of-Band-Updates absichern. Denn Microsoft gibt bei CVE-2025-59287 (wo sich eine ausführliche FAQ befindet) an, die Schwachstelle zum 14. Oktober 2025 in allen Windows Server-Versionen von Server 2012 bis Server 2025 bereits gepatcht zu haben.

Angriffe auf den WSUS nehmen zu

Bereits im Beitrag Windows Server: Out-of-Band Updates für WSUS-Schwachstelle CVE-2025-59287 (23.10.2025) hatte ich in einer Nachtragsbemerkung geschrieben, dass die RCE-Schwachstelle CVE-2025-59287 in WSUS angegriffen wird. Auch das BSI hatte eine Warnung (Kritikalität 2, Warnstufe Gelb) dazu herausgegeben und empfohlen, die Updates zeitnah einzuspielen.

Inzwischen warnt auch die Unit 42 von Palo Alto Networks in obigem Tweet und im Artikel Microsoft WSUS Remote Code Execution (CVE-2025-59287) Actively Exploited in the Wild (Updated October 28), dass die Schwachstelle inzwischen aktiv ausgenutzt bzw. angegriffen werde. The Register schreibt hier, Trend Micro in den letzten sieben Tagen auf Basis der Telemetriedaten etwa 100.000 Zugriffsversuche zur Ausnutzung dieser Schwachstelle festgestellt habe. Dustin Childs, Leiter der Zero Day Initiative von Trend Micro sagt:

Unsere Scans zeigen, dass knapp 500.000 mit dem Internet verbundene Server den WSUS-Dienst aktiviert haben. Aufgrund der Art des Fehlers gehen wir davon aus, dass fast jeder betroffene Server irgendwann angegriffen wird. Die Angriffe, die wir beobachten, scheinen jedoch wahllos zu sein und nicht auf einen bestimmten Sektor oder eine bestimmte Region abzuzielen. Wir gehen auch davon aus, dass die Anzahl der Angriffe mit der Zeit zunehmen wird, sofern keine Patches und andere Abhilfemaßnahmen implementiert werden.

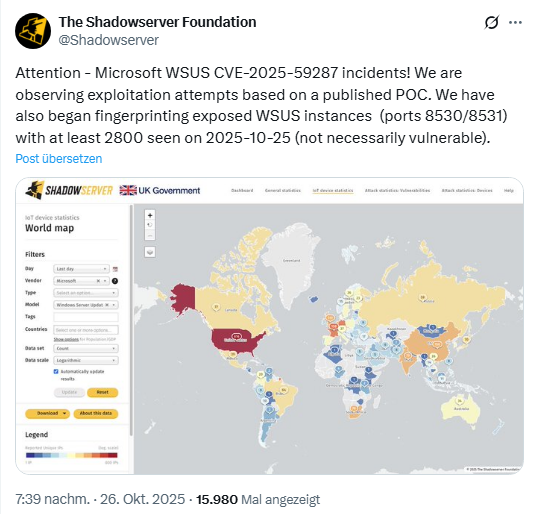

The Shadow Server Foundation weist in nachfolgendem Tweet ebenfalls auf Versuche zur Ausnutzung der Schwachstelle auf Grund eines Proof of Concept (PoC) hin.

Die Gruppe hat damit begonnen, exponierte WSUS-Instanzen (Ports 8530/8531) zu identifizieren, wobei am 25.10.2025 mindestens 2800 Instanzen festgestellt wurden (die nicht unbedingt anfällig sind). Aktuell habe ich beim Schreiben des Beitrags auf dieser Seite 72 WSUS-Instanzen in Deutschland gefunden, die über obige Ports erreichbar sind.

MVP: 2013 – 2016

MVP: 2013 – 2016

Wenn man auf der Seite unter Vulnerabilities schaut, dann gibt es da bzgl. der genannten CVE nur genau 2 verwundbare Systeme weltweit, die öffentlich zugänglich sind.

1 in China und 1 in Litauen.

https://dashboard.shadowserver.org/statistics/honeypot/vulnerability/map/?date_range=1&host_type=src&vendor=microsoft&vulnerability=cve-2025-59287&data_set=count&scale=log&auto_update=on

Was auch nicht verwundert, denn wer erlaubt schon den Zugruff auf einen WSUS von außen?

Denn Sinn macht das nicht, einen WSUS aus dem Internet erreichbar zu machen.

Der Sinn ist, z.B. bei mir, ich habe alle meine Kunden auf einem WSUS angebunden.

Teilweise haben diese keien feste IP, da immer im Aussendienst o.ä.

Darum von außen erreichbar.

auch dann muss der WSUS nicht aus dem Internet erreichbar sein. Deine Kunden könnten auch über einen VPN an deinen WSUS.

Bei uns 196 Zugriffsversuche in den letzten sieben Tagen von der Firewall geblockt. Da waren aber auch Systeme von shadowserver und anderen "Analysediensten" dabei. Aber ja, die Versuche laufen.

Gibt es inzwischen öffentlich verfügbar Erkennungsmuster, mit denen man das von einem einfachen Portscan unterscheiden kann?