![]() [English]Sicherheitsforschern ist jetzt wohl erstmals eine Malware ins Netz gegangen, die die BlueKeep-Schwachstelle ausnutzen will, um Crypto-Miner zu installieren. Aktuell führt die aber wohl noch zu BlueScreens.

[English]Sicherheitsforschern ist jetzt wohl erstmals eine Malware ins Netz gegangen, die die BlueKeep-Schwachstelle ausnutzen will, um Crypto-Miner zu installieren. Aktuell führt die aber wohl noch zu BlueScreens.

Die BlueKeep-Schwachstelle im RDP-Dienst von Windows bedroht ungepatchte Systeme von Windows XP bis Windows 7 und die betreffenden Server-Pendants. Ich hatte ja seit Monaten vor der BlueKeep-Schwachstelle gewarnt (siehe BlueKeep-Warnung: Exploit dürfte bald kommen). Es scheint aber, dass die BlueKeep-Schwachstelle in der Praxis nur schwierig ausnutzbar ist. Nur so ist zu erklären, dass es bisher recht ruhig um dieses Thema war, obwohl es einen öffentlich verfügbaren Metasploit gibt (siehe Windows: Bluekeep-Metasploit öffentlich verfügbar). Aber das könnte sich nun ändern.

HoneyPot wirft plötzlich BlueScreens

Ich hatte es zum Wochenende bereits gesehen, komme aber erst jetzt dazu, das etwas aufzubereiten. Sicherheitsforscher Kevin Beaumont hatte nach dem Bekanntwerden der BlueKeep-Schwachstelle und der Verfügbarkeit erster Exploits ein weltweites Netz von Honeypots für die RDP-Schwachstelle aufgesetzt. Samstag berichtete Beaumont darüber, dass seine EternalBlue RDP Honeypot plötzlich BlueScreens zeigten.

huh, the EternalPot RDP honeypots have all started BSOD'ing recently. They only expose port 3389. pic.twitter.com/VdiKoqAwkr

— Kevin Beaumont (@GossiTheDog) November 2, 2019

Konkret trat der erste BluesScreen mit Neustart bereits am 23. Oktober 2019 auf. In den letzten Wochen gab es dann bei weiteren Honeypots diese BlueScreens. Der Verdacht war, dass da jemand versucht, die BlueKeep-Schwachstelle auszunutzen. In einem weiteren Tweet war aber schnell klar, dass es sich wohl eher nicht um einen Wurm handelt, der den Honeypot angegriffen hat. Laut Beaumont gab es wohl an verschiedenen Honeypots lediglich BlueScreens. Hier ein Post von ihm:

imma retrieving the crash logs to see if anything interesting pic.twitter.com/sEoMV37RG7

— Kevin Beaumont (@GossiTheDog) November 2, 2019

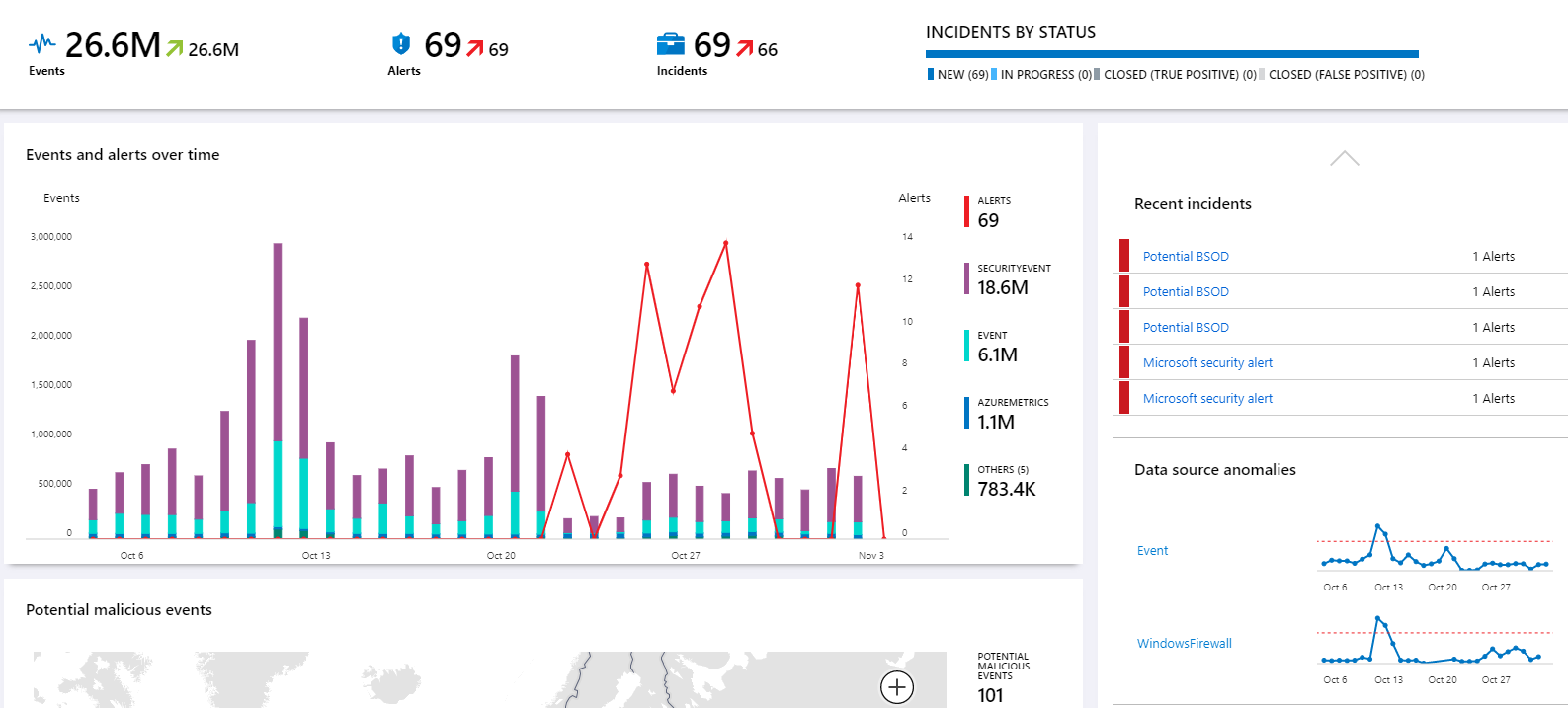

Am 2. November 2019 hat er dann seine Rechnung für die gebuchten Microsoft Azure-Dienste bekommen und sich die Details des Azure Sentinel zur Log-Analyse angesehen.

(Azure Sentinel, Quelle: Kevin Beaumont)

Seit dem 22./23. Oktober traten wohl Probleme (BSOD) bei den betroffenen Azure-Instanzen auf. Dann haben Sicherheitsforscher sich den Crash-Dump der BlueScreens angesehen – eine Analyse findet sich hier. Sicherheitsforscher von MalwareTech bestätigten, dass im Kernel-Dump Spuren eines Metasploits zur Ausnutzung der BlueKeep Schwachstelle (oder zumindest etwas, das darauf basiert) zu finden waren. Es ist wohl der Versuch, über die Schwachstelle einen Crypto-Miner auf den Windows-Maschinen zu installieren. Beaumont hat das Ganze nun in einem Artikel zusammen gefasst.

Here's a writeup of the BlueKeep exploitation activity investigated this weekend https://t.co/q1ne8uuyai

— Kevin Beaumont (@GossiTheDog) November 3, 2019

Aktuell sind die Auswirkungen noch begrenzt: Es ist kein Wurm, der sich selbst verbreitet und der Ansatz, einen Crypto-Miner auf die Maschinen zu schleusen, ist zwar unschön, aber keine größere Bedrohung. Die Schlussfolgerung aus diesen Angriffen ist aber, dass es Leute gibt, die jetzt verstehen, wie man Angriffe per BlueKeep-Schwachstelle auf zufällige Ziele ausführt. Gut möglich, dass die Angriffe bald ausgefeilter werden. Weitere Artikel (English) sind bei Wired, The Hacker News oder ZDNet zu finden.

Hintergrund zur BlueKeep-Schwachstelle

Über die BlueKeep-Schwachstelle CVE-2019-0708 hatte ich in diversen Blog-Beiträgen berichtet. Eine Erklärung zur Schwachstellen findet sich im Blog-Beitrag Sicherheitupdate für CVE-2019-0708 für Windows XP, Windows Server 2003, Windows Vista und Windows 7, Windows Server 2008/R2. Es gibt zwar einen Patch für die betroffenen Systeme, aber dieser wurde nicht auf allen Systemen installiert.

In meinem Blog-Beitrag How To: BlueKeep-Check für Windows habe ich beleuchtet, wie sich ein System sowohl lokal auf installierte Patches als auch in einem Netzwerk auf die Schwachstellen scannen lässt. Kevin Beaumont schlägt vor, dass Unternehmen alle ungepatchten Systeme (Endpunkte), die direkt im Internet für das Remote Desktop Protocol verfügbar sind, herunterfahren, bis sie gepatcht sind.

Ergänzung: Eine Analyse, wie die Angreifer vorgehen, findet sich inzwischen hier.

Ähnliche Artikel:

How To: BlueKeep-Check für Windows

Angreifer scannen Windows-Systeme auf BlueKeep-Lücke

Fast 1 Million Windows-Maschinen über BlueKeep-Schwachstelle angreifbar

BlueKeep: Wie steht's um die Remote Desktop Services-Schwachstelle CVE-2019-0708 in Windows

WannaCry-Reloaded? BSI-Warnung vor schwerer Remote Desktop Services-Sicherheitslücke in Windows

Sicherheitupdate für CVE-2019-0708 für Windows XP, Windows Server 2003, Windows Vista und Windows 7, Windows Server 2008/R2

BlueKeep: Wie steht's um die Remote Desktop Services-Schwachstelle CVE-2019-0708 in Windows

BlueKeep: Patch auch für Raubkopien; Risikofaktor SSL-Tunnel

Metasploit für BlueKeep vorhanden, z.Z. noch privat

BlueKeep-Schwachstelle: Auch Microsoft warnt, es droht eine Malware-Pandemie

BlueKeep: Patch-Stand mangelhaft, Windows 2000 angreifbar

Windows: Wie steht's um die BlueKeep-Schwachstelle im Juli 2019?

BlueKeep-Warnung: Exploit dürfte bald kommen

5 vor 12: Malware mit BlueKeep-Scanner und Exploits

Windows: Bluekeep-Metasploit öffentlich verfügbar

MVP: 2013 – 2016

MVP: 2013 – 2016

Wenn man den RDP-Dienst nicht braucht, kann man ihn doch einfach in der Systemkonfiguration ausschalten, und dann ist diese Lücke "geschlossen". Oder irre ich mich?

An dieser Stelle ist noch zu erwähnen, dass Microsoft eigenständiges kumulatives Rollup für die RDP Schwachstelle zur Verfügung stellen sollte. Erst vorgestern habe ich mein eigenes UpdatePack auf Stand gebracht und dabei die RDP-Updates aussortiert.

Es ist sehr wichtig zu achten, in welcher Reihenfolge die RDP-Updates installiert/integriert werden. Sonst quittiert er mit einer Fehlermeldung.

Folgende Updates gehören ebenfalls zur RDP

und werden via Windows Update aufgelistet, obwohl Teile des RDP-Updates im Monthly Update vorhanden sind.

Test: Win7SP1 + Alle Updates außer unten aufgelistete Updates

* muss zuerst installiert/integriert sein

KB2574819 *

KB2857650 *

RDP 8.1

—————–

KB2830477

RDP 8.0

—————-

KB2592687

RDP 7.1

—————–

KB2984972

Diese Updates werden erst erschienen, sobald obige RDP Updates installiert sind.

KB2923545

KB3020388

KB3075226

Mein Rat: Erst die RDP Updates integrieren und dann am Schluss den Monthly drüber integrieren

Garantiert nicht. :-)

Der Dreck der monatlichen Schnüffelupdates kommt nicht auf das System.

Aber Frage dazu: Wie bist du auf den Stand mit den diversen KBs gekommen, um die RDP zuzuordnen?

Vorab: Es war kein leichtes Spiel und es hatte mir auch jede Menge Kopfzerbrechen bereitet.

NetFramework, IE, SSU, SHA2 sind ebenfalls in separaten Ordnern unterteilt.

Also; ich habe hier ein Script laufen welches mir am Schluss die Updates auflistet, die ich bereits ins image integriert habe.

-> dism /image /get-packages /format:table >packages.txt

Ein Blick auf die Datei kommen einem die beiden Updates "RDP-WinIP-Package" und "RDP-BlueIP-Package" zum Vorschein.

Also fing ich an nachzuforschen.

Also durchsuchte ich KB2592687 und KB2830477 auf Microsoft Update Catalog. Dabei bin ich auf Abhängigkeiten gestoßen.

Ich habe die Updates mal in einen Ordner geschmissen (notiert).

Dann Win7SP1 + SHA2 + SSU (KB45166+KB4490628) integriert und installiert. (Hat den Vorteil, dass die Updatesuche schneller voran geht)

Hab mir dann das Ganze als Update Liste* gespeichert.

Im 2. Vorgang sind weitere Updates gekommen, diese habe ich einzeln im Katalog nachgeschaut und aussortiert.

Das war jetzt grob dargestellt, ich habe etwa 20 Installationen auf dem VM vorgenommen.

***Hierfür verwende ich eigens entwickelte Tool Namens "WindowsPatchloader". Zu finden auch auf Softpedia. Das Tool ist schon bereits 5 Jahre alt *_*.

Ich wollte hier mitteilen, dass das RDP-Update nicht nur im Monthly Update vorhanden ist, sondern verstreut in div. Updates.

Wenn ich KB4499175 aus dem Update Catalog herunterlade bekomme ich Dieses

ohne Probleme. Aber zusätzlich bekomme ich ein Update : " pciclearstalecache…..

exe " Ist der Sinn und Zweck dieses Updates den Blogteilnehmern bekannt ?

Muß ich Dieses installieren ?

muss im gleichen Ordner wie das update liegen und wird dann auto mitinstalliert, wenn benötigt.

s. auch u.a. https://www.borncity.com/blog/2018/09/12/patchday-probleme-updates-wsus-11-september-2018/#comment-62527

Ist KB4499175 in dem Update KB4519976 enthalten ?

Wenn " JA ", kann ich das von mir aus dem Update Catalog heruntergeladene

und installierte KB4499175 wieder deinstallieren ?