[English]Noch eine kurze Information für Administratoren von Windows Server-Systemen (Windows Server 2012 R2 Windows Server 2012 Windows Server 2008 R2 Enterprise ESU), die als Domain Controller fungieren. Im Blog-Beitrag Windows-Härtung: Termine 2023 hatte ich einige Termine für dieses Jahr aufgelistet, zu denen Microsoft Härtungsmaßnahmen zur Verbesserung der Sicherheit plante. Zumindest für die Änderungen bei der zertifikatsbasierten Authentifizierung bei Domain Controllern gibt es nun einen Aufschub bis Februar 2025.

[English]Noch eine kurze Information für Administratoren von Windows Server-Systemen (Windows Server 2012 R2 Windows Server 2012 Windows Server 2008 R2 Enterprise ESU), die als Domain Controller fungieren. Im Blog-Beitrag Windows-Härtung: Termine 2023 hatte ich einige Termine für dieses Jahr aufgelistet, zu denen Microsoft Härtungsmaßnahmen zur Verbesserung der Sicherheit plante. Zumindest für die Änderungen bei der zertifikatsbasierten Authentifizierung bei Domain Controllern gibt es nun einen Aufschub bis Februar 2025.

Anzeige

Ich hatte bereits im Januar 2023 im Artikel Änderungen an den Windows Sicherheitseinstellungen in 2023 auf sich abzeichnende Änderungen bei der zertifikatsbasierten Authentifizierung auf Domänen Controllern hingewiesen.

- Microsoft musste im August 2022 die Schwachstellen CVE-2022-34691, CVE-2022-26931 und CVE-2022-26923 per Sicherheitsupdate adressieren (Microsoft Security Update Summary (9. August 2022)). Es gab eine Schwachstelle, die zu einer Erhöhung von Berechtigungen führen kann, wenn das Kerberos Distribution Center (KDC) eine zertifikatsbasierte Authentifizierungsanfrage bearbeitet.

- Seit Mai 2022 laufen die betroffenen Domain Controller nach Installation des betreffenden Sicherheitsupdates in einem Compatibility-Modus. Das Update hatte seinerzeit für einigen Ärger gesorgt.

- Bis jetzt konnten Administratoren die zertifikatsbasierte Authentifizierung, die noch auf einer schwachen Zuordnung beruht, bei Domain Controllern per Registrierungseintrag deaktivieren. Dieser Deaktivierungsmodus wurde am 11. April 2023 per Update entfernt.

- Ab dem 14. November 2023 wollte Microsoft mit dem Härten der Systeme bezüglich der Schwachstelle fortfahren, und diese per Update auf den Full Enforcement-Modus umstellen. In diesem Modus wird die Authentifizierung verweigert, wenn ein Zertifikat die starken (sicheren) Zuordnungskriterien nicht erfüllt und nicht fest zugeordnet werden kann.

Microsoft hatte dazu den Support-Beitrag KB5014754: Certificate-based authentication changes on Windows domain controllers mit Details veröffentlicht, wobei die ursprünglich für den 14. Februar 2023 geplante Entfernung des Deaktivierungsmodus auf den 11. April 2023 verschoben wurde.

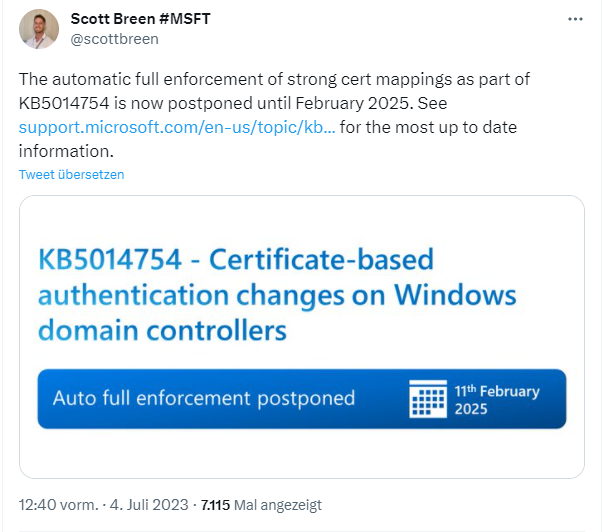

In obigem Tweet weist Scott Breen, Senior Product Manager vom Microsoft Intune Customer Acceleration Team (EDU), auf eine kleine Korrektur hin. Im Supportbeitrag KB5014754—Certificate-based authentication changes on Windows domain controllers hat Microsoft den geplanten Termin 14. November 2023 zur Erzwingung des Full Enforcement Mode auf den 11. Februar 2025 verschoben. Zuvor waren diese Daten mit 19. Mai 2023 bis 14. November 2023 angegeben.

Das deutet doch darauf hin, dass es im Feld arge Probleme gibt. Auf Twitter vermutet jemand, dass die Zertifikate für Mobiltelefone / NDES das Problem sind. Scott Breen hat sich dazu aber nicht geäußert. Das Ganze betrifft übrigens Windows Server 2012 R2, Windows Server 2012 und Windows Server 2008 R2 Enterprise ESU, die als Domain Controller fungieren.

Ähnliche Artikel:

Windows Out-of-Band-Updates vom 19.5.2022 versagen mit NPS beim AD DC-Authentifizierungsfehler

CISA warnt vor Installation der Mai 2022-Updates auf Windows Domain Controllern

Windows Mai 2022-Updates verursachen AD-Authentifizierungsfehler (Server, Client)

Windows-Härtung: Termine 2023

Erinnerung: Änderungen bei der zertifikatsbasierten Authentifizierung bei Domain Controllern im April 2023

Änderungen an den Windows Sicherheitseinstellungen in 2023

2015

2015

Moin Günter,

interessant wird es auch bei Geräten, die ein Computerkonto im AD besitzen und im Netzwerk Daten schreiben, wie z.B. Multifunktionsgeräte/Netzwerkdrucker/-scanner, und vor allem Medizingeräte, die herstellerseitig sowieso eher stiefmütterlich behandelt werden. Oder gibt es dazu bereits Erfahrungswerte?

P.S: wir nutzen 2016 als DCs

(ich weiß, in dem Artikel nicht relevant, aber bei anderen CVEs)

Liebe Grüße!