[English]Bezüglich des AnyDesk-Hacks werde ich aktuell von der Realität ständig rechts überholt – habe ich in AnyDesk-Hack Undercover – Verdachtsfälle und mehr – Teil 3 noch vorsichtig "noch kein rauchender Colt gefunden" geschrieben, hat sich das geändert. Die Zugangsdaten von AnyDesk-Kundenkonten werden wohl bereits zum Kauf angeboten – das Taktieren der Verantwortlichen (BSI, AnyDesk) erscheint nun nochmals in einem schaleren Licht. An dieser Stelle mein Dank an den Leser für den Hinweis. Ergänzung: Der Datensatz stammt wohl aus älteren Leaks.

[English]Bezüglich des AnyDesk-Hacks werde ich aktuell von der Realität ständig rechts überholt – habe ich in AnyDesk-Hack Undercover – Verdachtsfälle und mehr – Teil 3 noch vorsichtig "noch kein rauchender Colt gefunden" geschrieben, hat sich das geändert. Die Zugangsdaten von AnyDesk-Kundenkonten werden wohl bereits zum Kauf angeboten – das Taktieren der Verantwortlichen (BSI, AnyDesk) erscheint nun nochmals in einem schaleren Licht. An dieser Stelle mein Dank an den Leser für den Hinweis. Ergänzung: Der Datensatz stammt wohl aus älteren Leaks.

Anzeige

Empfehlung zum Passwortwechsel

Beim Cybervorfall von AnyDesk sind Hacker ja in die Produktivsysteme des Anbieters eingedrungen. Im Beitrag AnyDesk wurde im Januar 2024 gehackt, Produktionssysteme betroffen – Teil 1 hatte ich dabei auch die Empfehlung des Anbieters wiedergegeben, die Kennwörter zu ändern. Zitat aus meinem Artikel, der auf Hinweise aus dem AnyDesk Inzidenz-Report beruht, heißt es:

"Als Vorsichtsmaßnahme haben wir alle Passwörter für unser Webportal my.anydesk.com widerrufen und empfehlen den Benutzern, ihre Passwörter zu ändern, wenn sie dieselben Anmeldedaten an anderer Stelle verwenden."

Diesen Hinweise hatte ich bereits verklausuliert hier im Blog gegeben und geraten, die Fernwartungssoftware vorerst nicht mehr einzusetzen. Hier nochmals der Auszug aus dem Bericht von AnyDesk:

In AnyDesk-Hack Undercover – Verdachtsfälle und mehr – Teil 3 hatte ich aber auch erwähnt, dass nicht alle AnyDesk-Kunden beim Zugriff auf das Webportal von AnyDesk zum Wechsel des Passworts aufgefordert werden. Und viele Kunden haben schlicht nicht mitbekommen, dass es einen Cybervorfall gab, habe gerade auf der AnyDesk-Seite geschaut, nichts von einer Warnung zu sehen.

Nutzerzugangsdaten in Hackerforum angeboten

Leser Nicolas hat mich vor einigen Minuten in einer persönlichen Nachricht auf X darüber informiert (danke dafür), dass er die Info gefunden hat, dass die AnyDesk Account-Zugangsdaten zum Verkauf angeboten werden. Auf resecurity.com findet sich seit dem heutigen 4. Februar 2024 der Blog-Beitrag Following The AnyDesk Incident: Customer Credentials Leaked And Published For Sale On The Dark Web.

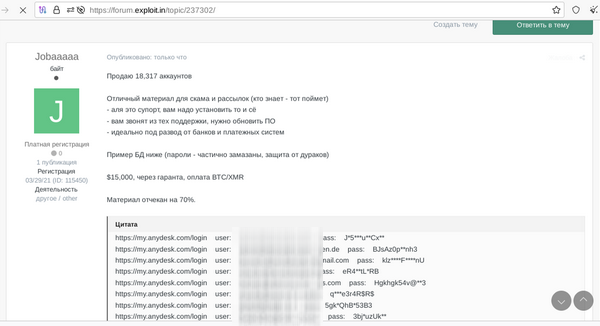

Am 3. Februar 2024 haben die Sicherheitsforscher von resecurity.com mindestens zwei zwei Bedrohungsakteure identifiziert, die Daten aus dem Hack im Darknet anbieten. Einer von diesen Personen mit dem Alias "Jobaaaaa" hat sich 2021 im Forum Exploit[.]in registriert. Dieser bietet und eine beträchtliche Anzahl von Anmeldedaten für AnyDesk-Kundenkonten zum Verkauf an.

Die von den Akteuren zur Verfügung gestellten Beispiele bezogen sich auf kompromittierte Zugangsdaten verschiedener End- und Unternehmenskunden, und ermöglichten den Zugriff auf das AnyDesk-Kundenportal. Als Sicherheitsmaßnahme bereinigte der Täter einige der Passwörter. Der Akteur bot 18.317 Kontendatensätze für 15.000 US-Dollar an, die in Kryptowährung bezahlt werden sollten.

Anzeige

Der Täter stimmte auch zu, einen Deal über ein Treuhandkonto in einem angesehenen Untergrundforum abzuschließen. Resecurity hat die meisten der als potenzielle Opfer identifizierten Kontakte kontaktiert und bestätigt, dass sie in der Vergangenheit oder vor kurzem AnyDesk-Produkte verwendet haben. Der Akteuer gab keine weiteren Informationen preis.

Die Cyber-Bedrohungsanalysten des Resecurity HUNTER-Teams konnten mit dem Akteur in Kontakt treten, um mehr über diese Aktivität zu erfahren. Der Akteur betonte: "Diese Daten sind ideal für technischen Support-Betrug und Mailing (Phishing)". Resecurity hat die verfügbaren Informationen gesammelt, um sie mit der Öffentlichkeit zu teilen. Ziel ist es, das Bewusstsein für Cyberkriminalität zu schärfen und Risikominderungsmaßnahmen zu erleichtern.

Wo kommen die Daten her?

Anmerkung: Derzeit weiß ich nicht, ob die Daten aus dem AnyDesk-Hack stammen, oder aus kompromittierten Benutzersystemen gesammelt wurden oder aus anderen Quellen stammen und für den Verkauf zusammengestellt wurden – die Gelegenheit ist halt günstig.

Ergänzung: Es gibt eine Theorie, die ich nicht ganz für abwegig halte. In Teil 3 hatte ich die Beobachtung eines Lesers skizziert, dass der AnyDesk Client 8.0.7 nur ganz kurz am 17. Januar 2024 verteilt und sofort zurückgezogen wurde. Nimmt man an, dass es den Angreifern gelungen ist, eine AnyDesk Client 8.0.7 mit Trojaner zu verteilen, hätte die ggf. auch Anmeldungen am AnyDesk-Portal mitschneiden können. Hier bleibt nur abzuwarten, ob AnyDesk da Aufklärung schafft. Ergänzung 1: AnyDesk schreibt (siehe Teil 8), das es von deren Servern keine kompromittierten Clients gab.

Ergänzung 2: Der Datensatz stammt wohl aus älteren Leaks. Auf reddit.com hat jemand das offen gelegt – danke an Frank für den Link.

Artikelreihe:

AnyDesk wurde im Januar 2024 gehackt, Produktionssysteme betroffen – Teil 1

AnyDesk-Hack Undercover – weitere Informationen und Gedanken – Teil 2

AnyDesk-Hack Undercover – Verdachtsfälle und mehr – Teil 3

AnyDesk-Hack Undercover – Zugangsdaten zum Verkauf angeboten – Teil 4

AnyDesk-Hack – Eine Nachlese – Teil 5

AnyDesk-Hack – Nachlese der BSI-Meldung – Teil 6

AnyDesk-Hack – Hinweise zum Zertifikatstausch bei Customs-Clients 7.x – Teil 7

AnyDesk-Hack – Weitere Informationen vom 5. Februar 2024 -Teil 8

AnyDesk-Hack bereits zum 20. Dezember 2023 bemerkt? – Teil 9

AnyDesk-Hack zum Dezember 2023 bestätigt; Altes Zertifikat zurückgerufen – Teil 10

AnyDesk-Hack: Revoke-Chaos bei alten Zertifikaten? – Teil 11

AnyDesk-Hack: Es gibt wohl neu signierte Clients; wie sind eure Erfahrungen? – Teil 12

Ähnliche Artikel:

Störung bei AnyDesk, jemand betroffen?

AnyDesk und die Störungen: Es ist womöglich was im Busch

Leidiges Thema AnyDesk, die Lizenzen und deren 7.1-Client …

AnyDesk-Probleme: Stellungnahme des Herstellers und weitere Insights

Nach AnyDesk Ärger nun RustDesk offline?

Fernwartungssoftware-Anbieter Anydesk gehackt (Artikel bei Golem)

2015

2015

Oha das ist wohl der Supergau in Sachen AD und immer noch keine Infos für die Kunden

"…viele Kunden haben schlicht nicht mitbekommen, dass es einen Cybervorfall gab, habe gerade auf der AnyDesk-Seite geschaut, nichts von einer Warnung zu sehen."

Und selbst wenn es Warnungen gibt, bekommen das viele nicht mit, weil nur ein Bruchteil der Betroffenen sich regelmäßig oder gar täglich informiert.

Ist das Gleiche mit all den Warnungen zb. bei "produktwarnung.eu", was da immer wieder über Glassplitter in der Marmelade, über Brandgefahr durch elektrische/elektronische Geräte oder Adapter gemeldet werden, oder über ab Werk defekte Waschmaschinen berichtet wird, oder über Rollatoren mit defekten Bremsen und und und … wer liest das schon alles …

Eine für Käufer simple Lösung wäre möglich, ist aber weder auf dem Schirm unserer geistigen "Elite" noch würden die so etwas, freiwillig, ohne medialen Druck, Einführen wollen … korrupt und dumm wie die meisten dieser "Elite" sind.

Wusste bis eben nicht mal das diese Seite/Übersicht existiert. Danke, wieder was gelernt.

Die große Frage, die sich mir jetzt stellt:

Waren die Angreifer lange genug im System, um die Passwörter abzugreifen oder sind die Passwörter nicht nach aktuellem Stand der Technik gespeichert gewesen?

Die Beispiele im Screenshot oben sind von der Passwort-Qualität nicht so schlecht. Selbst wenn die Datenbank eine schwache Hashfunktion wie MD5 ohne Salt verwendet, glaube ich nicht dass jemand eine so große Zahl an Passwörtern in der Kürze der Zeit zurückrechnen kann. Da dafür erhebliche Ressourcen erforderlich sein, passt es nicht zum Preis von (nur) 15.000$.

Ich würde ehr vermuten, dass die Daten auf einem komprimierten System bei der Anmeldung ausgeleitet bzw. mitgeschnitten wurden.

Was halt auffällt ist, dass alle PWs mindestens einen Stern haben. Schon spannend. Könnte durchaus echt sein.

Ich denke die Sterne wurden vom "Anbieter" eingefügt, um keine vollständigen Zugangsdaten zu posten.

der war gut :D

Oder stammen die Passwörter aus anderen Leaks und konnten lediglich validiert werden. Viele Benutzer verwenden leider identische Zugangsdaten. Dann noch kein 2FA aktiviert, und der selbst gemachte Super-GAU ist aktiv.

auf der Webseite von anydesk ist immer noch nichts von einem Sicherheitsvorfall zu sehen…so nach dem Motto…"kein Wind aufwirbeln, wir haben alles im Griff…"…wenn die Angreifer auch den Quellcode abgezogen haben, dann können sie die Software in Ruhe nach Schwachstellen durchsuchen….

Welche Firma verwendet die eigene Homepage für brandaktuelle Informationen? Effektiver und effizienter sind Nachrichten auf Twitter/X.

Ich erwarte als Kunde eine e-mail.

Sie haben meine Kontaktdaten also kann man die auch dafür nutzen.

Sie wird ja auch sonst für alles mögliche an Werbung genutzt !

Dazu muss ich mich nichgt erst in den asozialen Netzen rumtreiben !

Auf der Anysdesk Seite gaaaaanz runterscrollen und unten rechts dann auf "Presse". Dort findet man dann den incident Report. Ist doch total offensichtlich für jeden Kunden.

Ich sehe das wie pchamm, ich erwarte eine E-Mail die über den Vorfall informiert und das Zeitnah. In diesem konkreten Fall spätesten Freitagnacht/Samstagmorgen und nicht in 3 Wochen, oder wenn das Marketing dann mal Zeit hatte ne hübsche Mail inkl. Werbelink zu basteln…

Ich nutze Anydesk lediglich privat für Fernwartung zu einem Familienmitglied. Kein my anydesk Konto. Zum logon auf dem Fernsystem habe ich auch 2 Faktor Auth eingestellt. Also alles gut, oder?

Bei Familienmitgliedern, würde ich auch zusätzlich darauf achten das der Dienst nicht die ganze Zeit mitläuft sondern nur bei Bedarf vor Aufbau der Verbindung gestartet wird, das reicht in der Regel ja so aus.

Würde jetzt zufälligerweise meine Mailadresse in den Screenshots mit dem kleinen Listenauszug hier oder bei resecurity oder bei securityaffairs erscheinen, wäre ich jetzt ziemlich aufgebracht. Außerdem zeigen die weiteren Screenshots bei bei resecurity und bei securityaffairs schön, dass Anydesk weiterhin fleißig russische Kundschaft betreut, obwohl man dies seit 24. Februar 2022 nicht mehr tun sollte. lucifer****@****.ru – klingt sehr vertrauenserweckend, Putin höchstpersönlich? Wenns neben dem Supergau Supplychain-Attack auf Anydesk für die noch dicker kommen sollte, dann wäre es ein Geschäftsembargo auf diese Firma durch die US-Regierung.

Vielleicht sollten Sie mal mit dem Benedict S* (Geschäftsführung / Marketing) bei windbeutel-reisen.de in Köln Kontakt aufnehmen, und ihn als direkt Betroffenen mal fragen, was er davon hält und was seine Konsequenz daraus ist?

Pfui Teufel, was soll dieses persönliche Unterwäschegeschnüffel?

Das sind innerhalb von 2 Minuten Mausgeschubse einsehbare Informationen. Das geht wahrscheinlich mit den meisten Mailadressen in den Screenshots die man auf den ersten Blick einer Firma zuordnen kann. Es verdeutlicht aber auch die Problematik mit den Screenshots. Um diese Büchse aber wieder einzufangen ist es schon zu spät.

Kein Grund, hier als Multiplikator OCR für Suchmaschinen zu machen, das hättest Du wenn dann diskret mit dem Betroffenen machen können.

…just saying…

Warum sollte man seine Kundschaft nicht betreuen?

"Als Vorsichtsmaßnahme haben wir alle Passwörter für unser Webportal my.anydesk.com widerrufen […]."

Eine Änderung wird nur beim neuen Protal my.anydesk ꞮꞮ erzwingen, nicht beim alten. Ändern würde ich aber vorsichtshalber beide.

Was mich außerdem etwas irritiert: Für den Passwortwechsel genügt eine Authentifizierung mit dem alten (potentiell kompromittierten?) Passwort. Unter "Passwörter zurücksetzen" verstehe ich, dass ein Login mit dem alten PW nicht mehr möglich ist, und eine Änderung z. B. über die hinterlegte Mailadresse verifiziert werden muss (im Sinne von: "Passwort vergessen" klicken, Änderungslink wird an Mailadresse geschickt).

Aktuell kann sich jeder Unbefugte, der das alte PW kennt, einloggen und ein neues PW festlegen. Und vielleicht sogar die hinterlegte Mailadresse ändern?

/Nachtrag: Ja, auch die Mailadresse kann geändert werden. Dafür ist weder eine Bestätigung via Passwort, noch eine Bestätigung der neuen Mailadresse erforderlich, noch wird eine Info an die alte Mailadresse gesendet, über die ich die Änderung rückgängig machen könnte oder auch nur erfahren würde, dass jemand die Mailadresse geändert hat. Und ja, diese neu hinterlegte Mailadresse wird dann auch sofort fürs Zurücksetzen des PW verwendet.

Fazit: Wer unbefugt das alte Passwort hat, kann sich in dem jeweiligen Account einloggen, dass Passwort und die Mailadresse ändern und damit den Eigentümer (dauerhaft) aussperren.

Mir wird gerade schlecht.

Toll nicht? Das illustriert doch recht gut, wie unausgegoren my.anydesk I + II sind.

Kann ich so bestätigen, altes PW einloggen und passwort ändern – fertig. Keine Anforderung oder Bestätigung hierzu per Mail. PW Geändert und keiner weiß davon.

2FA war aktiv und ist nun nicht mehr aktiv, wurde auch nicht zum einloggen benötigt.

und auch ganz toll: Ich kann die Geräte aus dem Adressbuch NICHT Löschen – gibt eine Fehlermeldung.

Habe auch keinerlei Mitteilung oder Ähnliches von den Jungs bekommen.

Ich habe bei zwei kostenpflichtigen AnyDesk-Accounts (jeweils my.anydesk.com I) gestern bzw. heute das Kennwort geändert. In beiden Fällen erhielt ich eine E-Mail an die jeweils hinterlegte E-Mail-Adresse mit dem Betreff "Ihr my.anydesk.com-Passwort wurde geändert".

Seltsam, dass das nicht bei allen so abzulaufen scheint.

Bist du primärer Accout- bzw. Lizenzinhaber? Der Kollege, der ursprünglich bei uns die AnyDesk-Lizenzen regisztriert hat und als primärer "Accountinhaber" hinterlegt ist, hat auch Mails erhalten (bezogen auf seinen eigenen Acc). Ich selbst habe keine Mails bekommen.

Nur so Funfact am Rande: Wenn ich im Kundenportal eine neue Mailadresse hinterlege, wird diese direkt als "Verified" angezeigt – obwohl diese gar nicht verifiziert wurde.

Einen Dank meinerseits an J. für die Info. Ich kann das hier geschriebene auch alles bestätigen. Nur wäre ich vorher nicht auf die Idee gekommen, das my.anydesk I überhaupt noch für meinen Account aktiv ist. Wegen der Funktionsmängel war ich seinerzeit noch ganz hoffnungsvoll zu II gewechselt und stellte bald fest, dass es keineswegs ausgereifter ist.

Also: beide Zugänge jeweils das Kennwort ändern! Und ggf. auch bei beiden Zugängen 2FA aktivieren. Die laufen offenbar unabhängig voneinander. Anpassung von Kennwort und 2FA in II haben keine Rückwirkung auf I und umgekehrt.

"Die laufen offenbar unabhängig voneinander. Anpassung von Kennwort und 2FA in II haben keine Rückwirkung auf I und umgekehrt."

So ist es. Ich hab gestern Abend alle Zugänge bei uns geändert. Aber wenn man überlegt, dass der Vorfall bei Anydesk schon mindestens 1,5 Wochen (!) bekannt ist (wenn man das Gültigkeitsdatum des neuen Certs als Grundlage nimmt), stellt man sich die Frage, wie viel Sinn die Hektik jetzt am Wochenende überhaupt noch hat. Bleibt nur dringend zu hoffen, dass Anfang der Woche konkrete Infos kommen, wie schlimm es wirklich ist.

IMHO wars das mit AnyDesk.

Der ganze Vorgang ist ein Super-GAU und imho nicht wirklich reparierbar.

Ich glaube nicht, das es die Firma noch lange geben wird.

Solange sie die Ausmaße des Problems bei ihren Kunden nicht bekannt machen, kommen sie sicher mit einem blauen Auge davon!

Laut https://www.reddit.com/r/sysadmin/comments/1aio2im/anydesk_credentials_being_sold_on_the_darknet_are/ handelt es sich bei dem nun zum Verkauf stehenden Datensatz an Zugangsdaten um einen alten Breach und stammt nicht aus dem aktuellen Vorfall.

Da versucht wohl jemand noch schnell Kapital abzugreifen, bevor seine Datensammlung nutzlos wird.

Du gibst deine Quelle nicht korrekt wieder. Im Reddit Post ist die Rede von "infostealer infections" und nicht von einem "alten Breach".

Unterschied: Bei infostealern kommen die Login-Daten von kompromittierten Anwender-Systemen, beim "alten Breach" wären die Systeme von AnyDesk gemeint.

Was sollen echte Daten auf Entwickler-Systemen?

Eigentlich hat man dafür nur Spieldaten.

Ist natürlich die Frage, was AD als "Produktivsystem" betrachtet. Vermutlich alles.

Ich glaube nicht, dass wer die Passwörter ändern wird, nur weil es so einfach ist. Warum sollte er?

Der Betroffene bemerkt dann ja sofort, das da etwas nicht stimmt.

Email Adressen ändern und nur die neue E-Mail Adresse informieren wäre ein Kindergarten-Fehler.

Man schickt natürlich an beide Adressen eine Info-Mail…

Wunderbar, dass man von AnyDesk 0,0 info dazu kriegt.

Mein gott könnt ich mich aufregen.

Mords alles in Englisch im ganzen my.anydesk und auf so wichtig gemacht und dann wird typisch schwäbisch wohl an fundamentalen Sachen gespart.

Hab meine 400 Clients/Server heute neu ausgerollt mit neue Kennwörter usw. – kostenlos für die Kunden, vielen Dank Anydesk.

VIELEN DANK an Dich Günter für die ganzen News dazu und zu jedem anderen Thema!

Wie schon bei Teil I, schau dir mal die Firmendaten in z.B. Northdata an. Da siehst du dann warum gespart worden ist / oder musste….

Es scheinen doch aber alte Daten zu sein und gar nicht von einem AnyDesk Breach zu stammen, sondern von Breaches bei den Kunden selbst.

…das ist das Problem, wenn einfach solche Meldungen, nur damit man der Erste ist, rausgehauen werden…dann ist der Rufschaden bei Anydesk schon da, obwohl die hier nichts damit zu tun haben

Hm – dein Punkt "der Rufschaden bei Anydesk schon da" greift aktuell doch arg ins Leere. Ich schreibe gerade Teil 5, wo ich diese Aspekte mit behandele. Bisher war es doch der Anbieter, der alles dazu beiträgt, seinen Ruf zu schädigen. Meine ja nur.

Herr Born, ich schrieb "…dann ist der Rufschaden bei Anydesk schon da, obwohl die HIER nichts damit zu tun haben" (Großschreibung nachträglich zur Hervorhebung eingefügt).

Mich würde ja interessieren, ob jetzt "nur" die Web-Accounts kompromittiert sind.

Nutze die Free-Version, habe also gar kein Login mit Synchronisierten Adressbuch etc.

Hatte aber Clients wo ein Kennwort für "Zugriff in Abwesenheit" hinterlegt ist/war.

Wie wird das gespeichert ? Nur am Client ? Muss ja auch übertragen werden, sollte jedoch Verschlüsselt sein ?

Klar, die IDs könnten sie natürlich haben.. aber die im Client hinterlegten Kennwörter, wenn keine Business Version wo das bei My-Anydesk wohl alles einsehbar ist !?

Nun habe ich alle Clients mit PW angefordert, dass wir das Kennwort zur Sicherheit entfernen / ändern.

Das Ganze wird mehr und mehr zum Skandal. Dass das BSI es nicht für notwendig erachtet steuerzahlende deutsche Unternehmen über den Vorfall zu informieren bzw. zumindest eine öffentliche Stellungnahme zu veröffentlichen, ist dabei nur die Spitze des Eisberges. Stattdessen erreicht diese Information nur einen elitären Kreis. Alle anderen Unternehmen sind offenbar unrelevant.

Das Vorgehen von AnyDesk bekommt stündlich mehr und mehr den Anstrich, dass etwas wirklich total schiefgelaufen zu sein scheint und man es unter den Teppich zukehren versucht. Das Mindeste sollte meiner Meinung nach eine Stellungnahme sein, die das wahre Ausmaß zeigt und jeder anhand dessen die Möglichkeit hat Optionen zu evaluieren.

So bleibt einem nichts anderes übrig als die Anwendung zu sperren und aus dem Verkehr zu ziehen.

Wie schon in einem der vorherigen Kommentare angerissen, wird das noch weite Kreise ziehen.

Wieso sollte das BSI hier tätig werden? Mehr als eine allgemeine Warnung werden die berechtigt nicht vornehmen. Woher sollten die auch die Anydesk-Kunden kennen?

Den Sachverhalt aber schon mitbekommen? Es gab keine allgemeine Information, sondern lediglich ein vertraulichen/geheimen Hinweis an KRITIS eingestufte Organisationen. Von Informationen direkt an AnyDesk Kunden war zudem auch nicht die Rede. Eine öffentliche Information wäre allerdings das Mindeste gewesen.

Ich finde auch das das keine feine englische Art ist, dass null Komma null Statement seitens anydesk kommt. Auch dieser kurze incident report, ohne Zeitangaben ist doch lächerlich. Von wo sollen wir wissen ob es im Januar 2024 war, oder nicht schon im Oktober 2023 ?

Ich gehe jetzt mal davon aus, dass jeder seine Zugangsdaten geändert +2Fa aktiviert hat. Hat jemand schon was erkennen können ? Spam an die hinterlegte email, und oder Veränderungen an den Systemen ?

Gott sei dank, ist bei uns bis jetzt alles ruhig.

"AnyDesk Betrug" ist wohl ein feststehender Begriff.

Wenn da jetzt Daten gestohlen worden sind, die eine Anmeldung erlauben, könnte es um viel viel Geld gehen.

Bei Anwalt.de steht zu lesen:

"

Wann kommt AnyDesk bei diesem Krypto-Betrug ins Spiel?

Da es den Tätern um die Kryptowährungen geht, braucht es einen Account bei den einschlägigen Kryptobörsen. Doch diese Accounts sind nicht immer einfach zu erstellen.

Denn die Kryptobörsen verlangen teilweise komplizierte Verifizierungsprozesse. Auch bei der Eröffnung eines Bankkontos oder eines sonstigen Accounts bei einem Finanzdienstleister sind recht detaillierte Anmeldungen erforderlich.

Daher "unterstützen" die Täter die noch gutgläubigen Betrugsopfer über AnyDesk. Bei dieser AnyDesk Betrugsmasche bieten die Kriminellen also an, diesen ganzen "lästigen Anmeldeprozess" ferngesteuert durchzuführen."

"

https://www.anwalt.de/rechtstipps/anydesk-betrugsmasche-2024-krypto-betrug-207686.html

das jetzt nur auf Anydesk zu schieben, ist aber nicht richtig. AnyDesk, Teamviewer etc. werden meistens für so einen scam benutzt.

Ja. Mir ist aus der Familie ein Fall bekannt, wo LogMeIn verwendet wurde.

ja klar, aber nur Anydesk ist geknackt worden.

Ich denke bei diesen Tools ja nur, dass das nur hoch.seriöse Supporter das nutzen, und nicht so massenhaft für Betrug.

Da gibt's übrigens auch ein Interview mit dem CEO der sagte, das sie "letzte Woche" in der Spitze 600000 Verbindungen hatten. Leider die meisten kostenlose. Das war 2021,da hatten sie erst 86000 Kunden, darunter auch Google.

Nennt man das schon "system relevant?

"Version 8 für Windows ist ab sofort erhältlich

Neuigkeiten

Erleben Sie die Leistungsfähigkeit von AnyDesk Version 8, bei der stabile Verschlüsselung und dynamische Client-Verwaltung durch my.anydesk II in einer intelligenten Fernzugriffslösung vereint werden."

(https://anydesk.com/de – 2024-02-04 16:19 UTC +0100)

Respekt für deine umsichtige Berichterstattung! Doch mittlerweile scheint sich die Sache zu einem GAU auch für das BSI als staatliche Behörde zu entwickeln.

Inwiefern ein GAU? Habe bei Tagesschau oder n-tv oder sonst wo noch nichts davon gesehen – und so lange dieser GAU nur in Fachkreisen – also hier – brodelt ist es kein GAU – das muss schon der Aufmacher der 20 Uhr Nachrichten sein und mehrere Tage lang in der Presse hochkochen – sonst passiert da genau gar nix GAU artiges…

Der GAU ist imho nicht der Bericht in der Tagesschau, sondern wenn der Breach ausgenutzt werden kann, wie bei Okta.

Schon klar – ich wollte nur deutlich machen, dass das aber völlig egal ist solange so was nicht tagelang in den normalen Medien diskutiert wird. Gab es einen Brennpunkt im Ersten, oder ein Heute Spezial im Zweiten? Nein? Erst man das bei jedem größerem Breach normal ist einen Brennpunkt zu bringen, versteht Normal-Nicht-Admin das so was brisant ist und gibt der Politik vielleicht, aber auch nur vielleicht einen Schubs…

Was hat das BSI mit inkompetenten Admins eines Privatunternehmens am Hut?

Also im Grunde genommen nichts handfestes. War zu erwarten.

Jeder der denkt für das BSI währe da.s ein Skandal der wird überrascht sein. Für die ist der Fall durch., die haben alles getan wofür sie da sind. Verwalten und so wie sie denken informieren. Die sind nicht für privatwirtschaftliche Belange verantwortlich.

Das BSI und AnyDesk könnten aber versuchen auf die Leute zu zeigen die hier die Infos veröffentlichen, weil dadurch eine "Gefährdung" entstanden ist.

Der Fall Bittersfeld hat das schon gezeigt.

Bin mal gespannt wie es politisch hier noch weitergeht.

Interessante Neuerung. Sollte es sich tatsächlich um aktuelle Daten handeln wäre das der Beweis für folgende Schlussfolgerungen: Entweder hat Anydesk gelogen ("Kundendaten sind sicher, weil speichern wir nicht in kritischen Bereichen") oder Anydesk ist technisch inkompetent. Letzteres sollte für IT-Buden eigentlich das wirtschaftliche Todesurteil bedeuten, aber Solarwinds, VMware, Atlassian, Okta, LastPass und Microsoft usw. existieren noch immer. Die Kunden sind einfach nur dumm oder haben ein kurzes Gedächtnis. Davon profitieren die für GAUs verantwortlichen Security-Nichtskönner.

gibt Stimmen auf Twitter, die E-Mail -Adressen aus alten Vorfällen bemerkt haben wollen. Kann ich aber nichts zu sagen, da man die Daten anschauen muss.

@Vergert

> Letzteres sollte für IT-Buden eigentlich das wirtschaftliche Todesurteil bedeuten, aber Solarwinds, VMware, Atlassian, Okta, LastPass und Microsoft usw. existieren noch immer. Die Kunden sind einfach nur dumm oder haben ein kurzes Gedächtnis. Davon profitieren die für GAUs verantwortlichen Security-Nichtskönner.

Das mag für Nischenprodukte bzw. kleine Unternehmen sicher gelten. Aber bei vermeidlichen Global Player wird das schwierig. Was sind denn für VMware, Atlassian, Microsoft, etc… vergleichbare Alternativen?

Alles an Broadcom verkaufen, die kümmern sich schon ;)

Wie sind eigentlich die Clients für andere Plattformen (z. B. Android) einzustufen? Da gibt es bislang keine neuen Versionen. Hat sich damit schon jemand auseinandergesetzt?

Da ja einige der Entwickler von AnyDesk aus dem Hause TeamViewer stammen sollen, scheint sich die Geschichte mit der Geheimniskrämerei zu wiederholen.

TeamViewer war 2016 Opfer eines Cyber-Angriffs

Zitat aus dem Artikel:

Die deutsche TeamViewer GmbH wurde 2016 offenbar gehackt. Man machte den Vorfall jedoch damals nicht bekannt, weil man ihn nicht für bedeutsam genug hielt.

Da haben wir hier nochmal "Glück" gehabt, in ein paar Tagen ist unsere AnyDesk Lizenz abgelaufen und wir wollten nicht mehr zu den Preisen bzw. wegen dem schlechten Supports verlängern.

Wer weiß ob ein "Angriff" möglich wäre, wir hatten AnyDesk zumindest so konfiguriert, das nur Clients aus dem selben Namespace eine Verbindung aufbauen konnten.

Wir sind jetzt nun bei Supremo, bisher war es eine guter Entscheidung, der Preis ist super und der Funktionsumfang ist in Ordnung.

Keine Ahnung ob da ein Zusammenhang besteht. Aus Unzufriedeheit mit Anydesk bin ich Ende des letzten Jahres zu Rustdesk gewechselt. Auch dieser Dienst funktioniert seit Tagen nicht wirklich. Angeblich ein DDos Attacke, aber so lange? Und kaum Informationen zu finden. Ich nutze derzeit nur den kostenlosen Zugang und überlege, selbst einen Rustdesk Server zu hosten, idealerweise managed, weil ich keine Zeit dafür habe. Aber die Infomationspolitik ist wirklich genauso abschreckend wie bei Anydesk

Wenn ich mich nicht täusche hat Rusk nur 2 freie Server laufen. Leicht verständlich, das die im Moment unter Last stehen, da wohl viele Anydesk Kunden testen könnten, ob/welche anderen Produkte auch brauchbar sind.

Das ist wohl der Preis der Zentralisierung, Homeoffice etc… wenn die KI erstmal richtig in Fahrt kommt, wird das noch viel schlimmer…

unbeaufsichtigter Zugriff… naja..

Jetzt wurden wirklich mal ein Passwortwechsel am myAnydesk I Portal erzwungen. Bei Anmeldung ist man gezwungen einen Passwortwechsel über die hinterlegte E-Mail zu machen.

Ich hatte gestern nachmittag (04.02.24) im MyAnydesk I Portal das Passwort geändert und wurde heute morgen erneut zu einer Passwortänderung aufgefordert.

Die bisher nur unter "https://anydesk.com/en/public-statement" direkt erreichbare Incident-Response-Meldung vom 02.02.24 wurde jetzt auch auf der Webseite von Anydesk verlinkt und ist unter den Pressemitteilungen https://anydesk.com/de/presse zu finden. Ansonsten soweit ich sehen kann, keine ergänzenden Infos.

Morgens Zusammen,

wollte mal eben ein Danke an Günter schreiben.

Danke für die ausführlichen Informationen!

Bist momentan der Einzige der so ausführlich berichtet und fast alle anderen Foren berufen sich auf Deine Arbeit.

Ansonsten ist es eine üble aber persönlich erwartete Angelegenheit und das wird immer schlimmer durch die KI und der um sich greifenden Vernachlässigung der Brainexe werden.

Software made in Kartoffelnation.

…was ist an der Software selbst schlecht, wenn man gehackt wurde?

Das eine hat doch mit dem anderen nichts zu tun.

In Teil 1 der Artikelserie zu AnyDesk steht:

"Das bisherige Code Signing-Zertifikat für AnyDesk-Binärdateien soll nun in Kürze widerrufen werden".

—

Warum hat AnyDesk das so formuliert mit "in Kürze"?

Warum ist das nicht bereits geschehen?

Wie kann man manuell sicherstellen, dass das von AnyDesk zurückgezogene "philandro Software GmbH"-Zertifikat (Seriennummer 0dbf152deaf0b981a8a938d53f769db8) auch tatsächlich dem lokalen Computer bekannt gemacht wird und wie kann man das überprüfen?

Wie sperrt man denn manuell und lokal mit certutil das "philandro Software GmbH"-Zertifikat mit der Seriennummer 0dbf152deaf0b981a8a938d53f769db8

Mit der revoke-Option von certutil funktioniert das nicht, weil "die Datei nicht gefunden wurde".

Wie kann man sonst alle Dateien sperren, die mit dem geklauten Zertifikat signiert sind?

Ist diese Yara-Regel bereits im Defender integriert worden?

Auf der Yara-Webseite ist Microsoft in der Liste der Yara-Benutzer gar nicht eingetragen, also besteht die Gefahr, dass der Defender dieses geklaute Zertifikat gar nicht kennt und deswegen dann auch keine damit falsch signierte Malware erkennt.

virustotal[.]github[.]io/yara

Würde der Defender die alte falsche zurückgezogene Signatur erkennen, dann müsste er auch die AnyDesk.exe vor Version 8.0.8 sperren, macht er aber aktuell nicht.

Ich denke es ist sonnenklar, warum Anydesk den Schlüssel nicht sofort widerrufen kann.

Als Laie darf nan natürlich fragen, weil die Zusammenhänge nicht ganz so einfach sind

Also:

Anydesk geht davon aus, das sie ihre Schlüssel verloren haben.

Mit diesem könnte ein Dritter seine Bösartige Software signieren. Könnte.

Anydesk muß daher den Schlüssel widerrufen.

Es bedeutet nicht, das die aktuelle Anydesk Software korrumpiert ist. Wir wissen,das Anydesk eine Software zur Fernwartung ist. Würde AD den Schlüssel jetzt sofort widerrufen, wären Systeme (headless) nicht mehr zugänglich, weil die Software nicht mehr gültig signiert wird. Eigentlich klar, das AD in einem Dilemma steckt, oder?

Darum bietet AD seine Software neu signiert an.

So können die Kunden ihre Anydesk Installation durch eine neue ersetzen. Ist das erfolgt, kann AD den Schlüssel widerrufen. Damit wird er für due Diebe nutzlos.

Nochmal:

Wenn Du eine Software von Anydesk auf Deinem Rechner hast, die mit dem alten Schlüssel signiert ist besteht keine Gefahr. Diese Software müsste durch die Angreifer umgebaut werden und per Update auf Deinen Rechner gekommen sein. Das kann relativ leicht erkannt werden, weil die Sha Prüfsumme eine andere sein muss.

Das Kritische ist, das mit dem Schlüssel nun ganz andere Software signiert werden kann. Anscheinend ist das schon versucht worden, wie ein Eintrag in Virus total zeigt.

Eigentlich sollte jeder Virusscanner Software mit diesem Zertifikat als PUA anzeigen.

Sie darf sie aber nicht deaktivieren,wenn es sich um eine der bekannten Anydesk Softwares ist.

Denn das würde bedeuten, das die Maschine unbenutzbar werden würde, wenn diese nur per Fernwartung bedienbare wäre.

HTH?

Zum Thema "signierte Software" war mir das hier sehr augenöffnend:

https://posts.specterops.io/code-signing-certificate-cloning-attacks-and-defenses-6f98657fc6ec?gi=d7a9332e81dd

Und du bist ganz sicher, dass der Angreifer nicht schon seit Wochen/Monaten unbemerkt im Netz von Anydesk unterwegs ist und unbemerkt seinen Schadcode in den Build-Proprozess für die Software einschleusen konnte?

Wie ich gerade in der Konsole sehe, blockiert Sophos momentan die Ausführung aller Versionen von Anydesk, könnte ich manuell abschalten, bleibt aber an da auch im Verlauf laufenden Prozesse der letzten 30 Tage keine Funde sind. Von mir aus sind damit erstmal keine weiteren Aktionen notwendig. Anydesk hat da jetzt wahrscheinlich einiges zu tun um seine Reputation wieder herzustellen, Sophos wird nicht der einzige AV sein, der seine Kunden so vor potentiellem Schaden schützen wird.

Sentinel handhabt das auch so

"blockiert Sophos momentan die Ausführung aller Versionen von Anydesk"

—

Auch Version 8.0.8, die neu signiert worden ist?

Warum wird die geblockt?

Weil nicht bekannt ist was alles betroffen ist … wer weiss was die da signiert haben, solang das nicht aufgearbeitet ist würde ich das nicht anfassen.

Genau so ist es. Keine Infos, Null Vertrauen.

Wie ich schon Mal geschrieben habe reagiert Sophos bei PUA über.

Trendmicro sperrt nur spezielle Versionen. Die von denen bekannt ist, das sie in den Software Paketen der Cyber kriminellen befindet.

Hier sind Anydesk "nur" die Schlüssel geklaut worden. Die bereits ausgeliefertrb Versionrn können aber logischerweise nicht korrumpiert sein.

Es besteht daher eigentlich keinen Grund diese alten Versionen zu sperren. Sollte aber eine neue Version kommen, die mit dem geklauten Schlüssel signiert wurde ist der Alarm nebst Sperre berechtigt.

Das Risiko besteht aber nicht nur bei Anydesk Software…

Aber:

Wir wissen nicht was sonst noch passiert ist.

Möglicherweise sind die Anydesk Server korrumpiert worden. Immerhin hat Anydesk diese 48h vom Netz genommen. Insofern könnte es sein, das diese Server bösartig geworden sind. Da jede Anydesk Instanz sich regelmäßig bei diesen Servern meldet, könnte diese Angegriffen werden.

Insofern ist verständlich, dass Sophos einfach alles sperrtbwas Anydesk heißt. Schlecht wenn der Rechner nur per Anydesk bedienbar wäre.

Die Informations Politik von Anydesk ist nicht akzeptabel. Vielleicht versuchen sie Teamviewer nachzueifern, die 2016 wohl auch "Datenvielfalt" hatten, was wohl auch nicht sehr bekannt wurde, wie hier in einem Kommentar behauptet.

Sehr unschön. Und das das BSI einen auf Wichtigtuer macht hilft auch nicht.

Wer weiß, wie lange der Angreifer schon unbemerkt im Netz bei Anydesk war und konnte vielleicht schon eigenen Code in den Build-Prozess einschleusen… Bis zum Beweis des Gegenteils ist der Situation nicht zu trauen.

"wer weiß was die da signiert haben"

->also klar; AnyDesk ist zu dumm ein diff zu machen um zu sehen, ob am Code was geändert wurde…man sollte mal etwas wieder runterkommen…

Wie ich schon Mal geschrieben habe reagiert Sophos bei PUA über.

Trendmicro sperrt nur spezielle Versionen. Die von denen bekannt ist, das sie in den Software Paketen der Cyber kriminellen befindet.

Hier sind Anydesk "nur" die Schlüssel geklaut worden. Die bereits ausgeliefertrb Versionrn können aber logischerweise nicht korrumpiert sein.

Es besteht daher eigentlich keinen Grund diese alten Versionen zu sperren. Sollte aber eine neue Version kommen, die mit dem geklauten Schlüssel signiert wurde ist der Alarm nebst Sperre berechtigt.

Das Risiko besteht aber nicht nur bei Anydesk Software…

Aber:

Wir wissen nicht was sonst noch passiert ist.

Möglicherweise sind die Anydesk Server korrumpiert worden. Immerhin hat Anydesk diese 48h vom Netz genommen. Insofern könnte es sein, das diese Server bösartig geworden sind. Da jede Anydesk Instanz sich regelmäßig bei diesen Servern meldet, könnte diese Angegriffen werden.

Insofern ist verständlich, dass Sophos einfach alles sperrtbwas Anydesk heißt. Schlecht wenn der Rechner nur per Anydesk bedienbar wäre.

Die Informations Politik von Anydesk ist nicht akzeptabel. Vielleicht versuchen sie Teamviewer nachzueifern, die 2016 wohl auch "Datenvielfalt" hatten, was wohl auch nicht sehr bekannt wurde, wie hier in einem Kommentar behauptet.

Sehr unschön. Und das das BSI einen auf Wichtigtuer macht hilft auch nicht.

so eine Frage in die Runde: in den letzten Wochen / Monaten haben wir Anrufe festgestellt, wo Mitarbeiter aufgefordert wurden, Anydesk zu Supportzwecken durch Dritte zu nutzen. Gibt es ähnliche Ereignisse bei Anderen?

Wenn Du die anderen Artikel der Serie gelesen hättest – in Teil 2 sind zwei Fälle aufgeführt. Aber die Verbindung zum aktuellen Hack ist imho zu schwach für Schlüsse. Recherchierst Du nach AnyDesk und Scam, gibt es sei Ende 2023 verstärkt Warnungen, dass AnyDesk als RMM-Tool für solche Betrugsversuche missbraucht wird.

Das Vorgehen von AnyDesk und dem BSI sind in meinen Augen ein Super-GAU der seinesgleichen sucht. Wenn das alles schon "aufgearbeitet" ist, stelle ich mir die Frage wie lange das wirklich schon bekannt ist. Und wieso wird die Öffentlichkeit nicht informiert und vom BSI mit TLP+strict dumm gehalten????

Es wurde allen KMU´s verwehrt, sich mit der Problematik – vielleicht schon kompromittiert zu sein – auseinandersetzen zu können. Diesen Schaden nimmt man sehenden Auges in Kauf….

Kann mit folgender Information jemand etwas anfangen, oder etwas beisteuern?

Bei uns ist kein AnyDesk im Einsatz, baramundi hingegen schon. Die in baramundi integrierten Remotesteuerungs-Module werden nicht genutzt.

Auf einem Client wurde folgende Datei entdeckt:

C:\ProgramData\AnyDesk\ad_\system.conf

Die Ordner und Dateien auf unterschiedlichen Clients, haben unterschiedliche Zeitstempel, z.B.:

– der Ordner "ad_" hat einen Zeitstempel vom 21.01.2024 07:51

– die Datei "system.conf" hat einen Zeitstempel von 04.02.2024 01:53

Inhalt der Datei "system.conf":

ad.security.acl_enabled=true

ad.security.acl_list=:true

ad.security.connect.send_user_list=1

Hallo,

bei uns ist baramundi ebenfalls im Einsatz, ebenfalls ohne Remotesteuerungsmodule.

Allerdings gab es im Januar 2 Sicherheitsupdates…

https://www.baramundi.com/de-de/s-2024-01/

Am Beispiel-Client erfolgte am 04.02.2024 ein Patchday. Installiert wurden:

KB5033909

KB5032907

KB5034122

Adobe Acrobat Reader 23.008.20421

Microsoft Edge 120.0.2210.121

– Neustart durch baramundi am 04.02.2024 um 01:47:32

– die system.conf von/für AnyDesk wurde um 01:53:24 geändert – Erstellungsdatum der system.conf ist der 31.01.2024 um 07:51:51

Ja,

die wissen selber noch nicht was los ist und wie sie damit umgehen.

Sie sind im Austausch mit Anydesk….

Wir haben auch viele Fragen jedoch kommunizieren die nur noch über das Forum…

Ich habe aktuell das Problem, dass ich meine neu erstellen Pakete nicht herunterladen kann. Bekomme die Meldung "500 : There was an internal server error!"

Hab die gleiche Info von Marc, der per Mail schrieb:

Ich schätze, da ist heute ein massiver Ansturm an Kundenzugriffen, so dass die Server ggf. in Fehler laufen könnten (Datenbankzugriffe etc.) – ist hier im Blog auch so, wenn der Traffic so hoch geht, dass der Server oder das Hosting-Paket bei Datenbankzugriffen überlastet ist.

Kann mir Jemand erklären, weshalb man solche Fernwartungssoftware in produktiven Infrastrukturen einsetzt? Habe die Tage wieder einen ungepatchten TeamViewer Client auf einem Domänencontroller gefunden. Installiert von einem IT-Dienstleister. Da wird mir schlecht. Warum macht man sowas?

Weil es so schön einfach ist und weil jeder glaubt das IT nach völlig simple ist.

Ist die gleiche Idiotie wie sich anhand von Dr. Google selber zu medikamentieren. Da sterben aber wenigstens nur die Dummen.

"Würde der Defender die alte falsche zurückgezogene Signatur erkennen, dann müsste er auch die AnyDesk.exe vor Version 8.0.8 sperren, macht er aber aktuell nicht."

Warum sollte diese Version gesperrt werden?

Zum einen wurde die 8.0.8 doch mit dem neuen Schlüssel signiert, damit Anydesk den alten Schlüssel revoken kann und die Kunden nicht nakkich darstehen.

Anydesk kann den geklauten Schlüssel noch nicht revoken, da dann einige Kunden den Zugriff auf ihre Systeme verlieren würden, wenn sie noch nicht die neue Version installiert haben.

Die Virusscanner müssten von Hand parametriert werden. Mit einer Regel wie: Wenn alter Schlüssel gefunden und der SHA Wert bekannt ist darf kein Alarm gegeben werden, weil diese Software ja vertrauens würdig ist.

Nur irgendwelche neue Software mit dem alten Schlüssel ist gefährlich.

Ich schrieb "vor 8.0.8", weil da noch das alte geklaute Zertifikat benutzt wurde.

Es ist seit der Erstellung des neuen Zertifikats eine Woche vergangen, das sollte ausreichend lange Zeit gewesen sein, um die AnyDesk-Version auszutauschen.

Inzwischen ist auch der AgentTesla-Trojaner und Keylogger mit dem geklauten Zertifikat signiert im Umlauf, daher sollte zügig reagiert werden und sämtliche Software gesperrt werden, die mit diesem Zertifikat signiert wurde.

Da der Sourcecode der alten AnyDesk-Versionen geklaut wurde, könnten die Hacker auch Schwachstellen entdecken und ausnutzen. Das ist ein weiterer Grund zum schnellen Tausch auf 8.0.8 oder Umstieg auf ein Konkurrenzprodukt.

Ich möchte zwei Beobachtungen teilen und bitte um Feedback:

1. Wir befinden uns aktuell mittem im Rollout von Anydesk auf 20 Pcs. Wurde letzte Woche bereits auf einigen Maschienen installiert. Habe versucht am Wochenende und heute die Lizenz zu kaufen. Checkout / Bezahlung war nicht möglich weil das Captcha auf der Anydeskseite nicht geladen wird! Sonst keinerlei Hinweise auf den Hack! Mannomann…

2. Bin durchs kaputte Captcha & google erst auf den Hack aufmerksam geworden. Habe dann testweise unseren customized Anydeskclient mal auf einem virtuellen PC installiert und wieder deinstalliert. Beim Uninstall hat Avast (angeblich) einen VIRUS gefunden:

"Wir haben AnyDeskUninst362d.exe in Quarantäne verschoben, da es mit IDP.ALEXA.54 infiziert war."

Screenshot von der Virenmeldung hier:

https://imgur.com/a/z1ogEB0

Ist das jetzt ein false positive oder ernst zu nehmen?

Handlungsempfehlung???

Captcha hier ok beim Paßwortreset über myanydesk I.

Der "originale uninstall" verweist nur auf die anydesk.exe mit der Option –uninstall.

Wir haben ebenfalls Anydesk mit Custom-Agents im Einsatz.

Das Auto-Update von installierten Custom-Agents wird nicht unterstützt…

Ich habe habe einen neuen Custom-Agent im AD management Portal generiert und heruntergeladen und anschließend festgestellt, dass dieser weiterhin mit dem alten Zertifikat signiert wurde… Wir nutzen noch das alte Anydesk Portal. Kann bitte jemand testen ob Custom-Agents welche im neuen AD Portal generiert wurden, mit der neuen Signatur signiert werden? Danke

@rusko1337

Ich greife auf das my.AnyDeskII zu und habe dort ein Custom-Build erstellt. Er wird aktuell noch mit Version 8.0.6 und dem alten Zertifikat heruntergeladen. Wenn ich _module=anydesk-8.0.8 angebe, bekomme ich derzeit keinen Download sondern nur eine Fehlermeldung.

Gruß, Christian

Danke fürs testen!

Somit wird es sehr spannend sobald die Virenscanner mit neuen Signaturen Anydesk bzw. das Zertifikat als schädlich erkennen…

Momentan wäre die einzige Möglichkeit, um den Zugriff auf die Clients nicht zu verlieren, indem man alle Custom-Clients deinstalliert und den Standard Client ohne Anpassungen wie dem vordefinierten Kennwort auf alle Clients ausrollt…

Laut reddit ist der neuste Custom-Client 7.0.15 mit neuem Zertifikat.

Alle 8.0.Xer sind Standard Client.

Bei mir kann ich im my.AnyDeskII nur 7.0.14 neu erstellen…..

Frage zu den AD Logfiles:

In der ad_svc.trace Datei.

Wenn sich ein Supporter des ERP Herstellers mit Anydesk

verbindet mit der IP 1.1.1.1 – dabei aber im Anydesk mehrere "Tabs" also Kunden aufhat – tauchen bei Euch dann auch IP Adressen der anderen Kunden auf?

Zumindest erscheint es uns so – Support verbindet sich

anynet.any_socket – Logged in from 1.1.1.1

Weiter unten:

anynet.punch_connector – => Spawning 2.2.2.2 schlägt zwar fehl – aber wir sehen den Eintrag. Kann das evtl. jemand bestätigen oder hat das auch so in seinem Logfile?

Ist aktuell die einzige Erklärung für uns – wäre ja aber auch DS Technisch eher uncool.