[English]Der erfolgreiche Cyberangriff auf AnyDesk, einen Anbieter von Fernwartungssoftware, schlägt ja ziemliche Wellen. Offiziell wurde der Vorfall von AnyDesk zum 2. Februar 2024 (konkret Freitag Abend 22:44 Uhr) bestätigt. Bekannt ist fast nichts – weder wann, noch was genau gehackt, wurde. Ich sitze seit Januar 2024 an diesem Thema dran und aus vielen Informationsbröckchen formiert sich ein Gesamtbild. Ich habe nun verschiedene Quellen, die darauf hindeuten, dass der Hack bereits am 20. Dezember 2023 bemerkt wurde. Ergänzung: Die Informationen in diesem Beitrag werden durch die am 7. Februar 2024 aktualisierte FAQ bestätigt – Ende Dezember 2023 gab es einen Vorfall.

[English]Der erfolgreiche Cyberangriff auf AnyDesk, einen Anbieter von Fernwartungssoftware, schlägt ja ziemliche Wellen. Offiziell wurde der Vorfall von AnyDesk zum 2. Februar 2024 (konkret Freitag Abend 22:44 Uhr) bestätigt. Bekannt ist fast nichts – weder wann, noch was genau gehackt, wurde. Ich sitze seit Januar 2024 an diesem Thema dran und aus vielen Informationsbröckchen formiert sich ein Gesamtbild. Ich habe nun verschiedene Quellen, die darauf hindeuten, dass der Hack bereits am 20. Dezember 2023 bemerkt wurde. Ergänzung: Die Informationen in diesem Beitrag werden durch die am 7. Februar 2024 aktualisierte FAQ bestätigt – Ende Dezember 2023 gab es einen Vorfall.

Anzeige

Keine konkreten Infos von AnyDesk

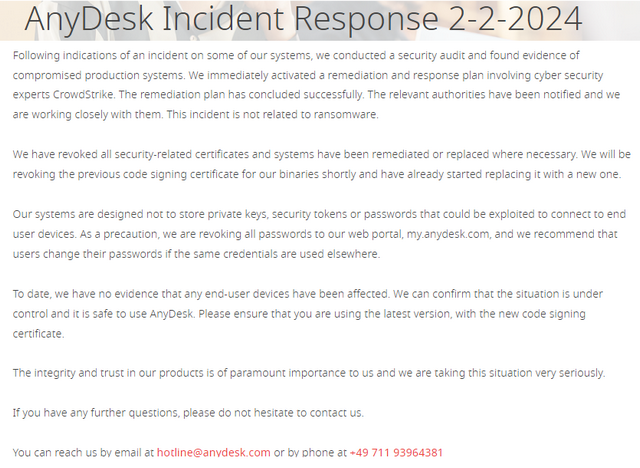

Wie oben und in meinen Beiträgen am Artikelende erwähnt, ist ein Cybervorfall bei AnyDesk, der die Produktivsysteme betraf, seit dem 2. Februar 2024 bestätigt. Mich erreichte die Pressemitteilung (Freitag-Nacht) um 22:44 Uhr. Ich habe nochmals den Screenshot der Verlautbarung herausgezogen:

Die Verlautbarung besagt so gut wie nichts. Im Artikel AnyDesk wurde im Januar 2024 gehackt, Produktionssysteme betroffen (Teil 1) hatte ich noch einige Informationen, die mir so vorlagen, aufbereitet. Aber nix genaues weiß man nicht, war mein Fazit.

Zum 5. Februar wurde dann eine Aktualisierung von AnyDesk veröffentlicht (siehe AnyDesk-Hack – Weitere Informationen vom 5. Februar 2024 -Teil 8), die auf eine FAQ von AnyDesk verlinkt. Ich hatte einige Erkenntnisse aus der FAQ in meinem verlinkten Artikel herausgezogen.

Das Unternehmen hätte da Aufklärung bieten können ("Butter bei die Fische", sagt der Norddeutsche). Leider lässt die FAQ erneut die essentiellen Fragen (wann wurde was gehackt) im Zusammenhang mit dem Vorfall unbeantwortet.

Wann wurde die Kompromittierung bemerkt?

Was an der gesamten Geschichte bezüglich der offiziellen Verlautbarungen durch den Anbieter AnyDesk auffällt: Es wird immer nur minimal zugegeben, was absolut notwendig ist. "Ja, wir wurden gehackt" – "wir haben sofort Gegenmaßnahmen ergriffen" – "es ist wieder alles gut, Nutzer können AnyDesk wieder sicher einsetzen".

Das mag alles stimmen – aber es fehlt die Transparenz. Bis heute wissen wir offiziell nicht, wann der Angriff erfolgte und was genau kompromittiert wurde und ob private Schlüssel sowie Quellcodes abgezogen wurden. Es gibt Gerüchte, dass Schlüssel und Quellcode abgezogen worden sein könnten – aber das wird m.W. offiziell weder bestätigt noch dementiert.

Im Beitrag AnyDesk-Hack – Weitere Informationen vom 5. Februar 2024 -Teil 8 hatte ich versucht, bestimmte Erkenntnisse aus der FAQ zu derivieren und ausgeführt, was kompromittiert wurde (wohl Proyx-Server, was eingestanden wurde). Und selbst diese Verlautbarung lässt von den Formulierungen Interpretationen und Missverstände zu, wie die Diskussion zum Beitrag zeigt.

Anzeige

Im Blog-Beitrag habe ich auch die Information aus der AnyDesk-FAQ herausgezogen, die besagt, dass der Angriff Mitte Januar 2024 bemerkt wurde. Aber es gibt den Verdacht, der besagt, dass ein Angriff bereits am 20. Dezember 2023 bemerkt wurde. Mein Bauchgefühl sagte mir, auf Basis einer Leserbeobachtung, dass bereits Ende 2023 was gewesen sein könnte schon seit seit einer Woche.

Der französische ANSSI-Bericht

Gestern stieß ich im Rahmen der Aufbereitung Beitrags AnyDesk-Hack – Weitere Informationen vom 5. Februar 2024 -Teil 8 auf eine Warnung der französische Sicherheitsbehörde ANSSI (die sind das Pendant zum deutschen BSI). Die französische CERT beruft sich in einer Meldung vom 5. Februar 2024 auf Informationen des BSI vom 29. Januar 2024. In der öffentlich einsehbaren Meldung heißt es, man sei vom BSI auf einen Cybervorfall bei AnyDesk hingewiesen worden. Bemerkenswert sind folgende Aussagen in der ANSSI-Warnung:

- Der Quellcode der von dem Herausgeber entwickelten Anwendungen sowie Zertifikate und private Schlüssel könnten entwendet worden sein.

- Die ANSSI empfiehlt französischen Nutzern die Systeme auf das Vorhandensein von AnyDesk zu prüfen und falls vorhanden, nach Anomalien zu suchen, die bis mindestens 20. Dezember 2023 zurückreichen.

Ich habe die Details im verlinkten Blog-Beitrag beschrieben. An dieser Stelle hat es mich beim Lesen der ANSSI-Meldung erstmals geschüttelt. Die Behörde bezieht sich auf BSI-Mitteilungen, die die deutsche Öffentlichkeit nie zu sehen bekam (sondern nur ein kleiner Kreis von Adressaten kennt).

Eine zweite Quelle

Inzwischen hat sich eine zweite Quelle (außerhalb des BSI), die ungenannt bleiben will, bei mir gemeldet und meine Vermutungen bestätigt. Laut Quelle gibt es ein nicht öffentliches Dokument des BSI (das ich allerdings nicht kenne), in dem es sinngemäß heißt, dass AnyDesk gegenüber der Behörde wohl mitteilte, dass bereits am 20. Dezember 2023 "Daten abgeflossen" sein dürften. Diese Informationen bzw. Vorwürfe stehen jetzt im Raum, und nur AnyDesk könnte diese bestätigen oder dementieren und Details offen legen.

Es gibt Fragen über Fragen

Ob das zutrifft und der 20. Dezember 2023 auch der Tag der Kompromittierung war, kann ich nicht sagen, da ich die klassifizierten BSI-Dokumente nicht kenne. Für mich erklärt sich in diesem Kontext nun die Reaktion des BSI, eine Warnung vom 29. Januar 2023 an Betreiber kritischer Infrastruktur mit der Klassifizierung TLP AMBER:STRICT rauszugeben, und am 5. Februar 2024 (ein Wochenende nach der unkonkreten Bestätigung des Hacks durch AnyDesk) eine wenig aussagekräftige Meldung an die Öffentlichkeit nach zu schieben.

Das BSI darf schlicht nur das öffentlich machen, was der Anbieter AnyDesk bereits vorher öffentlich bestätigt hat. Interessant ist auch die Frage, wann das BSI informiert wurde? Im Beitrag AnyDesk-Hack – Weitere Informationen vom 5. Februar 2024 -Teil 8 hatte ich ja eine Aussage von heise zitiert, die das BSI auf Gerüchte angesprochen hatten, dass der Hack seit Ende 2023 bekannt gewesen sei. Die Antwort eines BSI-Sprechers wird von heise so zitiert: "Eine Kenntnis des BSI seit Ende Dezember kann das BSI nicht bestätigen".

Muss man aus dem Amtsdeutsch der Pressesprecher in normales Deutsch übersetzen: Das BSI wurde nicht zum 20. Dezember 2023 über den Vorfall informiert. Wann die Information über den Hack von AnyDesk an das BSI ging, ist weiterhin unklar. Aus diesen "Vermutungen" und den konkreten Informationen aus dem öffentlichen französischen ANSSI-Dokument ergeben sich für mich brennende Fragen, die ich mal ins Unreine formuliert stelle:

- Wann erfolgte der Angriff und wie lange waren die Angreifer schon im System?

- Wie konnten die Angreifer in das Produktivsystem eindringen und wie weit sind sie vorgedrungen, bzw. was wurde kompromittiert/abgezogen?

- Konnten die Angreifer schon auf Kundensysteme springen und sich dort dauerhaften Zugang schaffen?

Letzteres wird von AnyDesk zwar in der FAQ negiert, aber man kann nur der "es ist für Kunden nix passiert"-Verlautbarung der AnyDesk GmbH glauben schenken – oder auch nicht. Aber ich formuliere es mal vorsichtig: Wie will ein Kunde auf Basis dieser Informationen entscheiden, ob er die Fernwartungssoftware noch (sicher) einsetzen kann? Das französische ANSS-Dokument gibt klare Handlungsanweisungen, die ich im Beitrag AnyDesk-Hack – Weitere Informationen vom 5. Februar 2024 -Teil 8 skizziert hatte.

Es stellt sich auch die Frage: Was ist vom 20. Dezember 2023, wenn sich mein Verdacht auf die Feststellung der Kompromittierung bestätigt, bis zur Meldung an das BSI passiert? AnyDesk behauptet ja, den Vorfall mit CrowdStrike zusammen aufbereitet und abgeschlossen zu haben. Dann müssten ja Antworten auf die obigen Fragen, die AnyDesk-Kunden brennend interessieren dürften, vorliegen.

Ergänzung: Zum 7. Februar 2024 hat AnyDesk die FAQ zum Vorfall aktualisiert und den folgenden Hinweis ergänzt:

"Diligent forensic investigation revealed that the incident had started in late December 2023."

Also wird nun bestätigt, was ich oben aus diversen Quellen skizziert habe (danke an den Leser für den Hinweis). Bleibt noch die Antwort auf die unten aufgeworfene Frage, wie die Angreifer auf das System kamen und ob Atlassian ein Einfalltor war.

Wie wirbt AnyDesk in der ersten Verlautbarung: The integrity and trust in our products is of paramount importance to us and we are taking this situation very seriously. Die Integrität und das Vertrauen in die Produkte hat ja mit dem Vorfall definitiv einen "Knacks" bekommen, und die bisherige Offenlegung ist in meinen Augen definitiv nicht geeignet, das "Vertrauen in den Anbieter" wiederherzustellen.

Weitere Puzzle-Teile?

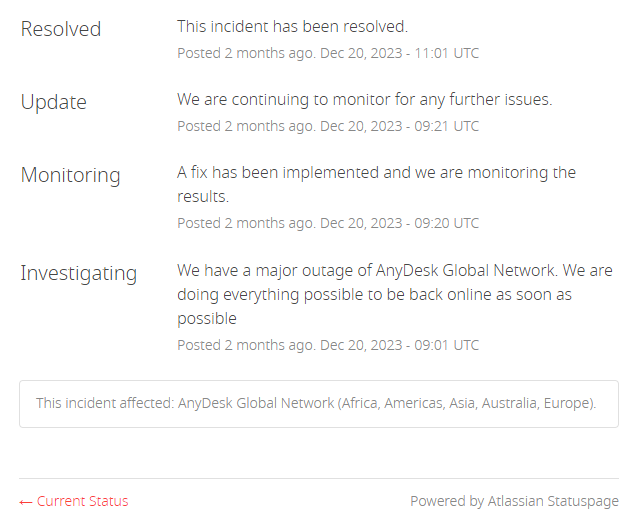

Ergänzung: Auf jeden Artikel zu AnyDesk gibt es inzwischen weitere Rückmeldungen aus der Leserschaft mit Beobachtungen. Henry weist in nachfolgendem Kommentar auf einen Incident-Eintrag vom 20. Dezember 2023 bei AnyDesk hin (siehe folgender Screenshot).

Es gab für zwei Stunden einen globalen Ausfall des AnyDesk-Netzwerks. Kann natürlich viele Gründe habe, aber die Übereinstimmung mit obiger Datumsangabe ist schon auffällig.

Dann gibt es noch einen Kommentar eines Lesers im englischsprachigen Blog, der laut denkt, ob es nicht sogar am 9. November 2023 oder davor ein Eindringen gab. Ich denke, der Leser spielt auf meinen Beitrag AnyDesk-Hack Undercover – Verdachtsfälle und mehr – Teil 3 an, wo ich ein auf VirusTotal hochgeladenes Malware-Sample angesprochen habe. In der VirusTotal-Auflistung ist der 9. November 2023 als Signaturdatum verzeichnet, zu dem ein Zertifikat von philandro Software GmbH verwendet wurde. Ein Zertifikat dieser Firma wurde auch von AnyDesk benutzt und wird demnächst zurück gerufen. Aber es dürften wohl unterschiedliche Zertifikate sein.

An dieser Stelle ist mir aber aufgefallen, dass AnyDesk seine Statusseite auf Altassian gestützt hat. An dieser Stelle haben bei mir alle Alarmglocken geläutet, denn zu Altlassian Confluence gab es im Oktober und November 2023 einige Warnungen zu Sicherheitslücken (siehe Links weiter unten). Ich hatte Ende Oktober 2023 im Beitrag Kritische Schwachstelle (CVE-2023-22518) in Atlassian Confluence-Servern darüber berichtet. Sind zwar alles keine harten Fakten, sondern Spekulationen. Es könnte aber ein Fingerzeig sein, dass da noch mehr im Dunkeln liegt. Für Kunden gilt, dass die ihre Log-Dateien ggf. bis Mitte Oktober 2023 nach Anomalien durchsuchen sollten. Ich bin ja gespannt, ob jemals ein Forensik-Bericht an die Öffentlichkeit gelangt.

Artikelreihe:

AnyDesk wurde im Januar 2024 gehackt, Produktionssysteme betroffen – Teil 1

AnyDesk-Hack Undercover – weitere Informationen und Gedanken – Teil 2

AnyDesk-Hack Undercover – Verdachtsfälle und mehr – Teil 3

AnyDesk-Hack Undercover – Zugangsdaten zum Verkauf angeboten – Teil 4

AnyDesk-Hack – Eine Nachlese Teil 5

AnyDesk-Hack – Nachlese der BSI-Meldung – Teil 6

AnyDesk-Hack – Hinweise zum Zertifikatstausch bei Customs-Clients 7.x – Teil 7

AnyDesk-Hack – Weitere Informationen vom 5. Februar 2024 -Teil 8

AnyDesk-Hack bereits zum 20. Dezember 2023 bemerkt? – Teil 9

AnyDesk-Hack zum Dezember 2023 bestätigt; Altes Zertifikat zurückgerufen – Teil 10

AnyDesk-Hack: Revoke-Chaos bei alten Zertifikaten? – Teil 11

AnyDesk-Hack: Es gibt wohl neu signierte Clients; wie sind eure Erfahrungen? – Teil 12

Ähnliche Artikel:

Störung bei AnyDesk, jemand betroffen?

AnyDesk und die Störungen: Es ist womöglich was im Busch

Leidiges Thema AnyDesk, die Lizenzen und deren 7.1-Client …

AnyDesk-Probleme: Stellungnahme des Herstellers und weitere Insights

Nach AnyDesk Ärger nun RustDesk offline?

Fernwartungssoftware-Anbieter Anydesk gehackt (Artikel bei Golem)

Ransomware bei Kommunal IT-Dienstleister Südwestfalen-IT: Nachlese IT-Forensik-Bericht Teil 1

Ransomware bei Kommunal IT-Dienstleister Südwestfalen-IT: Nachlese IT-Forensik-Bericht Teil 2

Golem-Artikel: Erkenntnisse zum Cybervorfall bei Südwestfalen-IT

Kritische Schwachstelle (CVE-2023-22518) in Atlassian Confluence-Servern

Atlassian verstärkt Warnung vor Ausnutzung der Confluence-Schwachstelle CVE-2023-22518

2015

2015

Das BSI hat mehr gesagt als AnyDesk.

Das BSI hat immerhin die Serien Nummer des evtl. kompromittieren Code signing certs veröffentlicht.

Mit dieser Info war es Administratoren möglich, Applikationen zu finden und zu blicken die mit diesem Cert unterschrieben worden sind. Das muss keine Anydesk Software gewesen sein. Irgendwo lass ich, das die Zeit zwischen dem Diebstahl des Certs und source Codes zu klein gewesen sei, um eine maligne Version zu entwickeln.

Seltsam ist auch, das die Proxy in Spanien und Portugal korruptiert waren, wie irrsinnig kompliziert in der FAQ dokumentiert.

Wenn nur interne Systeme betroffen wären,wie sind die Einbrecher auf diese Server gekommen?

Lagen denn da noch weitere Certs für die Anmeldung bei den Proxy Servern oder Passwörter rum?

Seltsam an der Geschichte ist:

Wenn nur die Proxys in Spanien und Portugal gehackt wurden, wie sind dann die Hacker an den Quellcode gekommen?

Wer legt den denn auf einen Proxy?

Oder sind die von den Proxys auf die Produktivserver gesprungen?

Und das Datum 20.12.23 taucht doch auch in einem BSI-Dokument auf, wie man hier im Blog in einem der anderen Teile lesen konnte.

Daher drängt sich der Verdacht auf, das der Hack tatsächlich an diesem Datum stattgefunden hat.

Die Intransparenz, die AnyDesk in diesem Falle zeigt, ist schon erschreckend!

Und die zerstören damit nachhaltig ihre Reputation!

Vertrauenswürdig ist deren Software nach dem derzeitigen Informationsstand nicht.

Von deren Einsatz würde ich daher dringend abraten.

Eine sicher hilfreiche Information für alle zahlenden Anydesk Kunden:

Nachdem ich nochmals angefragt habe, wie ich an die neueste Version komme, da mir immer nur die 7er als Basis für ein MSI File angeboten bekomme, erhielt ich folgende Antwort:

Die neueste Version von AnyDesk wird in zwei Wochen im Client-Generator verfügbar sein. In der Zwischenzeit bitten wir Sie, Ihren Custom Client auf Version 8.0.6 zu aktualisieren. Dies können Sie tun, indem Sie unter "Erweitert/Advanced" (Einstellungen überschreiben) das folgende Key-Value-Paar eingeben:

_module=anydesk-8.0.6

So weit ich weiß ist 8.0.6 noch mit dem "alten", betroffenen Zertifikat signiert.

Das ist korrekt.

Anydesk hat die zahlende Kundschaft übrigens auch bisher nicht aktiv kontaktiert, sondern lässt sich die wichtigen Detailinfos nur individuell aus der Nase ziehen.

Der Laden ist in den letzten 2 Jahren ziemlich vor die Wand gefahren worden. Wir haben den Wechsel zu einer anderen Lösung daher auch schon länger beschlossen, wollten das aber eigentlich mit dem Auslaufen unseres Vertrages timen.

Nun beschleunigen wir das natürlich.

das ist interessant, bei mir hieß es dass der Client 7.0.14 sicher ist und der soll weiterhin verwendet werden. 8.x wird nicht kommen für custom clients und in 2 Wochen gibt's dann ein update für 7.0.x

Die Informationspolitik von AnyDesk an zahlende Kunden ist einfach katastrophal. Nach meinen Infos hat bereits ein großer Distributor und Hersteller von Serverlösungen seinen gesamten Support umgestellt – und damit wohl AnyDesk gekündigt, wir übrigens auch. Es ist mir völlig unklar, warum man die Karten nicht auf den Tisch legt. Das mutmaßliche Abhandenkommen von privaten Schlüsseln, lässt auf Dilettantismus oder Unbekümmertheit schließen. Daher mal die Vermutung: Sie wissen einfach nicht, wann was genau passiert ist. Und sie können es auch nicht mehr so richtig nachvollziehen. Bastelbude halt. Als Kunde steht man natürlich im Regen. Wir haben vorsoglich die Ausführung von AnyDesk auf allen Rechnern unterbunden und sämtliche Kommunikation auf der Firewall geblock. Das hätten wir aber gern schon am 20. Dezember 2023 gemacht.

Welche Daseinsberechtigung aus Sicht der betroffenen Bürger und Firmen hat das BSI dann überhaupt?

Lagezentrum Cybersicherheit möblieren und Fototermine veranstalten – ok, war jetzt unfaire Dialektik. Die sollen die Cyberlage beobachten.

BSI = Beobachtungsamt für Scheinsicherheit und Internet

Es ist echt ein Armutszeugnis, dass wir im Jahr 2024 darüber reden müssen, wann, wer, wie in welchem Umfang unterrichtet wird. Sicherheit? Darum kümmern wir uns später.

Aber an dieser Stelle auch ein dickes Lob an dich, Günter, dass du am Thema drangeblieben bist und berichtest.

Das Problem ist der Gesetzgeber.

1985 gab es den Fall das eine unrichtige Verbraucherschutz Meldung ein Unternehmen fast ruiniert hatte.

43 Mio Schaden, viele Arbeitsplätze verloren.

Natürlich ist es eine Gradwanderung zwischen Verbraucherschutz und Schnelligkeit.

Der Gesetzgeber hätte diese Dilemma lösen können.

Hat er nicht. Also sind Behörden sehr vorsichtig geworden was sie sagen Möglicherweise ist das auch hier der Grund für das vorsichtige fast devote Verhalten des BSI?

Wer mag, kann ja Mal nach "birkel Eier Skandal" suchen:

https://www.spiegel.de/wirtschaft/beladen-zurueck-die-nudel-fabrik-birkel-die-angeblich-a-47c126ef-0002-0001-0000-000013530655

Fefe hat es etwas ausführlicher in seinem eigenen Stil formuliert: https://blog.fefe.de/?ts=9b3cae9a

Der 20.12.2023 passt auch mit einem Global Outage Incident von AD zusammen:

https://status.anydesk.com/incidents/mnzf7kvnh2p1

Da hast Du aber was "getriggert". Ich habe mir diesen Incidenz-Bericht angesehen und das Stichwort Atlassian am unteren Rand gelesen. Hat dazu geführt, dass ich obigen Beitrag um einen Abschnitt ergänzt habe. Sind zwar alles nur Spekulationen, die Puzzleteile könnten aber passen.

Ich hatte heute schon komplett CrowdStrike durchsucht, hätte ja sein können das die aus versehen was veröffentlicht haben…. leider nicht.

Schade das mit der Transparenz…..

"Diese Informationen bzw. Vorwürfe stehen jetzt im Raum, und nur AnyDesk könnte diese bestätigen oder dementieren und Details offen legen. …aber man kann nur der "es ist für Kunden nix passiert"-Verlautbarung der AnyDesk GmbH glauben schenken – oder auch nicht…"

->würde Anydesk also dementieren, weil es wirklich so den Tatsachen entspräche – es wüßten doch eh fast alle besser…

Sie würden sich beim Dementi imho dem Risiko aussetzen, dass mir dann doch ein offizielles Dokument zugespielt wird, dass belegt, dass eine Meldung mit "Vorfall am 20.12.2023 bemerkt" an das BSI ging. Aktuell kann ich es nur als Verdacht formulieren, weil ich keinen Einblick in die betreffenden (klassifizierten) Dokumente habe – und nur weiß, dass es sie gibt. Aber wenn ich mehrere Quellen nicht gänzlich falsch interpretiere, verdichtet sich vieles auf das genannte Datum.

Könnte man schnell mit einem Forensik-Bericht von Crowdstrike, der die Zeitleiste des Angriffs offen legt, aufklären. Aber lassen wir es dabei. Entscheiden muss eh jeder Kunde selbst, wie er nun handelt.

ich hatte heute morgen beim alten Kollegen, der bei einem kleineren systemhaus arbeitet die Info zugeschustert, weil ich wusste dass sie auch anydesk einsetzen und viele rechtsanwaltskanzleien betreuen…. er wusste gar nichts von diesem Vorfall…weil auch von any das keine offizielle Meldung an bestehende Kunden gekommen ist….er hat mich gerade angerufen und musste erstmal die ganzen Teile hier und die zusammenhänge durchlesen und eruieren…. und das Dickicht an informationsschnipsel verarbeiten… was ihn natürlich auch maßlos ärgerte, ist das in diesen bestehenden Fall keine Transparenz seitens des Herstellers gekommen ist…. er hat sich bei mir ironisch bedankt, dass er heute mehr Arbeit hat, weil er die ganzen anydesk Versionen auf kundenseite deinstalliert… und auf einen neuen Anbieter wechselt….

wie war das noch?…. wer einmal lügt den glaubt man nicht…?!???

durch die mangelnde informationspolitik haben sie sich selbst ins ausgeschossen

ich wusste gar nicht dass sie ihren ganzen Quellcode der Software auf die relay legen…warum auch nicht…

Ich finde es auch verwerflich, dass ein bundesministerium für IT-Sicherheit ihre, für die Öffentlichkeit herausgegebenen, Dokumente in PDF-Form nicht versiegelt… Und mit einer digitalen Signatur unterschreibt… Ich habe das Dokument meinen Acrobat geöffnet du kannst editieren und neue Horror Fake Meldungen generieren…man kann ja nicht wirklich prüfen ob es wirklich vom BSI kommt weil die ihre Sachen nicht digital signieren…

Ich denke, es wird noch einige Teile von Günter kommen… Ich weiß gar nicht ob es hier schon mal so viele Teile zu einem Thema gegeben hat? ich glaube das wird den neuen Rekord brechen

Irgendwie sieht es so aus als hätte AnyDesk einen Proxy in Spanien/Portugal verloren. technisch dürfte es egal sein da man eh nicht weiß, wo man genau landet. Spanien und Portugal liegen ja eng zu sammeln.

Über diesen Proxy könnte durch z

B einen bösartigrn Wartungzugang auf die Systeme der Zentrale zu gegriffen worden sein und dort der Source code nebst code signing cert erbeutet werden.

Vielleicht ist AmyDesk aufgefallen das der Proxy korrpiert worden ist, oder die Tätet wollten weitere Proxies übernehmen, was misslang und zu dem 2h Ausfall führte.

Naja man kann sich viel ausdenken. Eigentlich müßig, denn nach diesen Nichtinformationen werden sich viele Kunden nach einem anderen Anbieter umsehen.

Leider hat das Bundesregister.de seit mehreren Jahren keine Meldungen mehr über AnyDesk.

durch den "fiesen" Günter, der wie so ein Bluthund, an den Thema dran geblieben ist, werden bald etwas mehr zu dem Vorfall sagen müssen, es wird aber nicht die ganze Wahrheit gesagt…es kommt die obligatorische Entschuldigung und für die Zukunft, Besserung in Sachen Tranzparent…und dann kommt die Wiedergutmachung im Form eines Rabatts für Bestandskunden für 1 Jahr…damit ist die Sache vom Tisch..

PS.: @Günter ich habe etwas für dich gefunden, das Licht ins dunkele bringt…nicht so teuer, aber effektiv !!!! –> youtu[.]be/rAsW7d3H_Mo

Das wird nicht passieren

Warum sollten sie. Der Ruf ist erstmal ruiniert und aus einem acht Minuten Ei macht niemand wieder ein Küken.

Vielleicht wird man den Laden umbenennen?

Das Geschäft ist einfach zu lohnend.

Hieß die Targobank früher auch nicht anders und hatte einen schlechten Ruf?

Mal schauen, was wird. Gibt jemanden, der hier wie ein Wilder FUD kommentiert und fragt, ob AnyDesk schon Klage eingereicht hat. Da ich über IPs meine Pappenheimer erkenne, löscht der Blog die Kommentare.

Gibt ja für AnyDesk jederzeit die Möglichkeit einer kurzen Mail an mich: "Hör mal, das und jenes ist nicht korrekt dargestellt, stelle das klar" – dann korrigiere ich, habe ich keine Probleme mit. Vieles ist ja explizit als Spekulation dargestellt oder als Frage formuliert. Die Verantwortlichen könnten die Flucht nach vorne antreten, und offen legen (Südwestfalen-IT hat das ja mit dem Forensik-Bericht demonstriert) – dann sind alle Spekulationen beseitigt. Wäre im Sinne der Kunden das Beste.

Bisher hat noch niemand versucht, Einfluss auf die Berichterstattung hier zu nehmen – denn es droht im dümmsten Fall das Risiko für einen gigantischen Streinsand-Effekt. Machen wir uns doch nichts vor: Diesen kleinen Blog hier lesen ein paar Fachleute aus der Administratorenecke und einige Leute im Cyber-Security-Bereich – die Mainstream-Medien interessiert das nicht. Die Leute, die AnyDesk-Clients im Einsatz verantworten, sind über jede Info dankbar.

Bisher habe ich nur über Bande gespielt und viele öffentliche Infos zum Gesamtbild zusammen gesetzt. Der Aufwand zur Informationsgewinnung ist minimal, es heißt nur, einiges geschickt kombinieren, um eine Ahnung vom möglichen Gesamtbild zu bekommen. Ich habe kein einziges klassifiziertes Dokument einsehen können oder Insides aus dem AnyDesk-Umfeld erhalten. Und ich dränge auch niemanden, da was durchzustechen. Ist unter dem Strich auch besser so.

Wenn da irgend eine Einflussnahme käme, die wie "mundtot machen" ausschaut, müsste ich im Rahmen des Informationsfreiheitsgesetzes auf Offenlegung der BSI-internen Informationen pochen und ggf. auf Herausgabe klagen (auf Geheimhaltung, da Vorfall nicht bekannt, könnte die Behörde sich nicht mehr berufen). Die französische ANSSI hat imho das BSI-Dokument vorliegen und daraus Informationen abgeleitet und veröffentlicht.

Wenn dann bei den herausgegebenen Dokumenten Informationen bestätigt werden, wäre die Frage, wieso das der Öffentlichkeit nach Bekanntwerden des Vorfalls zum 2.2.2024 vorenthalten wurde. Kann doch niemand der Verantwortlichen wollen – oder?

In einigen Wochen ist eh Gras über die Sache gewachsen. Und die Karawane zieht weiter. Ich werde derweil weiter meinen Sack Flöhe hüten und nach Abklärung den einen oder anderen weiteren Incident-Fall im Blog offen legen.

auf den Gedanken bin ich nocht nicht gekommen, deshalb Ball flach halten, bis auf ein paar nervöse Admins/Nerds auf Borncity, wird in ein paar Tage nix mehr davon zu hören sein…es seid den das heise das Thema nochmal anspricht, aber das glaube ich nicht…stimmt auch wieder…vielleicht kommt anydesk, demnächst als "pinkydesk" oder "helfedesk" oder "superdesk"…. traurig, aber wahr…

zum Thema 20.12. werden die ein passende Ausrede finden, das erstmal aus ermittlungstechnischen Gründen nichts gesagt werden konnte und man(n) erstmal analysieren musste was geschehen ist, um dann eine gültige Aussage zu treffen !!!…klingt logisch…vor Weihnachten kann es wirklich schwierig sein, passende Experten zu finden und an zweit Tagen hat man so ein Vorfall auch nicht analysiert, denke ich mir so….

… noch ein kleiner gedankengang… nach den Tausenden von puzzleteilchen, ist die letzte Vermutung hier im Artikel die plausibelste und mathematisch auch die wahrscheinlichste… solange der Hersteller nichts anderes verlauten lässt… ich denke mal das an den besagten 20 notfallmäßig was unternommen worden ist auf dem gesamten Netzwerk und das BSI informiert worden ist… weil man nicht zufällig irgendwas findet und sofort eine geeignete gegenmaßnahme zur Hand hat… ich vermute mal, dass zwischen dem cnfluence Heck und dem 20 ten… Ungereimtheiten in ihrem Netzwerk aufgetaucht sind…. vielleicht haben sie den Hacker beobachtet, Sachen abgeprüft im Hintergrund, um zu sehen, was überhaupt genau passiert ist und dann am 20ten eine notfallmaßnahme eingeleitet worden ist…. und den Angreifer einfach auszusperren und wenn man das Loch geschlossen hat, dann kann man erstmal in Ruhe genau analysieren, was hat er überhaupt gemacht, weil das kriegt man nicht in einer Stunde hin oder so….

Confluence ist doch mittlerweile so eine Cloud-Software… Mir fehlt die Brücke wie die, dann von der confluence Cloud in denen ihr Netzwerk gelangt sind…. Oder die haben auch dieses "jira" genutzt und den Quellcode dort abgelegt ?!?

Ich finde, dass du mindestens eine 10-teilige Serie gegenüber anydesk schuldig bist :-)))

So meine Damen und Herren und jetzt bitte alle laut sagen:

Sogenannte Fernsteuersoftware – Teamviewer, Anydesk pcvisit & Co gehören never ever auf irgendwelche produktiven Systeme, die für den Zweck einer Fernsteuerung dauerhaft online sein müssen. Schon gar nicht fest installierte. Derartige Systeme (z.B. Industrieanlagen, produktive Server etc.) gehören ohnehin isoliert offline.

Steht das Management von Zulieferern im Vordergrund gehören diese "an die Hand genommen", ich habe da mal was zu geschrieben: https://blog.jakobs.systems/blog/20231010-supplychain-management/

Ein Admin hat zu jeder Zeit zu wissen, wer, wo, wann im System war.

Darüber hinaus gibt es z.B. Rustdesk mit der eigenen Server-Instanz oder in einem reinen Windows Netz meinetwegen die Remoteunterstützung.

mit rustdesk hat man eine solide Grundlage für eine fernwartungssoftware im Open source Bereich… aber es nützt ja nichts das Ding einfach zu installieren… klar mit Container ist alles einfach aber ich würde so ein Ding zu Fuß installieren da weiß ich auch was ich mache… das Problem ist man muss wissen was man macht… es ist ja nicht nur dieser Server man braucht auch eine professionelle Firewall, dann muss man das Ding genau betrachten ob es sicherheitsupdates braucht eigentlich jeden Tag… dazu hat er normaler IT-ler einfach keine Zeit… und wenn er doch Zeit hat geht er wahrscheinlich noch den Code bei GTA durch und guckt ob da schwachstellen sind….

da man die Zeit oder das Krankenhaus nicht hat, kauft man sich professionellen Service ein das ist die grundidee…. die ist doch nicht verwerflich… ich kaufe mir das alles ein was ich nicht abdecken kann… ich kaufe ja auch mein virenschutz ein und muss dafür auch Geld bezahlen in der Hoffnung er funktioniert…wenn ich wahrsager wäre dann könnte ich auch sagen welche Software zu welchem Zeitpunkt nicht gut funktioniert

> das Problem ist man muss wissen was man macht (…) dazu hat er normaler IT-ler einfach keine Zeit…

Wenn man nicht weiß, was man macht, ist man eindeutig fehl am Platz!

Wenn jemand was haben will, was Blödsinn ist, bekommt er das gesagt. Und zwar auf die direkte Art. Rückgrat ist so wichtig!

Wenn jemand was immer noch so haben will, gibt es als letzte Eskalation ein Schriftstück zur Haftungsübernahme mit Bitte zur Unterschrift. Allein damit mein Arsch als Externer sauber bleibt.

Das empfehle ich auch jedem fest angestellten Admin.

hat das eine relevanz ?

"When looking at trusted copies of AnyDesk, the executables signed before 9 November 2023 were signed with a certificate from philandro Software GmbH (Serial number: 0d:bf:15:2d:ea:f0:b9:81:a8:a9:38:d5:3f:76:9d:b8), the company's original name. After this time, AnyDesk started signing copies of their software with a new certificate with a serial number of 0a:81:77:fc:d8:93:6a:91:b5:e0:ed:df:99:5b:0b:a5."

Quelle:

https://stairwell.com/resources/proactive-response-anydesk-any-breach/

Wir hatten seit Anfang 2023 fünf rätselhafte Zugriffe zu Uhrzeiten, wo niemand mehr gearbeitet hat. Ich habe mir sämtliche Sitzungen angeschaut, seit wir AnyDesk im Einsatz haben.

Ich will den Teufel nicht an die Wand malen, aber ich persönlich würde nicht ausschließen, dass der aktuelle "Hack" auf Basis eines vorangeganenen Angriffs erst ermöglicht wurde.

MfG

@Günter: zum 9. November 2023 nochmal:

das Virussample hat die Signatur vom AnyDesk 8.0.6 Client "drankopiert" bekommen.

Da dieser am 9.11.23 signiert wurde, hat auch das Virussample dieses Datum.

(organisiere Dir die OKJhBah6.exe, dann kannst du es nachvollziehen da die den gleichen Hash hat wie der Client, das ist dann auch der Grund das das Zertifikat als nicht gültig markiert ist. (dieser Hash passt nicht zur anderen exe))

@Andy

das stimmt so nicht ganz, die AnyDesk 8.0.7 vom 16.01.2024 hat auch noch das philandro Zertifikat

Akamai hat einen interessanten Artikel zu Anydesk veröffentlicht, zum einen dass 25% der Akamaikunden Anydesk nutzen, und zum anderen diverse Möglichkieten, wie man Anydesk-Aktivitäten im eigenen Netz finden kann, ist aber alles eigentlich naheliegend und größtenteils schon diskutiert worden, die Zusammenfassung könnte aber nützlich sein:

wurde hier eigentlich schon die aktualisierte AD FAQ thematisiert? Ich verliere langsam den Überblick.

"Diligent forensic investigation revealed that the incident had started in late December 2023."

https://anydesk.com/de/faq-incident

Last updated: 7. February 2024, 9:10 pm CET

Danke für den Hinweis – das Update vom 7. Februar 2024 hatte ich noch nicht gesehen, sondern den Stand vom 5. Februar 2024 in Teil 8 aufbereitet. Schaut so aus, als ob die nun die Information, die ich hier im Blog zusammengestellt habe, in Tippelschrittchen Stückchen für Stückchen bestätigen.

Nachtrag: Teil 10 ist nun online – siehe Link am Artikelende

Oh, das ist neu.

Wie gut das AnyDesk hier mitliest und nicht nur lurkt.

"Affected customers were limited to users based in continental Europe, with the exception of Spain and Portugal."

Em, wie denn nun?

Es ist "nur" ganz zentral Europs betroffen, außer Kunden in Spanien und Portugal?

Was ist denn das für eine seltsame Aussage?

Witzig ist, das jetzt der Hinweis auf Atlasdian fehlt und das da etwas von "based in Florida" steht nebst einer Rufnummer in den USA

"You can reach us by email at hotline@anydesk.com or by phone at +1 727 349 4750"

(+1 727 349 … Saint Petersburg und drum Rum, wohl call center, klar)

Das ist nicht die

Sales Nummer +1 833 269-3375 (günstiges "toll free", logo)

Das ist ja echt der Knaller.

"Affected customers were limited to users based in continental Europe, with the exception of Spain and Portugal."

Die erzählen jetzt das glatte Gegenteil von dem vorherigen FAQ.

Jetzt sind also alle Relay-Server in allen europäischen Länder betroffen, nur Spanien und Portugal nicht?

Oh, woah

Kommt, macht den Laden einfach dicht, das wird nichts mehr mit denen.

Diese Informationspolitik ist nicht mehr akzeptabel.

Das ist ja schon Desinformation, was die da machen.

Irreführung der Kunden.

Das klingt danach, das sie den Text durch ChatGPT erzeugt haben. Der hat auch externe Probleme mit Doppelter Verneinung und dem Unterschied zwischen Ursache und Wirkung

Die Formulierung in kann auch bedeuten, das die sicher wissen, das USA ff und Spanien ff nicht betroffen sein können, bei ganz Europa sind sie sich nicht sicher.

Ich vermute es wird in der PR-/Marketing-Abteilung zu "Umstrukturierungen in Absprache mit dem Betriebsrat" kommen. Das Disaster wird immer schlimmer.

Ein "Chef" sagte mal zu mir:

"Wie kümmern uns um unsere Mitarbeiter!

Jeder Kollege bekommt bei uns einen Platz entsprechend seiner Fähigkeiten."

Ich weiß nicht er das wirklich so gemeint hatte, wie man es verstehen kann.

Natürlich hat Teamviewer & Co. eine verführerische Einfachheit gebracht. Die Tunnel Technik erlaubte es von jedem Rechner hinter fast jeder Firewall zum Kunden zu kommen. Ja sogar die Netze zu verbinden…

Das ist natürlich wahnsinnig, aber so schön bequem vom Bürorechner aus direkt zum Kunden zu gehen…

Aber es ist mir nicht verständlich, warum nicht mal mehr die elementarsten Elemente angewendet werden:

Als da wären:

DMZ und Jump Host sind Selbstverständlich.

VPN Verbindungen werden nur von bestimmten IP Adressen zugelassen.

Diese werden erst nach HTTP knocking freigeschaltet.

VPN Verbindungen werden nur zu bestimmten Uhrzeiten zu gelassen. (Wenn man wirklich 7x24h Fernwartung braucht, hat man etwas Falsches gekauft)

VPN Verbindungen werden nur bei konkretem Bedarf und nur mit 2FA erstellt.

Der 2FA token liegt diebstahlsicher beim Kunden als Semaphore. So weiß der Kunde wann der Support auf seinen Maschinen war. Und kann sicher sein, das ein spielsüchtiger, hoch verschuldeter Supporter diesen nicht für andere Zwecke missbrauchen kann.

Es werden keine fremden Server zum Vermitteln verwendet.

Es werden nur VPN Verbindungen in die DMZs eingesetzt.

Beim Support hat jeder Kunde "seinen" (virtuellen) Rechner, der jedes mal "frisch" aus einem Image gestartet wird. (erfordert evtl. Windows Enterprise…).

So wird verhindert, das eine Infektion von einem Kunden zum anderen übertragen wird.

Ich kann nicht nachvollziehen wieso KRITIS Systeme einfach, komplett frei im Internet stehen und die Fernwartung via AnyDesk & Co von überall erfolgen kann. Über deren Server. Wie kann man überhaupt auf diese Idee kommen?

Obiges Vorgehen gibt es bei stinknormalen Industrie Anlagen. Der Grund für all diese Unbequmlichkeiten?

Der Kunde will mit seinen teuren Maschinen Geld verdienen.

Sicherheit kann man nicht mit Geld erkaufen, sondern muss man leben. Auch wenn die bunten Prospekte es anders sagen.

Das setzt aber auch kompetentes Personal vorraus, das mehr kann als Bestellungen schreiben.

Verstehe ich auch nicht. Und warum ein BSI solche Undinge nicht klipp und klar als Einfallstor benennt.

wie du schon sagst für solche Technik braucht man wirklich kompetentes Personal… und das kostet Geld… der Preis ist meistens das Kriterium für den Zuschlag, auch im öffentlichen Dienst, ich kenne mich damit aus, wenn ich dort arbeite…. ich formuliere es mal sehr grob… es wird eine Dienstleistung mit anforderungskatalog europaweit ausgeschrieben…. dann erhält zu 99% der den Zuschlag, der den günstigeren Preis hat…

Scheinbar hat nun MS durch ein Update für SmartScreen alle philandro Zertifikate als potentiell bösartig eingestuft, das trifft nun auch alle mit Custom Clients, die immer noch bei 7.0.14 festhängen da es immer noch keine 7.0.15 gibt. Somit werden die Custom Clients unbenutzbar/nicht installierbar werden.

Ich schreibe gerade was – das Zertifikat wurde zurückgerufen – ich bin eben drüber informiert worden.

Nachtrag: Teil 10 ist nun online – siehe Link am Artikelende

Kann das noch jemand bestätigen?

1.

Ich kann die 7.0.14er AD Version (signiert mit revoketem Zert) auf einem Windows 10, mit allen Sicherheitsoptionen (Systemeinstellung Windows Sicherheit) aktiv, immernoch ohne Probleme ausführen.

Zuständig für das Überprüfen/ Ausführen potentiell unerwünschter Apps ist das feature "Reputation based protection" oder auf deutsch "Zuverlässigkeitsbasierter Schutz".

Was mir nicht klar ist, wie dieses feature aktuell bleibt. Liegen die, ich nenns mal, "Virendefinitionen" in der Cloud oder gelangen diese per Windows Update (vermutlich als Teil der Defender Updates) auf den client?

2.

Desweiteren habe ich weiterhin das Problem, wie ich einen neuen "sauberen" custom client erstellen kann. Mir wird nur die 7.0.14 mit altem Zertifikat angeboten.

Über myanydeskV2 und den settings:

Overwirte Settings

"Key=_module=anydesk-8.0.3"

erhalte ich weiterhin eine 7.0.14er Version. Oder greift der Schalter erst, wenn ich anydesk über die neu erzeugte msi installiere?

Danke für die Aufklärung!