[English]Hat jemand die ScreenConnect des Anbieters ConnectWise im Einsatz? In der Remote Desktop-Software wurde eine kritische Schwachstelle (CVSS 3.1 10.0) entdeckt, die sofort geschlossen werden sollte. Ein erster Exploit für diese Schwachstelle ist bereits verfügbar. Hier ein schneller Überblick für Administratoren, die den Einsatz dieser Software verantworten bzw. verwalten. Ich würde sagen: Da brennt die Hütte. Ergänzung: In Deutschland könnten 60 Instanzen "bald Besucher bekommen". Und es gibt Hinweise, dass LockBit verwundbare ScreenConnect-Server angegriffen und infiziert hat.

[English]Hat jemand die ScreenConnect des Anbieters ConnectWise im Einsatz? In der Remote Desktop-Software wurde eine kritische Schwachstelle (CVSS 3.1 10.0) entdeckt, die sofort geschlossen werden sollte. Ein erster Exploit für diese Schwachstelle ist bereits verfügbar. Hier ein schneller Überblick für Administratoren, die den Einsatz dieser Software verantworten bzw. verwalten. Ich würde sagen: Da brennt die Hütte. Ergänzung: In Deutschland könnten 60 Instanzen "bald Besucher bekommen". Und es gibt Hinweise, dass LockBit verwundbare ScreenConnect-Server angegriffen und infiziert hat.

Anzeige

ConnectWise ScreenConnect

ConnectWise Control, früher Screenconnect, ist eine selbst gehostete Remote-Desktop-Softwareanwendung. Sie wurde ursprünglich von Elsinore Technologies im Jahr 2008 unter dem Namen ScreenConnect entwickelt und ist nun im Besitz von ConnectWise Inc. Die reklamieren der führende Anbieter für IT-Software für die Industrie zu sein. Deren Produkte dürften in Unternehmen also im Einsatz sein.

Kritische ConnectWise-Schwachstelle

Ich hatte es am Rande mitbekommen, dass es Probleme mit dem Produkt gebe. Gerade ist mir folgender Tweet untergekommen, der die Schwachstelle in ConnectWise mit einem CVSS 10.0 thematisiert.

Zum 19. Februar 2024 hat ConnectWise diese Sicherheitsmeldung zu ScreenConnect 23.9.8 veröffentlicht und einen Sicherheitsfix bereitgestellt. Zum 13. Februar 2024 wurden dem Hersteller Schwachstellen gemeldet.

- CWE-288 Umgehung der Authentifizierung über einen alternativen Pfad oder Kanal

- CWE-22 Unzulässige Beschränkung eines Pfadnamens auf ein eingeschränktes Verzeichnis ("Path Traversal")

Die als kritisch bewerteten Schwachstellen ermöglichen die Remote Code-Ausführung ohne Authentifizierung. Betroffen sind ScreenConnect 23.9.7 und früher, und Kunden, die die Lösung On-Premises einsetzen, müssen ein Update auf ScreenConnect 23.9.8 installieren. Die Cloud-Lösung wurde vom Anbieter gepatcht.

Schwachstelle trivial angreifbar

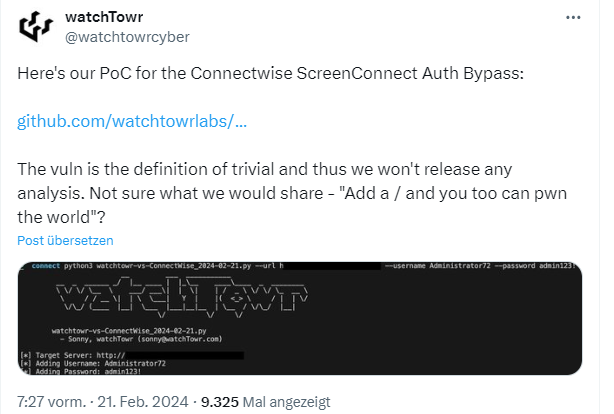

Ergänzung: Auf Github gibt es diesen Eintrag mit einem Proof of Concept, der zeigt, wie trivial die Schwachstelle ausgenutzt werden kann.

heise hatte hier berichtet. Zum 20. Februar 2024 hat ConnectWise den Sicherheitshinweis erweitert und schreibt, dass man Hinweise über kompromittierte Konten erhalten habe, die vom Incident Response Team untersucht und bestätigt werden konnten. Die folgenden IP-Adressen wurden kürzlich von Bedrohungsakteuren verwendet.

155.133.5.15

155.133.5.14

118.69.65.60

Anzeige

In den ConnectWise-Dokumenten wird eine Schwachstelle mit einem CVSS-Wert von 8.4 angegeben, während die zweite Schwachstelle den CVSS-Wert 10.0 als höchste Risikostufe bekommen hat. ConnectWise hat diese Seite mit Hinweisen zum Update bereitgestellt.

Sicherheitsforscher von watchWor weisen in obigem Tweet auf ein Proof of Concept (PoC) zum Ausnutzen der Schwachstelle hin, der auf GitHub veröffentlicht wurde.

Extrem viele angreifbare Instanzen

Ergänzung: Sicherheitsforscher von Huntress warnen im Beitrag A Catastrophe For Control: Understanding the ScreenConnect Authentication Bypass (CVE-2024-1709 & CVE-2024-1708) vor der Schwachstelle und den Folgen.

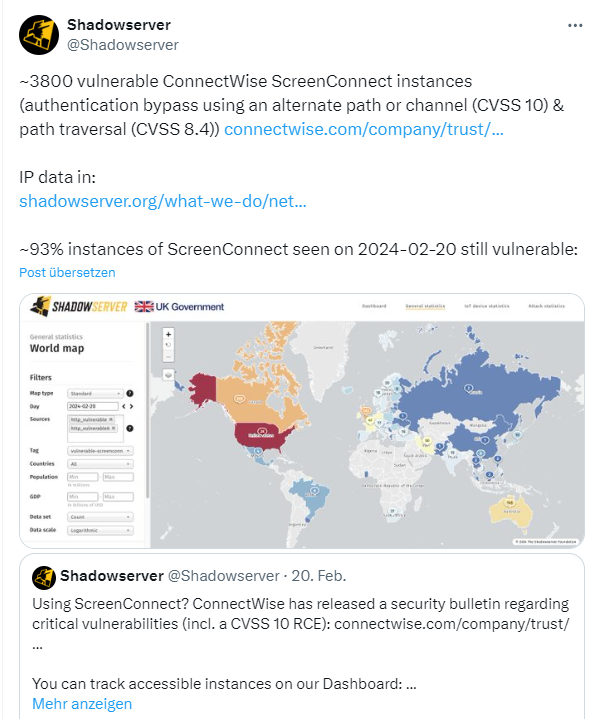

Shadowserver weist in obigem Tweet darauf hin, 3800 anfällige ConnectWise ScreenConnect-Instanzen (Umgehung der Authentifizierung über einen alternativen Pfad oder Kanal (CVSS 10) und Pfadumgehung (CVSS 8.4)) gefunden zu haben. Die Instanzen lassen sich auf dieser Seite abrufen. In Deutschland sind es nur lockere 60 Instanzen, die sich bald über "Besuch freuen" dürfen.

LockBit greift Screenconnect-Server an

Und es gibt Hinweise, dass LockBit verwundbare Screenconnect-Server angegriffen und infiziert hat. Zum 22. Februar 2024 hat Sophos Ops-X in einer Meldung auf Mastodon folgendes geschrieben:

Sophos X-Ops, UPDATE: In the last 24 hours, we've observed several LockBit attacks, apparently after exploitation of the recent ConnectWise ScreenConnect vulnerabilities (CVE-2024-1708 / CVE-2024-1709), 22. Feb., 13:06, SophosXOps"

Two things of interest here: first, as noted by others, the ScreenConnect vulnerabilities are being actively exploited in the wild. Second, despite the law enforcement operation against LockBit, it seems as though some affiliates are still up and running,

We've also seen other ScreenConnect abuse in our telemetry, some delivering AsyncRAT (via WSF script execution); infostealers; and SimpleHelp Remote Access Client

We've also seen other ScreenConnect abuse in our telemetry, some delivering AsyncRAT (via WSF script execution); infostealers; and SimpleHelp Remote Access Client.

Das Cybersicherheitsunternehmen Huntress bestätigte die Ergebnisse gegenüber BleepingComputer, und schrieb, dass "eine lokale Regierung, einschließlich der Systeme, die wahrscheinlich mit dem Notrufsystem verbunden sind", und eine "Gesundheitsklinik" ebenfalls von LockBit-Ransomware-Angreifern betroffen waren, die CVE-2024-1709 ausnutzten, um in ihre Netzwerke einzudringen.

Die LockBit-Infrastruktur wurde gerade durch die Strafverfolger beschlagnahmt und stillgelegt, wie ich im Beitrag Operation Cronos: FBI & Co. beschlagnahmen Infrastruktur der Lockbit-Ransomware-Gang beschrieb. Die Gruppe war bereits dabei, den LockBit 4.0-Verschlüsseler zu entwickeln, als das FBI und andere Strafverfolger zuschlugen, schreibt Bleeping Computer hier. Von Bitdefender gibt es dieses Dokument mit Details zur Schwachstelle.

2015

2015

Man kann das Kind beim Namen nennen:

Durch simples Hinzufügen eines Slash am Ende der URL konnte man den Installer für das Produkt erneut aufrufen, obwohl der eigentlich nach Installation gesperrt ist.

Im ersten Schritt der Installation muss man einen Administrator mittels Eingabe von Name und Passwort erstellen – und das führte dazu, dass die interne Benutzerdatenbank mit einer neuen überschrieben wurde, die nur besagten neuen Administrator enthält.

Der Rest des Systems blieb bestehen und man hatte somit uneingeschränkten Zugriff auf sämtliche Clients.

Peinlich für den Hersteller…

Ziemlich doofe Sache!

Inzwischen gibt es noch eine neue Version vom Hersteller: 23.9.10.8817