Es hört sich nicht wirklich gut an – das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat eine Warnung vor ungepatchten Microsoft Exchange-Servern herausgegeben. In Deutschland soll es mindestens 17.000 Instanzen von solchen Servern geben, die über eine oder gleich mehrere kritische Schwachstellen verwundbar sind. Betreiber dieser Instanzen müssen handeln und patchen oder die Microsoft Exchange-Installationen auf eine aktuelle Version bringen.

Es hört sich nicht wirklich gut an – das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat eine Warnung vor ungepatchten Microsoft Exchange-Servern herausgegeben. In Deutschland soll es mindestens 17.000 Instanzen von solchen Servern geben, die über eine oder gleich mehrere kritische Schwachstellen verwundbar sind. Betreiber dieser Instanzen müssen handeln und patchen oder die Microsoft Exchange-Installationen auf eine aktuelle Version bringen.

Anzeige

Die meisten Administratoren aus der Blog-Leserschaft dürften längst reagiert haben und die betreuten Microsoft Exchange-Server aktualisiert haben. Ich bin dann zufällig über nachfolgenden Tweet auf das Thema mit Erwähnung der Warnung des BSI gestoßen – die Warnung hat TLP:CLEAR und die Warnstufe ORANGE.

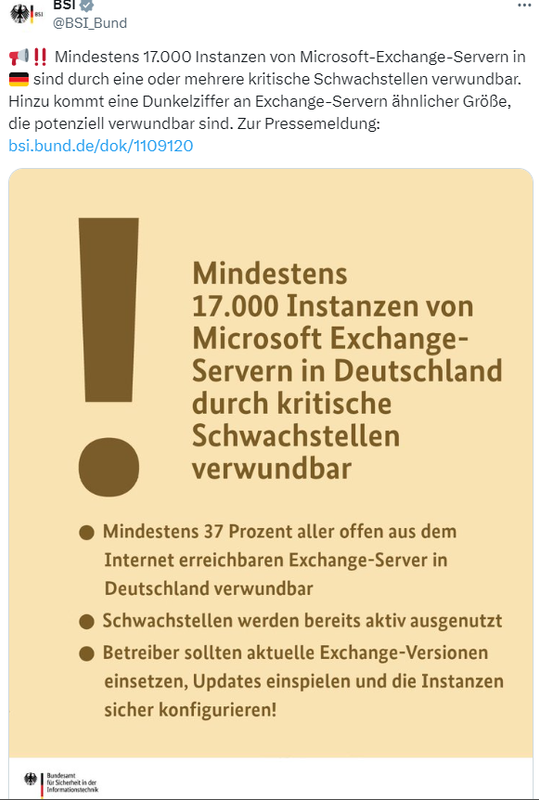

Der Sachverhaltsbeschreibung des BSI habe ich dann entnommen, dass die Behörde in Deutschland von mindestens 17.000 Microsoft-Exchange-Server Instanzen ausgeht, die durch eine oder mehrere kritische Schwachstellen verwundbar sind. Hinzu komme eine Dunkelziffer an Exchange-Servern in vergleichbarer Größe, die potenziell verwundbar seien, schreibt das BSI. Das Dokument bezieht sich auf eine aktuellen Untersuchung des Bundesamts für Sicherheit in der Informationstechnik (BSI).

Veraltete Exchange-Versionen

Laut BSI-Warnung werden in Deutschland rund 45.000 Microsoft-Exchange-Server mit offen aus dem Internet erreichbarem Outlook Web Access (OWA) betrieben. Das BSI hat Erkenntnisse, dass davon ca. 12% noch mit Exchange 2010 oder 2013 laufen. Für diese Versionen werden bereits seit Oktober 2020 bzw. April 2023 keine Sicherheitsupdates mehr zur Verfügung gestellt.

Anzeige

Ungepatchte Exchange-Server

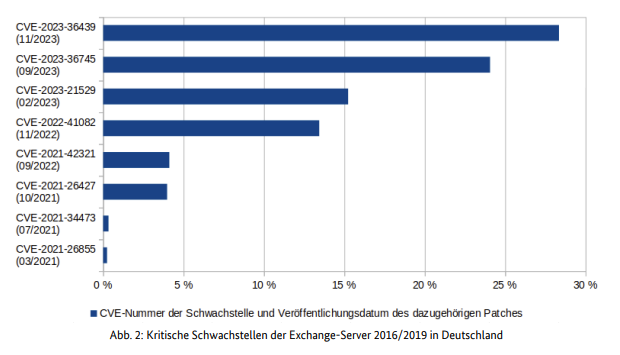

Aber auch für die noch im Support befindlichen Exchange Server 2016 und 2019-Instanzen lässt sich keine wirkliche Entwarnung geben, schreibt das BSI. Aus der Gruppe dieser Server seien ca. 28% auf einem mindestens vier Monate alten Patch-Stand. Das bedeutet, dass diese Installationen dadurch für eine oder mehrere kritische Schwachstellen verwundbar sind.

Obiger Screenshot listet die gefundenen Schwachstellen auf. Problem ist, dass es sich teilweise um Remote Code Execution-Schwachstellen (RCEs) handelt. Dies entspreche rund 25% aller Exchange-Server in Deutschland, schreibt das BSI. Weiterhin wird vom BSI die kritische Schwachstelle CVE-2024-21410 in Exchange angesprochen, die durch Extended Protection zu schließen ist (siehe Nachlese zu CU 14 für Exchange 2019 und Schwachstelle CVE-2024-21410 (Feb. 2024)). Bereits im Blog-Beitrag Mehr als 28.500 Exchange Server über CVE-2024-21410 angreifbar; mehr Software betroffen? hatte ich auf dieses schwelende Problem hingewiesen.

Bitteres Fazit: 17.000 Server angreifbar

Die BSI-Warnung geht dediziert auf die diversen Problemfelder bei Microsofts Exchange Servern ein. Es lässt sich aber letztendlich auf den Punkt: Betrieb von Exchange-Server-Versionen, die längst aus dem Support gefallen sind, und Betrieb von noch im Support befindlichen Exchange Server-Versionen, ohne diese aber auf den aktuellen Patchstand gebracht zu haben, eingrenzen.

Das BSI zieht ein bitteres Fazit: Insgesamt sind aktuell mindestens 37% der Exchange-Server in Deutschland (und in vielen Fällen damit auch die dahinterliegenden Netzwerke) stark gefährdet. Dies entspricht ca. 17.000 Systemen.

Betroffen seien insbesondere viele Schulen und Hochschulen, Kliniken, Arztpraxen, Pflegedienste und andere medizinische Einrichtungen, Rechtsanwälte und Steuerberater, Kommunalverwaltungen sowie mittelständische Unternehmen, schreibt das BSI.

Zahlreiche Cyberkriminelle, sowie staatliche Akteure, nutzen bekanntermaßen mehrere der Schwachstellen aktiv aus, um darüber zum Beispiel Spam zur Verbreitung von Schadsoftware zu versenden, in interne Netzwerke der Opfer einzudringen und sensible Informationen auszuspähen oder gar das Active Directory vollständig zu kompromittieren und Ransomware zur Verschlüsselung von Daten mit anschließender Erpressung und

Lösegeldforderung auszurollen.

Das BSI ruft die Betreiber der Instanzen dazu auf, aktuelle Exchange-Versionen einzusetzen, verfügbare Sicherheitsupdates einzuspielen und die Instanzen sicher zu konfigurieren. Aktuell sind folgende Patchstände:

- Exchange Server 2019 CU14 Mar24SU (Build-Nummer 15.2.1544.9)

- Exchange Server 2019 CU13 Mar24SU (Build-Nummer 15.2.1258.32)

- Exchange Server 2016 CU23 Mar24SU (Build-Nummer 15.1.2507.37)

Weiterhin sollte zum Schutz vor Ausnutzung der aktuellen kritischen Sicherheitslücke CVE-2024-21410 sichergestellt werden, dass die "Extended Protection for Authentication" aktiviert ist oder andere Schutzmaßnahmen getroffen wurden

Das kann man noch tun …

Das BSI gibt in der Warnung noch einige zusätzliche Hinweise, die Norddeutsch mal in wenigen Worten zusammengefasst hat. Neben einem vernünftigem Patchmanagement lässt sich Angriffsfläche noch laut BSI-Empfehlung zusätzlich noch mindern:

- Outlook Web Access (OWA) nie offen erreichbar per Internet betreiben (wird quasi bei jedem meiner Patchday-Posts von anderen Administratoren ebenfalls hervorgehoben)

- Den Zugriff auf vertrauenswürdige Quell-IP-Adressen zu beschränken oder über ein VPN abzusichern

- "Extended Protection for Authentication" aktivieren – das ist auch die Empfehlung Microsofts

Bleibt zu hoffen, dass die "Betroffenen" diese Warnung des BSI auch mitbekommen und entsprechend reagieren. Andernfalls werden wir wieder die überraschten Meldungen der Art "xyz ist Opfer ausgebuffter Cyberkrimineller geworden, die die Systeme trotz modernster Schutzmaßnahmen infizierieren und übernehmen konnten".

Ähnliche Artikel:

Exchange Server Sicherheits-Updates (12. März 2024)

Exchange Server Update CU 14 (13. Februar 2024)

Nachlese zu CU 14 für Exchange 2019 und Schwachstelle CVE-2024-21410 (Feb. 2024)

Mehr als 28.500 Exchange Server über CVE-2024-21410 angreifbar; mehr Software betroffen?

Probleme mit Microsoft Outlook und Exchange seit März 2024-Patchday? – Teil I

Probleme mit Microsoft Outlook (Terminplanung) seit März 2024-Patchday? – Teil II

Anzeige

Wieder einmal Panikmache oder ein Aufschrei dass es das BSI auch noch gibt :-)

Ich kann mir nicht vorstellen, dass Rechtsanwälte oder Steuerberater einen eigenen Exchangeserver betreiben. Die sind mit Ihren eigenen branchenspezifischen Softwareprodukten ganz anders Online

@Yumper – evtl nicht ganz korrekt oder reduziert. Es gibt hier bei RAs oder StBs schlicht wenig valide "Übersichten" und eher keine Transparenz. Eine Determinante hierbei ist wohl die Dimension der "Vorstellungskraft" von Dir.

Eben diese o.g. StBs oder RAs nutzen – teils regionale – Branchenlösungen oft in der Art gestaltet, dass man je Instanz/Client nun zB doch einen "Server" in der Kanzlei betreibt oder VMWare-Server im WWW (teils mit direkt adressierbarem Management-GUI) und den benötigten Services wie Exchange nutzt.

Mach Dir einen Spaß – schreibe 5 RAs mit Bitte um Hilfe (zB wg Omas Hausverkauf oder Deinem Millionen-Erbe vom afrikanischen Prinzen) an und "tracer" dann die Antworten mal bis zu den Servern durch…

Ich kenne alleine 3 RAs – wobei einer seinen SMB (small Business, war mal modern) nach über 4-5 Jahren EOL dann doch endlich ablöste (aber den "billigen" 200€-Switch betreibt er einfach weiter, weil der so eine tolle unpatchbare VPN-Einwahl hat).

Die Existenz positiver Lösungen will ich nicht bestreiten – ich kenne jedoch primär negative. Das StBs zB mit Datev recht gut (aber nur bedingt ohne lokale entsprechende Mitarbeit, und uhu, da wa letztens ja was) besser aufgestellt sind mag ich auch verstehen.

Dies alles erlaubt daher noch keine pauschalisierende Aussage – Holzauge sei also wachsam: Kiek an, Problem. Weiterhin: Ich würde nie 17.000 Exchange nur auf RA und StB reduzieren. Daher gibt es mE einfach zu viele, ungenügende Lösungen und Defizite. Ich kenne aus Projekten selbst Ausgliederungen der Kirche die eigene Exchange im Zimmer hinten rechts betreiben. Gottvertrauen gehört also auch zur Vorstellungskraft und Glauben.

Jingle des Tages: "ganz anders online ! – Gottvertrauen"

wenn, dann meist hier:

https://www.borncity.com/blog/2024/03/27/mdr-meldung-anhaltender-hacker-angriff-auf-microsoft-versuch-einer-einordnung/

Das ist auch viel beruhigender, da muss man sich keine Sorgen machen, dass die Daten entwedet werden können.

Sie sind es schon.

Warte, lass mich kurz überlegen…. nö. Die Kanzleien, die ich so betreut habe in den letzten Jahren, haben alle on premise Lösungen, was die eingesetzte Software angeht. Und wenn man eh einen Server betreib(t|en muss) und über eine statische IP-Adresse verfügt, dann kann man auch gleich die eigene Domäne, zumindest aber die in dieser erstellten Mailadressen, lokal verwalten. Du musst Dir das gar nicht vorstellen können, weil es genug Menschen gibt, die wissen, dass es so ist.

ist bei uns auch so und die Frage, ob Exchange Online oder nicht wird weiterhin ausgiebig diskutiert.

"aktuell mindestens 37%" – im Kartoffelland kein Wunder – aber 37% – ist VÖLLIG IRRE. Hauptsache Windräder aber von IT keine Ahnung. unglaublich – 37%.

CUs einspielen, Sicherheitsupdates vom Bill und gut. Wie um alles kommt man da auf 37%. Ich vermute da eher einen Rundungsfehler-Bug in Excel.

Angesichts der ganze IT in der BRD würde ich auch so langsam den Blog schließen. Ich würde mir den Wahnsinn noch im Schriftform nicht antun.

Beruflich sollte man sich langsam aber sicher aus der IT zurück ziehen, will man noch das Rentenalter gesund erreichen.

Ich habe mich schon oft gefragt, was ein Exchange Server öffentlich erreichbar im Internet macht. Unsere Exchange Server sind nur aus dem internen Netz erreichbar, ein- und ausgehende E-Mails werden über ein vorgeschalteten Spamfilter geleitet. Der mobile Zugriff wird über ein Server in der DMZ hergestellt, die Client-App (für Android und iOS vorhanden) verbindet sich mit dem DMZ-Server und dieser holt die Daten vom Exchange Server. Notebooks wählen sich ganz klassisch per VPN ein und stellen so eine Verbindung her. Ich sehe überhaupt keine Notwendigkeit den Exchange Server von außen erreichbar zu machen. Natürlich aktualisieren wir unsere Exchange Systeme trotzdem zeitnah.

Wir machen es genauso, Exchange nur im Backend und nicht von außen erreichbar. Trotzdem ist es doch irgendwie ein Armutszeugnis für die Produktqualität im Hause Microsoft, dass man Exchange Server nicht im Internet betreiben sollte. Der Austausch von Daten mit Dritten ist bei Mail ja irgendwie doch eine erwartete Funktion.

Dazu ist der März-Patch eine ABM-Maßnahme für Administratoren, weil vieles einfach kaputt gemacht wurde: Suche, OWA und die komischen Ordnersymbole. Jeder Helpdesk hat damit seine Freude und die Nutzer sind genervt.

Wenn der März Patch fehlt, dann mag das bei vielen Absicht sein, kennen sie doch das Gefrickel mit den letzten Patches bei denen die installierte Version erstmal deinstalliert und dann die neue Version wieder installiert werden musste.

Ich vermute viele sitzen es aus und warten auf einen Fix. Da kommt einem der heutige Kommentar von Nino Bilic im Exchange Blog schon fasst zynisch vor, sollte man doch davon ausgehen können, dass Patches grundsätzlich geprüft und eine korrekte Funktion nach dem Update sichergestellt wird:

Nino Bilic (Microsoft) – Mar 27 2024 08:51 AM

"As I said before, we are still working on it. Our plan is to release the fix as soon as it is ready, but for obvious reasons, we are making sure that issues are addressed, and we do not create new issues (that would be even worse). I know it is not a very satisfying answer, but I do not have a better one to share."

Das Thema läuft jetzt schon zwei Wochen, mal sehen wie es weitergeht…

Ich frage mich, ob das BSI tatsächlich durch einen simulierten Angriff o.ä. die Angreifbarkeit geprüft haben? Blos weil der Patchstand ein paar Wochen hinterherhinkt, oder OWA offen ist, ist das System nicht unbedingt angreifbar.

Wir haben ca. 50 externe MAs, die auch oft unterwegs sind.

OWA oder Outlook nur über VPN zu nutzen, ist in Hotels oft nicht möglich, da die in den Gastnetzen nur Surfen zulassen. Im Zug gibt es dauernd Abbrüche. Und Hybrid Internet läuft auch oft nicht.

Aber ich kann mich bequem zurücklegen, da ESET Mailserver Security sich alle paar Stunden mit neuen Signaturen versorgt und alle CVEs erheblich schneller blockt, als sie durch SUs gepatcht werden können.

Ist leider nicht billig und wird nach aktiven Postfächern berechnet – Gott sei Dank nicht mein Geld.

Über Ostern nehme ich CU14 in Angriff

Nein, machen die nicht.

Müssen die auch nicht.

Die müssen nur eine Mail an den Mailserver schicken die bounced.

Im Header der zurückkommenen Mail kann man dann schön die Exchangeversion sehen.

Und anhand der Versionsnummer kann man auch den Patchstand sehen.

Man muß schon etwas Konfigurationsaufwand betreiben, um Exchange das Mitteilen seiner Versionsnummer auszutreiben.

Das wird aber wohl in 95% aller Exchangeinstallationen nicht geschehen sein.

Da muß kein Angriff erfolgen.

Es reicht eine Mail an eine nicht existierende Adresse der Domain.

Exchange schreibt standardmäßig bei jeder versendeten Mail sein Versionsnummer mit in den Header.

Und anhand der Versionsnummer kann man auch den Patchstand erkennen.

In der Unzustellbarkeitsnachricht des Exchange kann man das also im Header herauslesen.

Beispielsweise 15.1.2507.34 ist Exchange 2016 mit Patchstand Oktober 2023.

15.1.2507.35 ist Exchange 2016 mit Patchstand November 2023.

15.1.2507.36 ist Exchange 2016 mit Patchstand März 2024.

Diese Angabe kann man zwar mit der entsprechenden Exchange-Konfiguration unterdrücken, aber bei den allermeisten Exchangeinstanzen wird das wohl nicht geschehen sein.

Die Versionsnummer wird von Microsoft übrigens auch bei Exchange Online ausgewertet, um Mails von veralteten Exchangeservern abzuweisen. Derzeit aber wohl nur bei Hybrid-Konfigurationen.

Ist das mit ESET Mail Security ernst gemeint oder ist das Ironie? Eine AV Lösung auf einem (Mail) Server behebt keine CVEs und schon gar nicht werden alle CVEs geblockt.

Der sicherste und beste Schutz vor (bekannten) Schwachstellen ist das schnelle Aktualisieren der Systeme.

dann wäre die OWA hier offen aus dem Internet erreichbar

https://mail.etbn.de/owa/

mit einer Version 15.02.1118 und Patchstand Nov 2023 nicht so gut?

Exchange Server 2019 CU12 Nov23SU 14. November 2023 15.2.1118.40 15.02.1118.040

gibt es Scripte wie man eine Komprimitierung testen kann?

Ich glaube es ist keine gute Idee Server-Adressen zu veröffentlichen die möglicherweise von (mehreren) Schwachstellen betroffen sind. Das lenkt doch nur Unnötig die Aufmerksamkeit auf das System, die Administratoren werden es dir danken (nicht).

Eine gute erste Anlaufstation ist das Exchange HealthChecker Script. Das prüft zunächst erstmal die komplette Exchange Umgebung auf ein aktuellen Patchlevel und diverse Best Practice Einstellungen.

Wie sind die denn an die Daten gekommen?

Bekommt das BSI jetzt auch eine Anzeige wegen Hacking?

Fragen über Fragen ;)

An die Daten kommst Du schlicht, indem Du Suchmaschinen wie Shodan mit den richtigen Parametern befütterst und dann befragst. Und zu deiner Anzeige-These: Informiere dich bitte über den sogenannten Hackerparagraphen (§ 202a StGB Ausspähen von Daten). Der wird (imho) auch dem findigsten Juristen keinen Anhaltspunkt für eine stichhaltige Klage liefern – eine Anzeige müsste von der Staatsanwaltschaft abgewiesen werden, da die Informationen über Patchstand schlicht öffentlich abrufbar und nicht besonders gesichert sind.

https://www.heise.de/news/BSI-warnt-Codeschmuggel-Luecken-in-tausenden-Exchange-Servern-ungepatcht-9770441.html