Noch ein kleiner Sammelbeitrag zu Sicherheitsthemen. Es gibt mal wieder Datenlecks, bei Google, bei der Telekom etc. Die Software WinRAR enthält eine Schwachstelle, über die Schadsoftware ausgeliefert wird. Und Domain Controller mit Windows können in ein DDoS-Werkzeug verwandelt werden, die die Clients im Netzwerk lahm legt.

Noch ein kleiner Sammelbeitrag zu Sicherheitsthemen. Es gibt mal wieder Datenlecks, bei Google, bei der Telekom etc. Die Software WinRAR enthält eine Schwachstelle, über die Schadsoftware ausgeliefert wird. Und Domain Controller mit Windows können in ein DDoS-Werkzeug verwandelt werden, die die Clients im Netzwerk lahm legt.

WinRAR 0-day-Schwachstelle CVE-2025-8088

Ende Juli 2025 gab es ein Update der Packsoftware WinRAR auf die Version 7.13, in der die Schwachstelle CVE-2025-8088 geschlossen wurde. Gemäß den Release-Notes gab es bis zur Version 7.12 einen Directory Traversal-Bug beim Auflisten von Verzeichnissen.

Beim Extrahieren einer Datei können unter den Windows-Versionen von RAR, UnRAR, der portable UnRAR-Quellcode und UnRAR.dll in Windows dazu gebracht werden, einen in einem speziell gestalteten Archiv definierten Pfad anstelle des vom Benutzer angegebenen Pfads zu verwenden.

Die Schwachstelle wurde von der mutmaßlich russischen Hackergruppe RomCom (aka Storm-0978, Tropical Scorpius oder UNC2596) ausgenutzt, um Malware bei Phishing-Angriffen auszuspielen. Die Gruppe ist für Ransomware- und Datenleck-Erpressungsangriffe und Kampagnen zum Diebstahl von Zugangsdaten bekannt. Bleeping Computer hatte die Tage diesen Artikel zu diesem Thema veröffentlicht.

Unix-Versionen von RAR, UnRAR, der portable UnRAR-Quellcode und die UnRAR-Bibliothek sowie RAR für Android sind davon nicht betroffen.

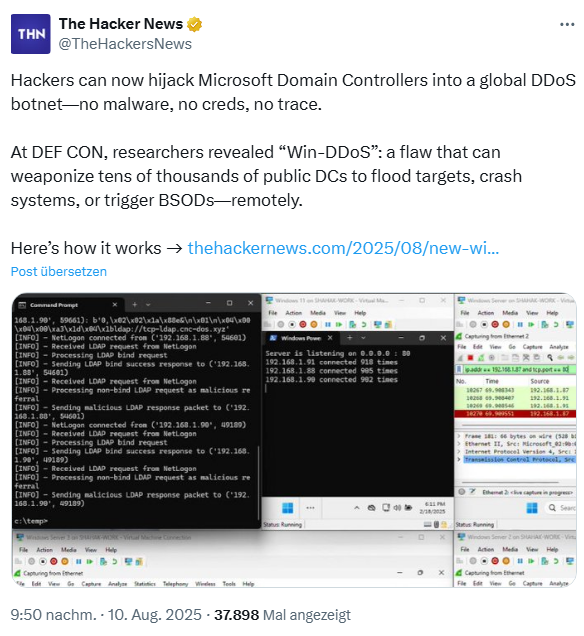

Win-DDoS: Hijacking Windows Domain Controller

Ich hatte im Januar 2025 im Beitrag Active Directory-Schwachstelle kann ungepatchte Window Server zum Absturz bringen über die LDAPNightmare-Schwachstelle berichtet. In diesem Umfeld haben Sicherheitsforscher zwei weitere Schwachstellen gefunden, die weitaus bedenklicher sind. Eine von Sicherheitsforschern entdeckte und auf der Def CON gerade präsentierte neuartige Angriffstechnik könnte dazu missbraucht werden, Tausende von öffentlichen Domänencontrollern (DCs) weltweit zu einem bösartigen Botnetz zu verbinden und damit leistungsstarke Distributed-Denial-of-Service-Angriffe (DDoS) durchzuführen. Die Sicherheitsforscher haben im Beitrag Win-DoS Epidemic: A crash course in abusing RPC for Win-DoS & Win-DDoS den Vortrag vom Sonntag, den 10. August 2025 auf der Def CON angekündigt.

Ein Blog-Leser hat mich über obigen Tweet bzw. diesen Artikel von The Hacker News über das Thema informiert. Die Forscher zeigen, wie RPC-Aufrufe für diese Angriffe missbraucht werden können.

Tenable zur hybrid Exchange-Schwachstelle CVE-2025-53786

Im Blog-Beitrag Über 28.000 ungepatchte hybride Exchange-Instanzen (CVE-2025-53786) online hatte ich über die Sicherheitslücke CVE-2025-53786 berichtet, über die Angreifer mit Admin-Rechten auf einem lokalen Exchange-Server ihre Berechtigungen für die Übernahme von Exchange Online-Tenants missbrauchen können. Einige Leser fragten "wo ist das Problem, wenn ein Angreifer Administratorrechte hat?".

In diesem Kontext schrieb mir Scott Caveza vom Sicherheitsanbieter Tenable, dass CVE-2025-53786 eine besonders attraktive Post-Compromise-Schwachstelle sei. Dieses würde es Angreifern ermöglichen, unbemerkt ihre Berechtigungen zu erweitern und Zugriff auf besonders sensible Systeme zu erlangen. Diese Aktivität könne leicht unentdeckt bleiben, da es aufgrund bestimmter Koexistenzfunktionen in hybriden Exchange-Umgebungen derzeit keine verlässliche Möglichkeit zur Protokollierung gibt.

Die Schwachstelle unterstreicht aus seiner Sicht die Notwendigkeit, hybride Umgebungen konsequent abzusichern, und wirft neue Fragen zur strikten Trennung von On-Premises- und Cloud-Umgebungen auf. Jede Organisation, die das April 2025-Hotfix noch nicht eingespielt und die Mitigations-Hinweise nicht ausgeführt habe, sollte davon ausgehen, verwundbar zu sein – und sollte umgehend den Empfehlungen von Microsoft folgen, um diese Bedrohung zu beseitigen. Scott Caveza hat in diesem Tenable Blog-Beitrag einige Hinweise zum Thema zusammen getragen.

Kritische Schwachstelle in libarchive

libarchive ist eine Open Source-Bibliothek mit Kompressionsfunktionen. Seit längerem ist die Schwachstelle CVE-2025-5914 bekannt, deren Risiko aber als niedrig angesehen wurde. Nun wurde das Risiko hochgestuft und CERT-Bund warnt vor der Schwachstelle. heise hat die Details in diesem Beitrag zusammen getragen.

Google Kalendereinladungen kapern Gemini

Sicherheitsforschern ist es gelungen, die Google AI-Lösung Gemini über Google Kalendereinladungen zu kapern und dann Nutzerdaten abzuziehen und zu veröffentlichen. Die Kollegen von Bleeping Computer haben die Details hier veröffentlicht.

Microsoft 365-Anmeldedaten über Link-Wrapping-Dienste stehlen

Link-Wrapping-Dienste werden von Technologiediensten zur Auflösung von URLs angeboten. Dabei werden URLS in Nachrichten in vertrauenswürdige URLs umgesetzt und bösartige Ziel-URLs werden von einem Scanner blockiert.

Genau dieser Mechanismus wurde von einem bösartigen Akteur genutzt, um Opfern bösartige Links zu schicken. Über Link-Wrapping-Dienste renommierter Technologieunternehmen missbraucht, um bösartige Links zu verschleiern.

Ein Angreifer nutzte die URL-Sicherheitsfunktion des Cybersicherheitsunternehmens Proofpoint und des Cloud-Kommunikationsunternehmens Intermedia in Kampagnen von Juni bis Juli 2025 aus, um Opfer auf Microsoft 365-Phishing-Seiten zu locken. Dort wurde versucht, die Anmeldedaten der Nutzer abzugreifen. Die Kollegen von Bleeping Computer haben den Sachverhalt in diesem Artikel detaillierter beschrieben.

OpenAI GPT-5 mit Sicherheitslücken

Gerade wurde von OpenAI das neue GPT-5 mit vielen Versprechungen (kann alles bis auf Kaffee kochen) vorgestellt. Golem berichtet hier, dass zwei Sicherheitsfirmen gravierende Schwachstellen in OpenAIs GPT-5 entdeckt haben. Damit lassen sich Abfragen manipulieren, um die Sicherheitsgrenzen der Modelle auszuhebeln und Daten abzufragen, die sonst nicht möglich wären.

Satelliten hacken leicht gemacht

Es gibt Staaten, die "Anti-Satelliten-Waffen" für den Weltraum entwickeln, um Satelliten zu zerstören. Aber das ist oft gar nicht notwendig, um diese funktionsunfähig zu machen. In einem Vortrag auf der Black Hat-Konferenz in Las Vegas haben Milenko Starcik und Andrzej Olchawa vom deutschen Unternehmen VisionSpace Technologies demonstriert, wie einfach es ist, Software-Schwachstellen in der Software der Satelliten selbst sowie in den Bodenstationen, die diese steuern, auszunutzen. Die Details lassen sich bei The Register im Beitrag Why blow up satellites when you can just hack them? nachlesen.

Auto über Webportal des Herstellers geknackt

Sicherheitsforscher Eaton Zveare von Harness hat Sicherheitslücken in der API des Händlerportals eines Fahrzeugherstellers entdeckt, über die er private Kunden- und Finanzdaten abgreifen, sowie Fahrzeuge remote orten, entriegeln und starten sowie den jeweiligen Halter identifizieren konnte. Dies wurde auf der Def CON in einem Vortrag präsentiert. Golem hat das Ganze hier aufbereitet.

Es gibt noch einen Beitrag So you CAN turn an entire car into a video game controller, der zeigt, wie moderne Fahrzeuge missbraucht werden können.

Schwachstellen in elektronischen Tresoren

In Hotels und Firmen finden sich immer mehr Tresore mit elektronischen Schlössern. James Rowley und Mark Omo zeigten auf der Def CON, wie sie über Schwachstellen die elektronischen Tresore des Herstellers Securam ProLogic öffnen konnten. Golem hat die Details in diesem Beitrag veröffentlicht.

Metadaten in 3D-Modellen auf metaworld.com

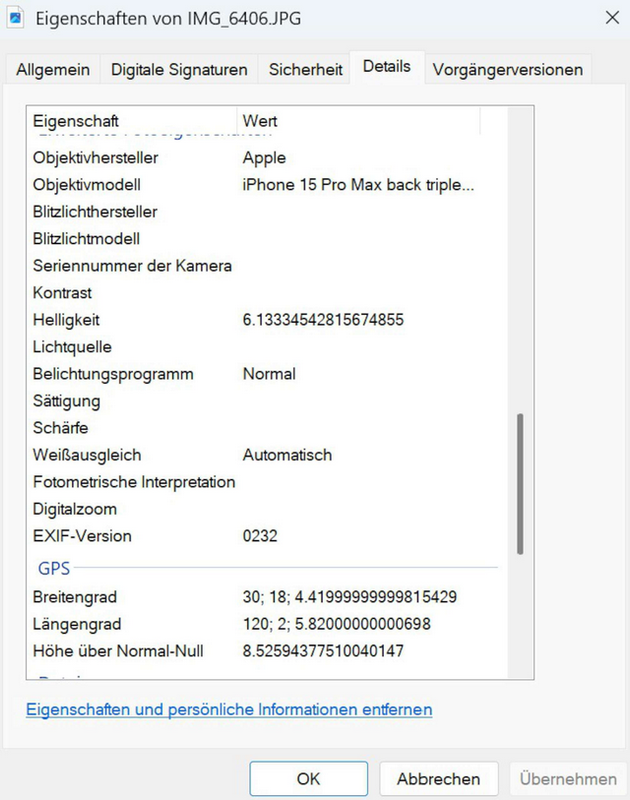

Es gibt Bastler bzw. Anwender, die 3D-Modelle für den 3D-Druck erstellen und dann auf die Seite makerworld.com hochladen. So können Dritte diese 3D-Modelle für den eigenen 3D-Druck verwenden. Ein Blog-Leser hat mich die Tage darauf hingewiesen, dass beim Upload die Metadaten in den Dateien für die 3D-Modelle drin bleiben nun nicht herausgefiltert. Zitat: "Ich weiß nicht ob das ein Problem für den deutschen Datenschutz darstellt aber ich war sehr erschrocken als ich selber neue 3d Modelle auf die Webseite von makerworld.com/de hochgeladen habe. Warum? Die Metadaten wurden nicht gelöscht. Ich hab dann mal andere Profile aufgerufen und könnte auch dort z.b. GPS Daten auslesen. Gott sei Dank hatte ich das in der Vergangenheit unbewusst immer selber gemacht aber jetzt müsste es mal schnell gehen."

Der Leser hat mir z.B. dieses 3D-Modell als betroffen angegeben, und schrieb: "Das Bild wurde in yuhang gemacht." Kann man mit der Windows Foto-Anzeige den Herstellort anzeigen lassen einfach. Dazu das Bild öffnen, dann rechte Maustaste auf Dateiinfo rechts klicken, um den GPS-Ort anzuzeigen. Natürlich passiert dies nur bei Bildern, die mit aktivierten GPS-Daten aufgenommen wurden.

Datenleck bei Magenta TV

Bei der Streaming-Plattform von Magenta TV der Telekom hat es ein massives Datenleck gegeben, bei dem die Daten von Millionen Kunden über Monate durch unbefugte Dritte einsehbar waren. Aufgefallen ist es Sicherheitsforschern von CyberNews, die eindeutige Internet-Kennungen, Account-Nummern und Informationen über die Hardware der Magenta TV-Nutzer einsehen konnten. Betroffen waren über 324 Millionen Kunden. Die Telekom hat das gegenüber der FAZ bestätigt. Golem hat hier noch einige Informationen zum Fall herausgezogen.

Datenabfluss bei Google

Bereits Anfang Juni 2025 war bekannt geworden, dass Google als Nutzer Opfer eines Phishing-Angriffs auf die Plattform von Salesforce geworden war. Ich hatte im Beitrag Hackergruppe UNC6040 greift Salesforce-Instanzen per Vishing an darüber berichtet.

In einem Update vom 8. August 2025 bestätigt Google, dass einige seiner Nutzer im Werbebereich mit ihren Daten von diesem Vorfall betroffen seien (danke an den Leser für den Hinweis). Die betroffenen Kunden wurden per E-Mail über den Datenabfluss bzw. den Vorfall informiert. Bleeping Computer hat in diesem Artikel einige Details dazu zusammen getragen.

infonica untersucht Cybervorfall

Die in DACH angesiedelte Infoniqa Gruppe ist ein führender Anbieter von Personal-, ERP- und Accounting-Software und hat elf Standorte in Europa. Inside IT hat mich die Tage informiert, dass die Gruppe Softwareanbieter ihre Systeme nach einem Cyberangriff heruntergefahren habe, was zu Einschränkungen für Schweizer Kunden

führt.

Dies führt bei Anwendern von One Start Cloud und weiteren Lösungen zu Problemen. Die Auswirkungen würden derzeit mit externen Cybersecurity-Experten untersucht. Gemäß der Status-Seite von Infoniqa sind Kunden in Österreich und Deutschland nicht betroffen.

Inside IT hat übrigens auch Informationen, die die Ransomware-Gruppe Safepay zu ihrem Angriff auf Ingram Micro im Darkweb publiziert hat. Ich hatte über den Vorfall im Beitrag Ingram Micro hat Ransomware-Infektion erlitten berichtet.

Datenvorfall bei booking.com oder WMM Hotel Gruppe?

Wolfram hat mich Anfang August 2025 kontaktiert, weil er einen Datenschutzvorfall bei booking.com oder der WMM Hotel Gruppe vermutet. Er hat mir von booking.com eine Rundmail zukommen lassen, in der es heißt:

Einige Reisende haben potenziell betrügerisches Verhalten in Form von Personen gemeldet, die sich als Vertreter von Booking.com oder als Partner von Sehenswürdigkeiten ausgeben. Dies kann über E-Mails oder Nachrichten mit einem bösartigen Link geschehen, in denen Sie aufgefordert werden, die Reservierung zu bestätigen und außerhalb unserer Plattform zu bezahlen, oder über eine nachgeahmte Phishing-Website. Dies kann den Zugriff auf Ihr Gerät und Ihre persönlichen Daten gefährden.

Wolfram meinte dazu: "da kamen wirklich viele Phishing Mails rein, über booking.com und über die WMM Hotel Gruppe. Irgendwo muss es da einen Datenreichtum und einen Einbruch in die Systeme gegeben haben."

Payback-Konten leer geräumt

Ein Leser wies mich darauf hin, dass Payback-Kunden derzeit feststellen, dass die für Einkäufe gut geschriebenen Punkte mit Hilfe von "Kontenteilung" leergeräumt wurden. Das Ganze wird auf mydeals diskutiert, die Vermutungen gehen in Richtung einer "undichten" API.

Die netzpolitik.org-Affäre

Abschließend noch ein historischer Fundsplitter, den heise hier aufbereitet hat. Vor 10 Jahren wurden gegen Autoren von netzpolitik.org Ermittlungen wegen "Landesverrat" aufgenommen, weil die Plattform einen Budgetplan veröffentlichte, der geheime Überwachungspläne finanzieren wollte. Das wuchs sich zu einer ziemliche Affäre aus und kostete den Generalbundesanwalt schließlich seinen Job.

MVP: 2013 – 2016

MVP: 2013 – 2016

> Tausende von öffentlichen Domänencontrollern (DCs)

ich bin raus. wo gibt es denn sowas? wie haben doch nicht Anfang 2000.

Stimmt, Du vergisst aber die ganzen WLANs und VPNs. Die Wenigsten haben ein IDS/IPS.

öffentliche DCs?

ähm… ja… in welchem Firmenumfeld wäre dies sinnvoll/nötig?

Also MagentaTV Kunde bin ich auch… informiert von Seiten der Telekom bin ich nicht.

Da sieht man mal wieder wie es schon über mehr als die letzten 40 Jahre war: Meine Systeme halte ich sauber & safe… noch nie einen Befall gehabt und trotzdem sind deine Daten nicht sicher, weil irgendwelche Firmen schlampen!

Auch bei Software/in der IT brauchen wir Produkthaftung inkl. hohe schmerzhafte Schadensersatzzahlungen! Sonst ändert sich das nie.

Würde ich bei meinen Produkten so schlampen säße ich längst wegen grober Fahrlässigkeit im Gefängnis.

…Auch bei Software/in der IT brauchen wir Produkthaftung inkl. hohe schmerzhafte Schadensersatzzahlungen! Sonst ändert sich das nie…

Das wird nichts werden, da es keine absolute Sicherheit, auch nicht in der „Programmierung", gibt.

zu den Metadaten in Dateien: Dann stripped Eure Daten vorher, bevor Ihr diese auf irgendwelche Plattformen hochlädt! Warum soll da eine Plattform verantwortlich gemacht werden? Oder sind da etwa welche frei von Kenntnissen von Ihren täglich verwendeten Dateiformaten?

> Oder sind da etwa welche frei von Kenntnissen von Ihren täglich verwendeten Dateiformaten? <

Als Digitallotse für Senioren hat man zuhauf Fälle, die erst noch ganze andere Hürden als Metadatenbereinigung zu überwinden haben. Wenn dann noch 'Inklusions-Enkelschaft' dabei ist, wird 's doppelt schwierig.

Zum booking.com Vorfall wird es zu 99% nicht booking.com, sondern die Hotelgruppe gewesen sein. Es werden massig Fake Mails im Namen von booking.com verschickt, die auf Fake booking.com Seite weiterleiten, dort werden dann über Fake Captchas die Cookiesession des Browsers entwendet, somit sind auch keine Logindaten + 2FA mehr für booking.com notwendig.